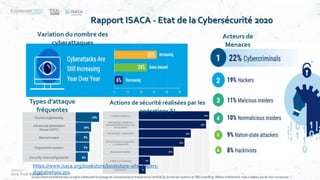

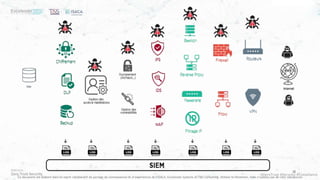

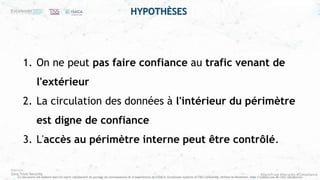

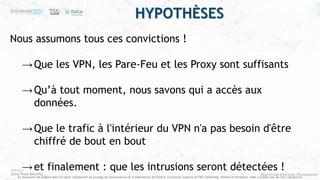

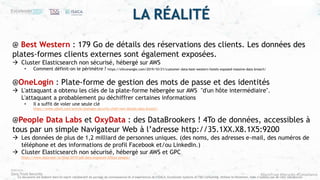

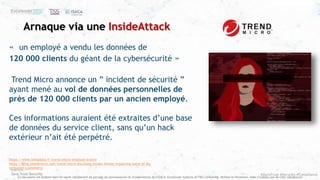

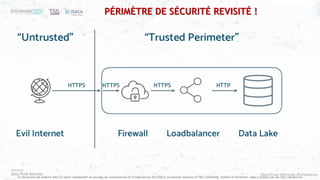

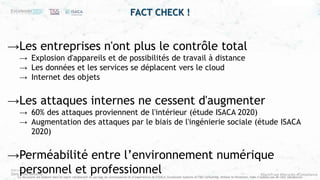

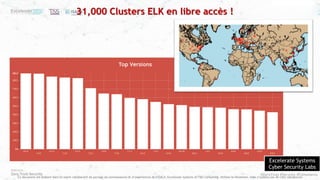

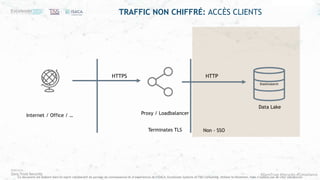

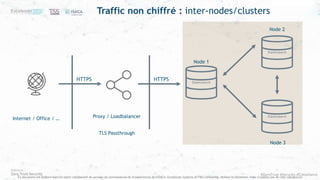

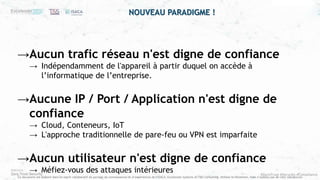

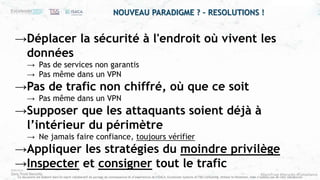

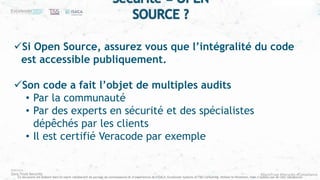

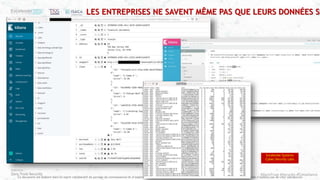

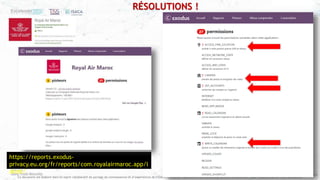

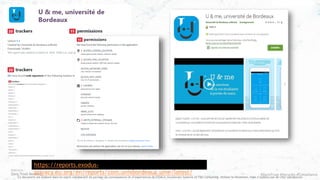

Le document traite de la sécurité zéro confiance, abordant les défis contemporains de cybersécurité aux niveaux organisationnels et individuels à l'ère du cloud et du travail distant. Il présente des statistiques alarmantes sur les cyberattaques internes, la nécessité d'une gouvernance stricte des incidents et l'importance d'une posture de sécurité proactive intégrant des solutions basées sur l'IA. Enfin, le document souligne l'évolution des infrastructures de sécurité ainsi que le besoin impératif de réévaluer le périmètre de sécurité traditionnel face aux menaces modernes.