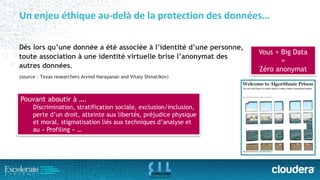

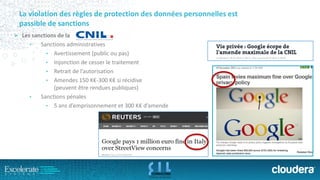

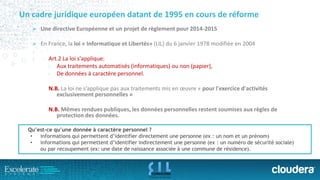

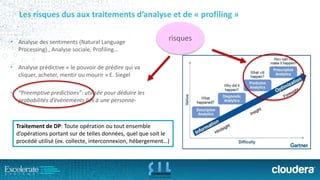

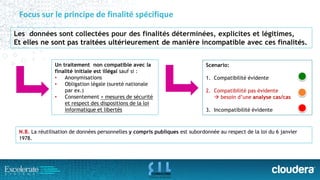

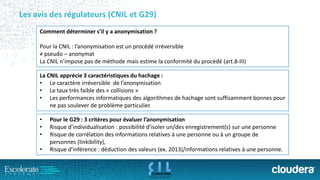

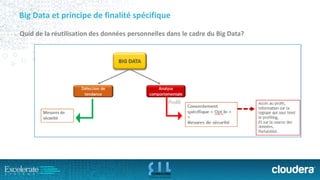

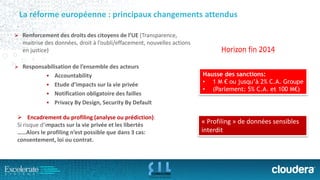

Le document traite de l'impact éthique et juridique du Big Data sur la protection des données personnelles, soulignant les risques et enjeux tels que la discrimination et la violation de la vie privée. Il évoque les lois et régulations en vigueur, notamment en Europe et en France, ainsi que les sanctions pour non-conformité. Enfin, il propose des recommandations pour une gestion responsable des données, incluant l'analyse des risques et le respect des principes de finalité spécifique.