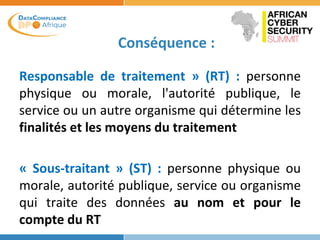

Le document traite de l'impact du RGPD sur les entreprises africaines, détaillant les obligations des responsables et sous-traitants de traitement des données personnelles. Il aborde également les défis de conformité, les sanctions encourues en cas de non-respect et la nécessité d'un cadre juridique adéquat en Afrique pour protéger les données personnelles. Enfin, il propose des étapes et actions à mener pour atteindre la conformité avec les exigences du RGPD.