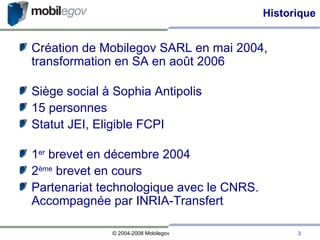

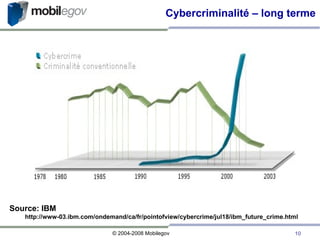

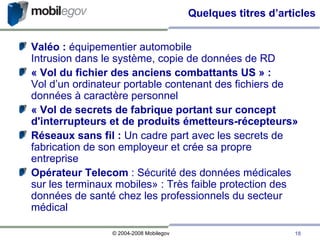

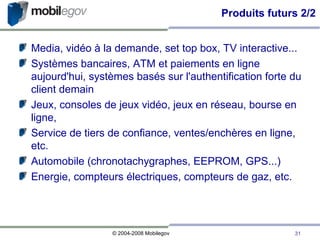

Mobilegov, fondée en 2004, se spécialise dans la sécurité des données et la cybercriminalité avec des solutions innovantes basées sur des technologies propriétaires. L'entreprise a obtenu plusieurs brevets et est impliquée dans des collaborations avec des organismes de recherche et des projets européens liés à la sécurité des systèmes. Mobilegov propose des produits pour sécuriser les équipements mobiles et externes tout en étudiant les besoins futurs du marché dans divers secteurs tels que la santé, l'automobile et les systèmes bancaires.

![MobileGov France S.A. 2000 route des Lucioles 06901 Sophia Antipolis France La sécurité de demain dès aujourd’hui +33 492 944 894 +33 492 944 895 [email_address] www.mobilegov.com Contact: Michel FRENKIEL [email_address] +33 662 012 851](https://image.slidesharecdn.com/introductionmobilegov-1227293353203016-9/85/Introduction-Mobile-Gov-34-320.jpg)