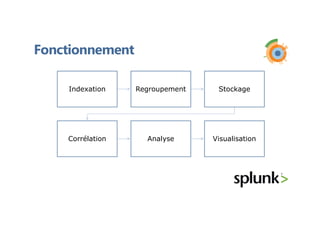

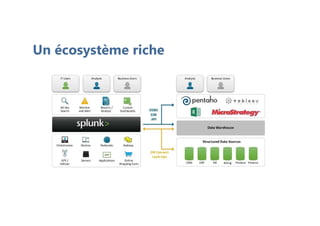

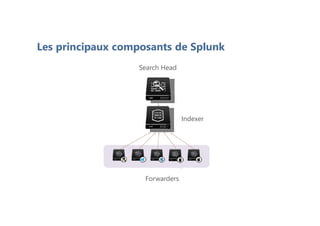

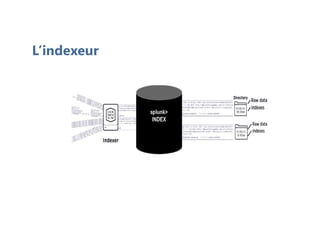

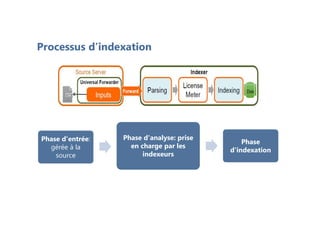

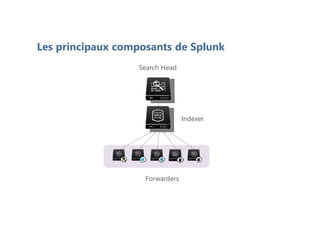

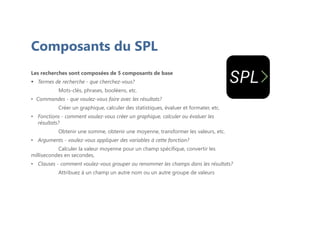

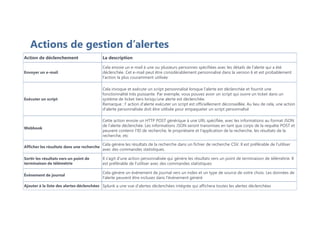

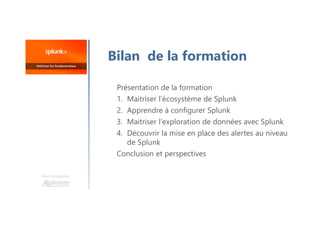

La formation sur Splunk, animée par Hamza Kondah, couvre les fondamentaux de l'analyse de logs, la configuration, et la mise en place d'alertes pour la cybersécurité et la business intelligence. Les participants, notamment des administrateurs systèmes et data scientists, apprendront à maîtriser l'écosystème de Splunk, incluant les serveurs, l'indexation des données, et les divers types d'alertes. Cette formation nécessite des connaissances de base en systèmes et réseaux et en structure de données.