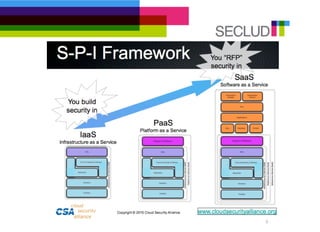

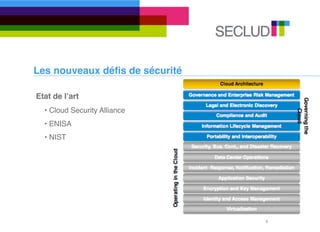

La présentation aborde les défis de sécurité liés au cloud computing et à l'open source, soulignant les différences avec les infrastructures traditionnelles et la nécessité d'automatisation pour une surveillance efficace. Elle propose des solutions open source pour la sécurité et la disponibilité, ainsi que des outils d'analyse et d'automatisation. La conclusion insiste sur l'importance d'une approche proactive face aux vulnérabilités croissantes dans l'environnement cloud.