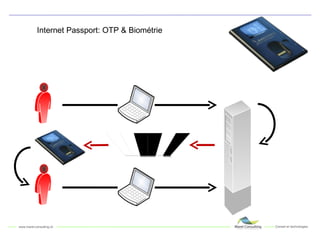

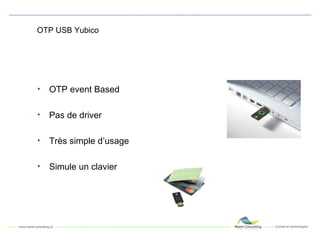

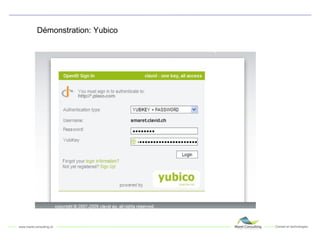

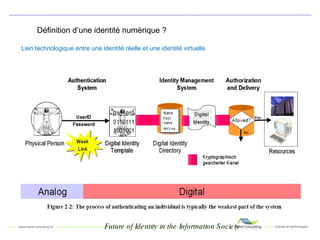

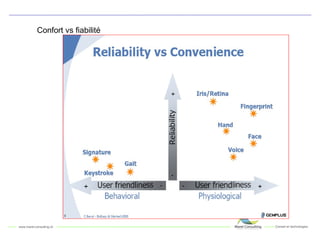

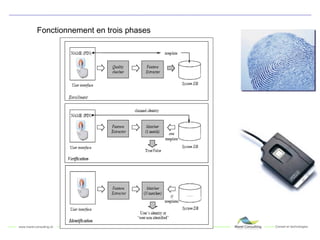

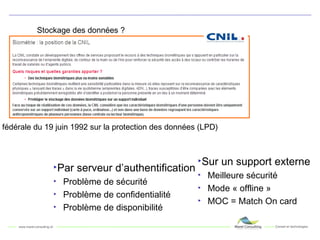

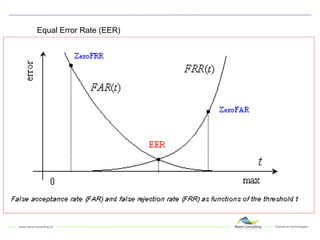

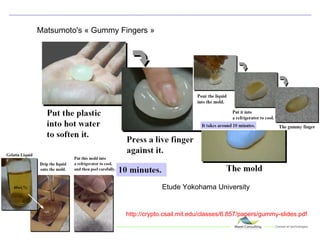

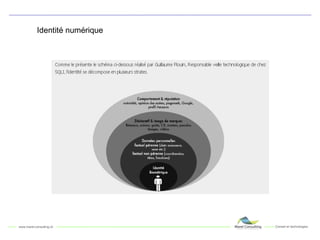

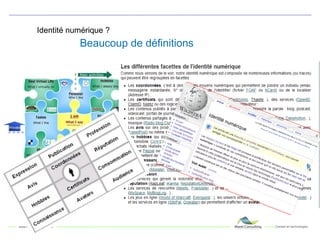

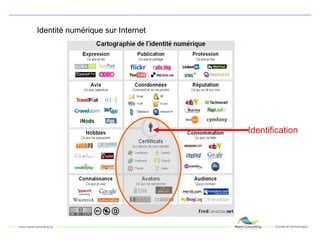

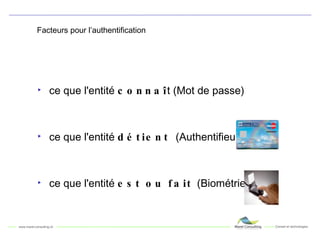

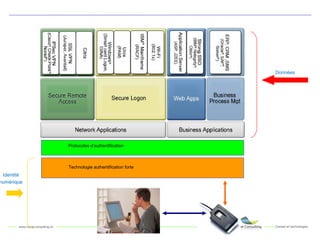

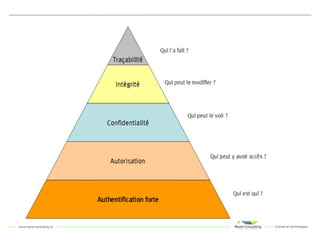

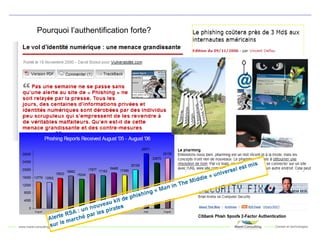

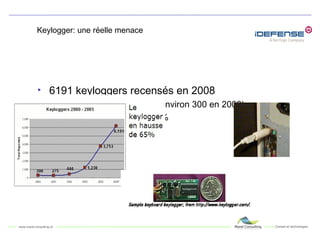

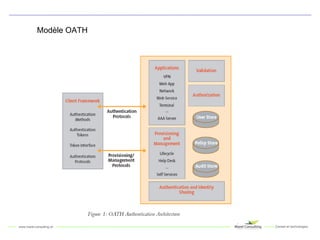

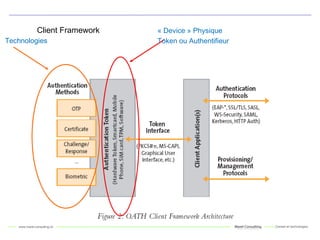

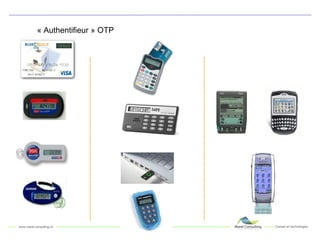

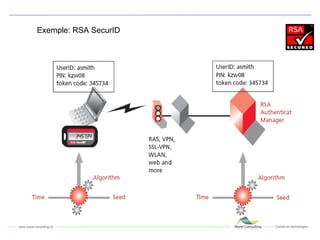

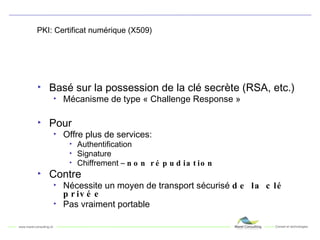

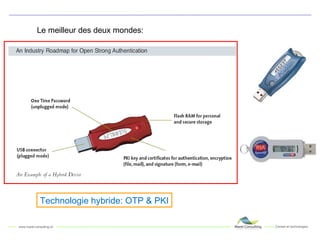

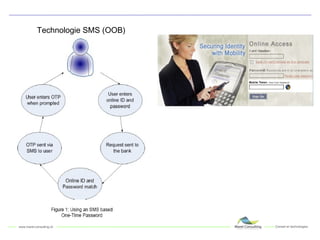

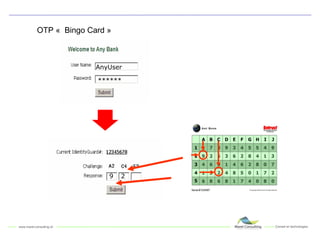

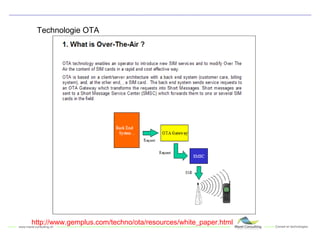

Le document traite de l'identité numérique et de l'importance de l'authentification forte, soulignant les menaces comme les keyloggers et le phishing. Il explore les technologies d'authentification, incluant les mots de passe à usage unique (OTP), la biométrie et les certificats numériques (PKI). En outre, il met en lumière les tendances en sécurité pour 2009 et encourage l'adoption de l'authentification forte dans le secteur bancaire et au-delà.

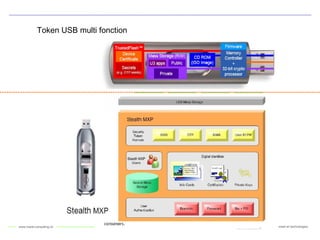

![Trusted Platform Module [TPM] https://www.trustedcomputinggroup.org/home Exemple: Authentification forte d’un portable avec technologie VPN SSL](https://image.slidesharecdn.com/identitnumriqueauthentificationforte-090225153241-phpapp01/85/Identite-Numerique-et-Authentification-Forte-41-320.jpg)