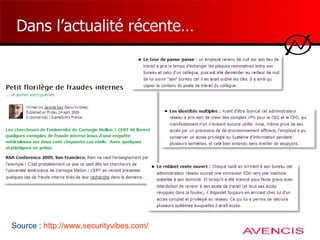

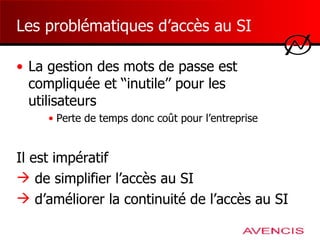

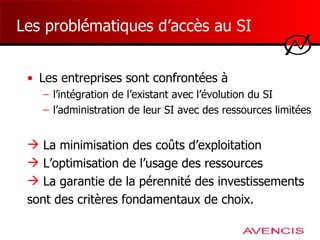

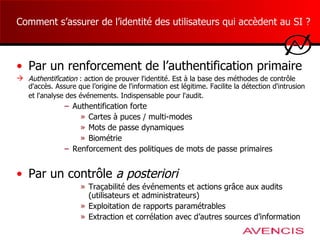

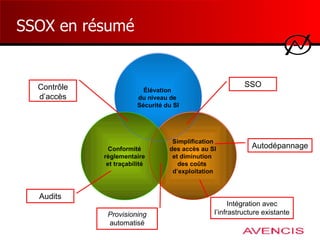

Avencis est une entreprise spécialisée dans la sécurisation de l'accès aux systèmes d'information, fondée en 2001, qui propose des solutions d'authentification unique pour lutter contre les menaces internes, représentant 70-80 % des attaques. La société met en avant l'importance de la simplification de l'accès aux systèmes pour améliorer la productivité et garantir la conformité réglementaire, tout en intégrant des solutions non intrusives dans les infrastructures existantes. Avencis offre une gestion du cycle de vie des mots de passe et divers modes d'authentification pour assurer une continuité d'accès tout en minimisant les coûts d'exploitation.

![Avencis Éditeur logiciel, spécialisé dans la sécurisation de l’accès aux systèmes d’information et de la gestion des accréditations. Historique : Création en 2001 Fondée par des experts en sécurité des SI Plusieurs centaines de milliers d’utilisateurs en usage quotidien Des déploiements allant de quelques centaines à 150 000 postes Des solutions déployées avec succès dans le monde entier ‘‘ [Avencis] has made inroads in the European market. […] Avencis has excellent breadth of directory support.’’ GARTNER Group, Magic Quadrant for Enterprise Single Sign-On, 2007 ‘‘ SSOX supports a wide variety of vendors and types of stronger authentication methods, and these methods are easily integrated with SSOX. ’’ GARTNER Group, Magic Quadrant for Enterprise Single Sign-On, 200 8](https://image.slidesharecdn.com/presentationatelier2009versiondiffusable-090428104144-phpapp01/85/SSO-une-solution-pertinente-4-320.jpg)