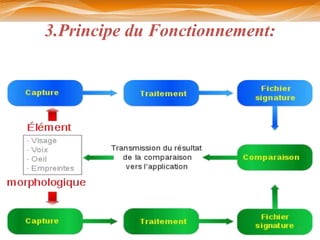

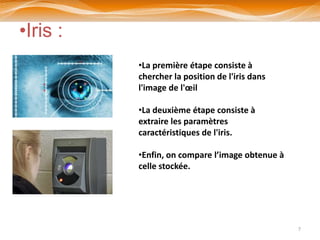

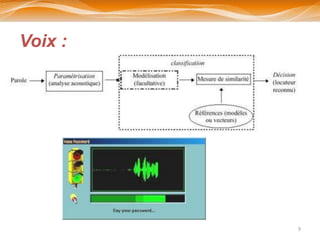

La biométrie est la mesure des caractéristiques physiologiques ou comportementales d'un individu pour l'identification automatique, avec des applications variées telles que le contrôle d'accès et les systèmes d'information. Son fonctionnement repose sur des technologies comme les empreintes digitales, l'iris, la signature et la voix. Bien que prometteuse, la biométrie présente des limitations car les caractéristiques mesurées peuvent changer avec le temps et l'environnement.