Reconnaissance faciale (1)

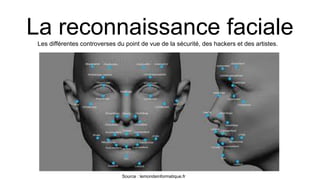

- 1. La reconnaissance facialeLes différentes controverses du point de vue de la sécurité, des hackers et des artistes. Source : lemondeinformatique.fr

- 2. Dans quelles mesures la reconnaissance faciale s’intègre dans un soucis de sécurité et de protection des populations, en présentant toutefois des limites du point de vue du hacking et de la protestation des artistes ?

- 3. I. La Sécurité II. Le Hacking III. Les Artistes

- 4. Méthodologie - Corpus d’articles médiatiques et scientifiques - Analyse du terrain d’enquête - Rédaction de l’enquête

- 9. Il faut bien faire la différence entre : - La Reconnaissance Faciale : système qui permet de reconnaître le visage de quelqu’un - La Détection de Visage : système qui reconnaît la présence d’un visage. Définition de la CNIL (Commission Nationale de l’Informatique et des Libertés) : “ La reconnaissance faciale est une technique qui permet à partir de traits de visage d’authentifier une personne : c’est-à-dire, vérifier qu’une personne est bien ce qu’elle prétend être, ou, d’identifier une personne : c’est-à-dire, de retrouver une personne au sein d’un groupe, d’une image ou d’une base de données.”

- 10. La reconnaissance faciale est basée sur un système de "photographie". Après avoir pris l'image de l'individu, le logiciel va d'abord trouver et enregistrer la position de yeux. Il va ensuite trouver plusieurs points caractéristiques sur le visage (ailes et arrêtes du nez par exemple) et évaluer la distance entre certains points pour permettre une meilleur identification. Une fois le visage transformé en ces points, le logiciel obtient alors le patron du visage. Crédit : Tpe la biométrie

- 11. I - La sécurité I.1 Utilisation chez les forces de l’ordre I.2 Smartphones et réseaux sociaux I.3 Payer avec un sourire

- 12. I.1 Utilisation chez les forces de l’ordre La reconnaissance faciale est utilisée dans beaucoup de domaines de la sécurité. On la retrouve dans la Police, pour gérer les interpellations dans les foules, les délinquants dans les rues etc. Au FBI, dans les villes, les lycées. Dans les aéroports c’est pour le contrôle des usagers étrangers et l’accès ou non à l'embarcation Source : Aéroport d’Orlando

- 13. Sans enregistrement préalable de données biométriques, le système compare les données photographiques du visage du voyageur se trouvant sur la puce IC intégrée au passeport de la personne avec une photo prise au portail de reconnaissance faciale afin de vérifier l'identité du voyageur. La compagnie aérienne China Southern commence depuis cette année à utiliser la reconnaissance faciale en remplacement de cartes d'embarquement. Crédit: En Chine, les caméras de vidéosurveillance sont omniprésentes. China's all seeing state - BBC

- 14. Fonctionnement de la Solution FacePro Recueille de données, enregistrement des visages, configuration d’une alerte, niveau de contrôle élevé, plusieurs caméras peuvent être connectées (jusqu’à 20), et une caméra permet d’enregistrer jusqu’à 10000 visages voir une extension à 30000. Permet le comptage d’individu, catégories d’âge et de genre.

- 15. I.2 Smartphones et réseaux sociaux La reconnaissance faciale peut servir à déverrouiller certains réseaux sociaux, tel que Facebook, toutefois le site utilise la reconnaissance pour chaque photos publiées Les smartphones les plus récents ont intégré cette fonctionnalité. Les appareils tels que: iPhone X, LG G7 ThinQ, Samsung Galaxy S9, Samsung Galaxy Note8 et OnePlus 6 proposent la reconnaissance faciale.Différents test ont été réalisé à l’aide d’une reproduction en 3D d’un visage. Au niveau de la fiabilité c’est chez Apple que les résultats sont les meilleurs, sur Androïd la reconnaissance par empreinte digitale est beaucoup plus avancée et fiable. Source:www.lci.fr/high-tech/il-dupe-la-reconnaissance-faciale-de-plusieurs-s martphones-android-a-l-aide-d-un-visage-imprime-en-3d-2107707.html

- 16. I.3 Payer avec un sourire Le paiement par reconnaissance est en plein essor au niveau international. Que ce soit en Chine dans des enseignes tel que Carrefour ou KFC, ou à Helsinki ou bien l’enseigne PayPal, des logiciels comme Smile to Pay se développent. https://www.youtube.com/watch?v=fRnVMEwkAyc Le terminal de commande compare les visages des clients avec la photo présente sur leurs comptes Alipay pour valider le paiement. Le logiciel utilise une caméra 3D afin de s'assurer que les utilisateurs ne tentent pas d'usurper un compte avec une simple photographie.

- 17. I. Les hackers I.1. Ce que dit la loi. I.2. Différentes attaques menées. I.3. Les conséquences du piratage et s’en protéger.

- 18. II.1. Ce que dit la loi. Source : nextinpact.com

- 19. Article 1er de la loi du 20 juin 2018 : « L'informatique doit être au service de chaque citoyen » et « ne doit porter atteinte ni à l'identité humaine, ni aux droits de l'Homme, ni à la vie privée, ni aux libertés individuelles ou publiques. » Sanctions : - Intrusion avec dommages volontaires : 45 000 € et 3 an de prison. - Intrusion + vol d'informations : 76 000 € et 5 ans de prison. - Intrusion + « pishing » : 375 000 € et 5 ans de prison. - Intrusion + « pishing » + recel : 400 000 € et 7 ans de prison.

- 20. II.2. Différentes attaques menées. Source : Kaperski.fr

- 21. Déjouer un système de reconnaissance veineuse. Les hackers Julian Albrecht et Jan Krissler ont fabriqué une main en cire d’abeilles pour déjouer le système d’authentification biométrique. En prenant des photos de mains à l’aide d’appareils cachés dans des sèches-mains et en accentuant les rayons infrarouges pour distinguer les veines. Et ont recouvert ces photos de cire d’abeilles pour la texture de la peau. Source : LeMonde.fr

- 22. Source : ubergizmo.fr Déjouer un système de reconnaissance faciale. Masque créé par l’entreprise Bkav qui a permis de tromper le système de reconnaissance faciale de l’Iphone.

- 23. II.3. Les conséquences du piratage et s’en protéger. Le photographe russe, Egor Tsvetkov, a lancé un projet nommé “Your face is Big Data” (le big data est un ensemble de données tellement volumineux qu’il dépasse les capacités d’analyses humaines et informatique) pour sensibiliser aux nouvelles technologies comme la reconnaissance faciale. Le photographe a voulu montrer que grâce à l’application FindFace (qui permet de retrouver des personnes avec une photo et qui est relié aux réseaux sociaux tels que Facebook et Instagram), il pouvait, en prenant une photo d’inconnus dans la rue, retrouver toutes les informations possibles sur ces personnes. Egor Tsvetkov alerte alors sur les conséquences de cette application qui permet de tout savoir sur tout le monde et qui peut retirer le droit à la vie privée.

- 24. Exemples de photos prises par le photographe Egor Tsevtkov dans le cadre du projet “Your face is Big Data”.

- 25. Lunettes inventées par les chercheurs de l’université de Pittsburgh qui permettent de tromper authentification biométrique de la reconnaissance faciale.

- 26. III. Les artistes 3 exemples d’artistes qui dénoncent la reconnaissance faciale : - Le “Facial Weaponization Suite” de Zach Blas (2011 - 2014) - Le motif anti-reconnaissance faciale sur les vêtements (2017) - Le maquillage anti-reconnaissance faciale (2017)

- 27. Alors que la sécurité emploie de plus en plus la reconnaissance faciale, en 2017 en Chine notamment, les dispositifs s’améliorent ; en autre, le paiement par reconnaissance faciale se développe, ainsi que le passage dans les aéroports (où la reconnaissance faciale permet de passer l’accès à l’embarcation). Si deux de nos exemples se situent en 2017, en revanche, le Facial Weaponization Suit de Zach Blas a été développé entre 2011 et 2014, à un moment où la reconnaissance faciale commençaient à se développer notamment sur les réseaux sociaux (système de détection de l’orientation sexuelle par exemple).

- 28. Facial Weaponization Suite Zach Blas Crédits : Zach Blas Crédits : Zach Blas “Masques collectifs” réalisés à partir des données biométriques de pleins d’individus. Il a créé 4 masques dénonçant 4 déclins de la reconnaissances faciale. (à gauche : données biométriques de plusieurs homosexuels pour dénoncer un système de reconnaissance faciale qui devinerait l’orientation sexuelle. à droite : dénonce le fait que la reconnaissance faciale ne reconnaît pas les peaux noires.)

- 29. Crédits : Zach Blas http://www.zachblas.info/works/facial-weaponization-suite/

- 30. Les 4 masques de Zach Blas Orientation sexuelle Féminisme, visibilité femmes Peaux noires Contrôle aux frontières Crédits : Zach Blas

- 31. Le motif anti-reconnaissance faciale Adam Harvey Crédits : Adam Harvey

- 32. «Si l'algorithme de vision d'un ordinateur cherche et attend un visage, donnez-lui ce qu'il veut» Adam Harvey. Crédits : Adam Harvey

- 33. Le maquillage anti-reconnaissance faciale Grigory Bakunov Crédits : Grigory Bakunov

- 34. “Le service a été capable de proposer un maquillage futuriste en mesure de tromper les caméras intelligentes avec seulement quelques lignes sur le visage ». Grigory Bakunov Crédits : Grigory Bakunov Crédits : Grigory Bakunov

- 35. Conclusion La reconnaissance faciale est un dispositif en développement, encore faillible. Certains dénoncent les défauts de ce système, en tant qu’il peut être utilisé à mauvais escient. La sécurité est-elle alors plus importante que la liberté du droit à la vie privée ?

- 36. Bibliographie Hackers : Cahen, M. (non daté). Les risques juridiques des logiciels de reconnaissance faciale [article de loi]. Repéré à https://www.murielle-cahen.com/publications/reconnaissance%20-faciale.asp Carman, A. (2017). The Galaxy S8’s facial scanner can, unsurprisingly, be tricked with a photo. The Verge. Disponible en ligne : https://www.theverge.com/2017/3/31/15136226/samsung-galaxy-s8-face-scan-security Dan. (2016). Cette application de reconnaissance faciale anéantit votre vie privée avec une seule photo !. Hitek.fr. Disponible en ligne : https://hitek.fr/42/application-reconnaissance-faciale-photo-metro-collecte-infos-personnelles_4569 Gazagne, D. (2016). Proposition de loi relative à la reconnaissance faciale [article de loi]. Lexing. Repéré à https://www.alain-bensoussan.com/avocats/proposition-de-loi-reconnaissance-faciale/2016/07/21/ Krasznay, Balabit, C. (2017). Pirater les données biométriques , plus faciles qu’il n’y paraît ? La Tribune. Disponible en ligne : https://www.latribune.fr/opinions/tribunes/pirater-les-donnees-biometriques-empreintes-voix-visage-iris-et-sequencage-adn-plus-facile- qu-il-n-y-parait-761568.html

- 37. Marie. (2018). La reconnaissance faciale met en danger votre vie privée. Iprotego. Disponible en ligne : https://www.iprotego.com/vie-privee-2/reconnaissance-faciale-danger-vie-privee Perekalin, A. (2018). Déverrouillage par reconnaissance faciale : une mauvaise idée ?. Kaspersky lab. Disponible en ligne : https://www.kaspersky.fr/blog/face-unlock-insecurity/10129/ Prévost, Th. (2017). Une entreprise prétend avoir craqué la reconnaissance faciale de l’iPhone X à l’aide d’un masque. Konbini. Disponible en ligne : https://www.konbini.com/fr/tendances-2/entreprise-pretend-craque-reconnaissance-faciale-iphone-x-avec-masque/ Sans Auteur. (non daté). Reconnaissance Faciale. Repéré à https://www.cnil.fr/fr/definition/reconnaissance-faciale * Sans Auteur. (2017). La banalisation de la reconnaissance faciale menace-t-elle les libertés ?. RTL Futur. Disponible en ligne : https://www.rtl.fr/actu/futur/la-banalisation-de-la-reconnaissance-faciale-menace-t-elle-les-libertes-7790730127 Sans auteur. (2018). Reconnaissance Faciale : Fonctionnement et conséquences pour notre vie privée. Le VPN. Disponible en ligne : https://www.le-vpn.com/fr/reconnaissance-faciale-vie-privee/ Six, N. (2018). Microsoft réclame une loi sur la reconnaissance faciale. Le Monde. Disponible en ligne : https://www.lemonde.fr/pixels/article/2018/07/16/microsoft-reclame-une-loi-sur-la-reconnaissance-faciale_5332239_4408996.html

- 38. Smith, B. (2018). Facial Recognition technology : The need for public regulation and corporate responsability [article]. Repéré à https://blogs.microsoft.com/on-the-issues/2018/07/13/facial-recognition-technology-the-need-for-public-regulation-and-corporate-responsibil ity/ Smith, B. (2018). Facial Recognition : it’s time for action [article]. Repéré à https://blogs.microsoft.com/on-the-issues/2018/12/06/facial-recognition-its-time-for-action/ Sécurité : Berdah, A. (2014). Première interpellation grâce au nouveau système de reconnaissance faciale. LeFigaro.fr. Disponible en ligne : http://www.lefigaro.fr/actualite-france/2014/04/09/01016-20140409ARTFIG00372-une-premiere-interpellation-grace-a-un-nouveau-systeme -de-reconnaissance-faciale.php D’Henry, B. (2017). Le paiement par reconnaissance : une révolution est en cours. Sense Fuel. Disponible en ligne : https://blog.sensefuel.com/le-paiement-par-reconnaissance-faciale-une-nouvelle-r%C3%A9volution-est-en-marche Grégoire, F. (sans date). Le paiement par reconnaissance faciale [article]. Companeo. Disponible en ligne : https://www.companeo.com/caisse-enregistreuse/actualites/le-paiement-par-reconnaissance-faciale Hassan, G. (2018). La reconnaissance faciale testée par la police britannique fait un tas d’erreurs. Courrier Sciences. Disponible en ligne : https://www.courrierinternational.com/article/la-reconnaissance-faciale-testee-par-la-police-britannique-fait-un-tas-derreurs

- 39. Hérard, P. (2018). Surveillance : le réseau français « intelligent » d’identification par caméras arrive. TV5 Monde. Disponible en ligne : https://information.tv5monde.com/info/surveillance-le-reseau-francais-intelligent-d-identification-par-cameras-arrive-242520 Moussie, S. (2018). Reconnaissance Faciale : Face ID toujours en tête de la sécurité. Igeneration. Disponible en ligne : https://www.igen.fr/iphone/2018/12/reconnaissance-faciale-face-id-toujours-en-tete-de-la-securite-106245 Perekalin, A. (2018). Déverrouillage par reconnaissance faciale : une mauvaise idée ?. Kaspersky lab. Disponible en ligne : https://www.kaspersky.fr/blog/face-unlock-insecurity/10129/ Robillard, O. (2018). Payer, ouvrir un compte… faites tout par selfie ou par la voix !. L’ADN. Disponible en ligne : https://www.ladn.eu/tech-a-suivre/robotique-homme-augmente/tendances-banque-la-reconnaissance-faciale-et-vocale-pour-payer/ Sans auteur. (2017). En Chine, KFC lance le paiement par reconnaissance faciale. Le Figaro.net. Disponible en ligne : http://www.lefigaro.fr/conso/2017/09/02/20010-20170902ARTFIG00117-en-chine-kfc-lance-le-paiement-par-reconnaissance-faciale.ph p Sans Auteur. (non daté). Technologie de reconnaissance faciale. Repéré à https://business.panasonic.fr/solutions-de-securite/technologies-de-securite/reconnaissance-faciale# Sans Auteur. (2018). Sécurité dans les lycées : la reconnaissance faciale à la rescousse. Le Point. Disponible en ligne : https://www.lepoint.fr/societe/securite-dans-les-lycees-la-reconnaissance-faciale-a-la-rescousse-17-12-2018-2280028_23.php

- 40. Artistes : Bolesse, C. (2017). Un artiste crée des vêtements pour piéger les systèmes de reconnaissance faciale. BFM TV. Disponible en ligne sur : https://sciencepost.fr/2017/01/artiste-motif-anti-reconnaissance-faciale-vetements/ Blanchot, V. (2018). Un portrait peint par une intelligence artificielle vendu pour 432 500 $. Presse Citron. Disponible en ligne : https://www.presse-citron.net/portrait-peinture-intelligence-artificielle-edmond-belamy/ https://hightech.bfmtv.com/epoque/un-artiste-cree-des-vetements-pour-pieger-les-systemes-de-reconnaissance-faciale-1078357.html_ Harvey, A. (1/03/2017). HyperFace [article]. Repéré à https://ahprojects.com/hyperface/ Labbe, P. (2018). Une peinture, réalisée par une intelligence artificielle, mise aux enchères. Objetconnecte.net. Disponible en ligne : https://www.objetconnecte.net/peinture-intelligence-artificielle-encheres/ Lechner, M. (2014). Le nouvel âge du camouflage. Libération. Disponible en ligne : https://next.liberation.fr/culture/2014/07/04/le-nouvel-age-du-camouflage_1057464 Ledit, G. (2017). Un maquillage pour tromper les logiciels de reconnaissance faciale. Usbek & Rica. Disponible en ligne : https://usbeketrica.com/article/un-maquillage-pour-contrer-la-reconnaissance-faciale Sans Auteur. Facial Weaponization Zach Blas (2011-14). Repéré à http://espacevirtuel.jeudepaume.org/facial-weaponization-2952/ Sans Auteur. (2017). Une marque lance des vêtements anti-reconnaissance faciale. CNEWS. Disponible en ligne : https://www.cnews.fr/monde/2017-01-05/une-marque-lance-des-vetements-anti-reconnaissance-faciale-746023 Zavialova, V. (2017). Se cacher de l’intelligence artificielle à l’heure de la surveillance globale. Russia Beyond. Disponible en ligne : https://fr.rbth.com/tech/2017/07/24/se-cacher-de-lintelligence-artificielle-a-lheure-de-la-surveillance-globale_809580