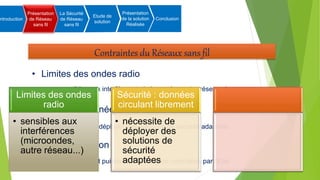

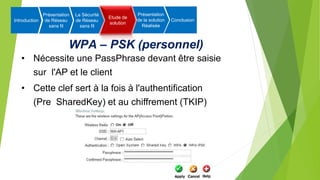

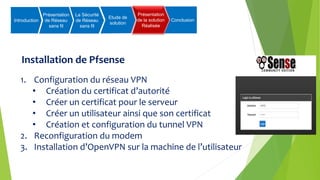

Le document traite de la sécurité des réseaux Wi-Fi, en examinant les vulnérabilités des standards de sécurité et les différentes menaces auxquelles ils sont exposés. Il propose des solutions de sécurité, telles que le chiffrement des données, l'authentification, et l'utilisation de VPN. Enfin, des recommandations sont fournies pour la configuration des réseaux afin de minimiser les risques de sécurité.