Un firewall est un dispositif de sécurité qui filtre le trafic entre un réseau local et un réseau externe, visant à protéger les hôtes et serveurs des menaces. Il fonctionne selon des principes tels que le moindre privilège et la défense en profondeur, avec différents niveaux de filtrage comme le filtrage de paquets et le filtrage applicatif. Des configurations spécifiques telles que le routage avec NAT et les zones DMZ permettent une gestion avancée de la sécurité réseau.

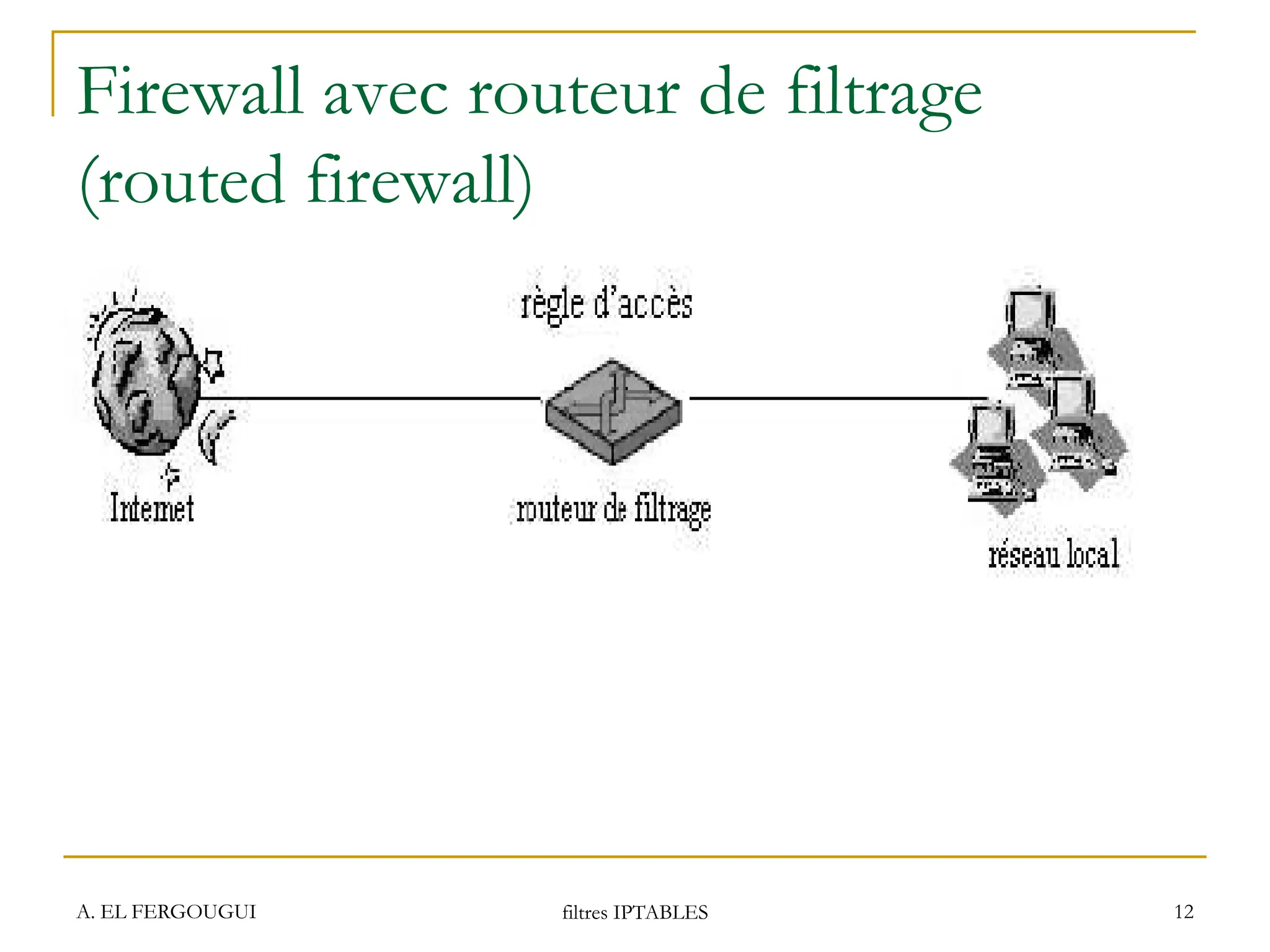

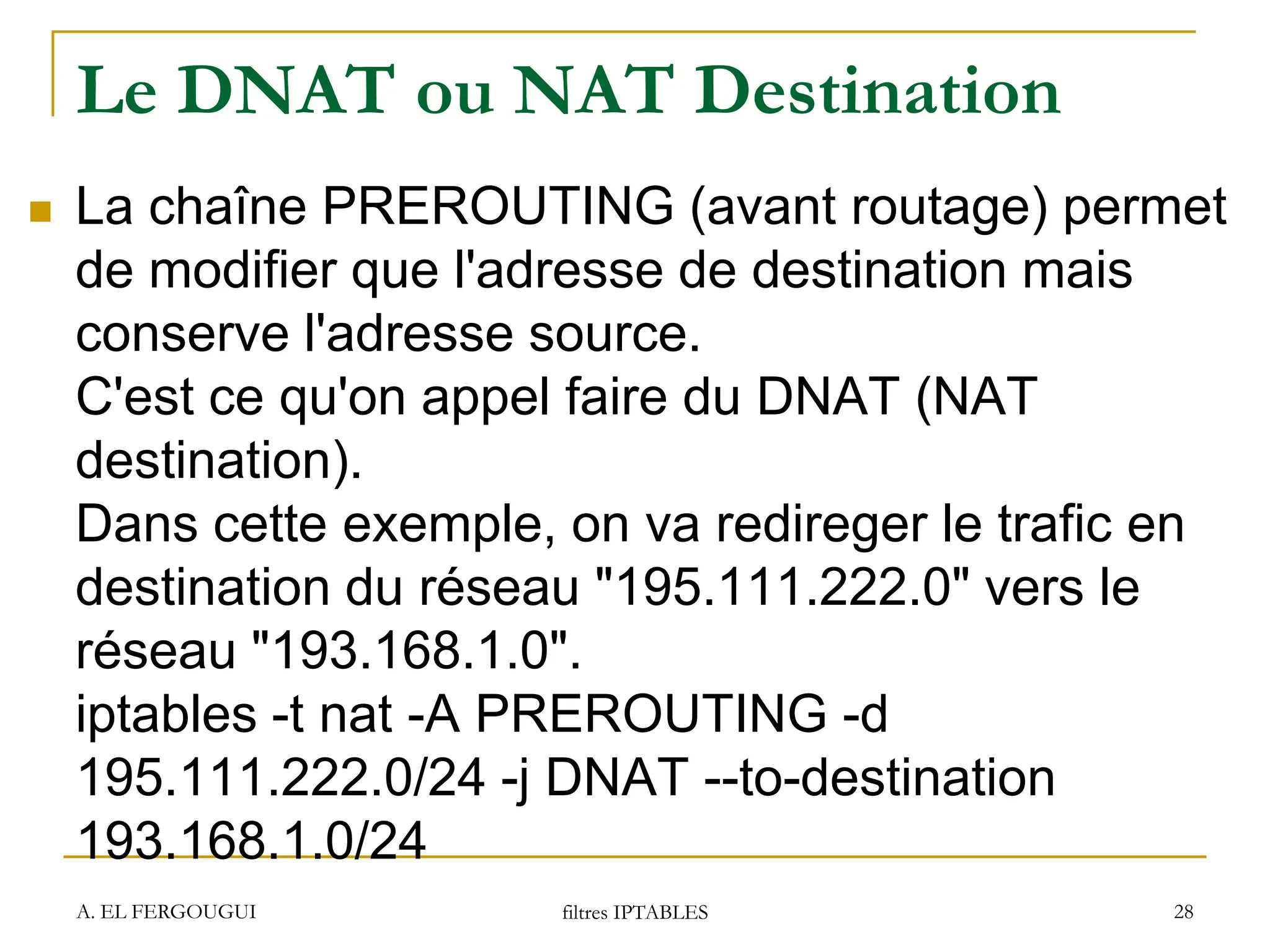

![NAT (Network Address Translation)

Une passerelle (routeur/gateway) est dotée de deux

interfaces :

L'une d'elle appartient au réseau N°1

La deuxième interface est connectée au deuxième réseau

(avec une adresse faisant partie des adresses du 2ème

réseau).

Tout le trafic traversant le passerelle et orienté vers le 2ème

réseau est doté de l'adresse IP source de 2ème interface

Tout le trafic entrant vers le 1er réseau doit être doté de

l'adresse IP de destination la 2ème interface

Utilisation des adresses non routables ou non enregistrées

[10.0.0] ou [172.16.0.0 à 172.31.0.0] ou [192.168.0.0]

A. EL FERGOUGUI filtres IPTABLES 13](https://image.slidesharecdn.com/firewall-241130072718-0edf6b00/75/firewallfirewallfirewallfirewallfirewall-pdf-13-2048.jpg)

![A. EL FERGOUGUI filtres IPTABLES 33

Création d'une règle

iptables [-t table] commande

[correspondance] [cible]](https://image.slidesharecdn.com/firewall-241130072718-0edf6b00/75/firewallfirewallfirewallfirewallfirewall-pdf-33-2048.jpg)

![Commandes pour le protocole tcp

(-p tcp)

--tcp-flags [!] mark [,…]: spécifie l'ensemble

de drapeaux tcp (SYN,ACK,FIN,RST,URG)

[!] –syn : spécifie la présence du drapeaux

SYN (! Contraire)

A. EL FERGOUGUI filtres IPTABLES 38](https://image.slidesharecdn.com/firewall-241130072718-0edf6b00/75/firewallfirewallfirewallfirewallfirewall-pdf-38-2048.jpg)

![Commandes pour le protocole icmp

(-p icmp)

--icmp-type [!] type: spécifie le type de paquet

icmp

Exemple: type= echo-request, echo-reply

A. EL FERGOUGUI filtres IPTABLES 39](https://image.slidesharecdn.com/firewall-241130072718-0edf6b00/75/firewallfirewallfirewallfirewallfirewall-pdf-39-2048.jpg)

![A. EL FERGOUGUI filtres IPTABLES 40

Commandes

--state :

iptables -A INPUT -m state --state

NEW,RELATED,ESTABLISHED [,INVALID]

--tos :

iptables -A INPUT -p tcp -m tos --tos 0x16

--ttl

iptables -A OUTPUT -m ttl --ttl 60](https://image.slidesharecdn.com/firewall-241130072718-0edf6b00/75/firewallfirewallfirewallfirewallfirewall-pdf-40-2048.jpg)

![Script Démarrage et arrêt du pare-feu Iptables

#!/bin/sh

FW_start() {

echo "[Démarrage du pare-feu]"

### EFFACE TOUT LES PARAMETRES

iptables -F ; iptables -t filter -F ; iptables -t nat -F ;iptables -t mangle -F

echo "Vidages [OK]"

### REGLES DE FILTRAGE

# Autoriser le Loopback

iptables -A INPUT -i lo -j ACCEPT; iptables -A OUTPUT -o lo -j ACCEPT

# Ne pas casser les connexions déjà établies

iptables -t filter -A INPUT -m state --state RELATED,ESTABLISHED -j

ACCEPT

iptables -t filter -A OUTPUT -m state --state RELATED,ESTABLISHED -j

ACCEPT

# PING (ICMP)

iptables -t filter -A INPUT -p icmp -j ACCEPT; iptables -t filter -A OUTPUT -p

icmp -j ACCEPT

A. EL FERGOUGUI filtres IPTABLES 66](https://image.slidesharecdn.com/firewall-241130072718-0edf6b00/75/firewallfirewallfirewallfirewallfirewall-pdf-66-2048.jpg)

![# Serveur MAIL POP3:110

iptables -t filter -A INPUT -p tcp --dport 110 -j ACCEPT

iptables -t filter -A OUTPUT -p tcp --dport 110 -j ACCEPT

# Serveur MAIL IMAP:143

iptables -t filter -A INPUT -p tcp --dport 143 -j ACCEPT

iptables -t filter -A OUTPUT -p tcp --dport 143 -j ACCEPT

# Serveur MAIL POP3S:995

iptables -t filter -A INPUT -p tcp --dport 995 -j ACCEPT

iptables -t filter -A OUTPUT -p tcp --dport 995 -j ACCEPT

# DNS In/Out

iptables -t filter -A INPUT -p tcp --dport 53 -j ACCEPT

iptables -t filter -A INPUT -p udp --dport 53 -j ACCEPT

iptables -t filter -A OUTPUT -p tcp --dport 53 -j ACCEPT

iptables -t filter -A OUTPUT -p udp --dport 53 -j ACCEPT

# NTP

iptables -t filter -A OUTPUT -p udp --dport 123 -j ACCEPT

# Rejeter tout le reste

iptables -A INPUT -j DROP

echo "Filtrages [OK]"

A. EL FERGOUGUI filtres IPTABLES 68](https://image.slidesharecdn.com/firewall-241130072718-0edf6b00/75/firewallfirewallfirewallfirewallfirewall-pdf-68-2048.jpg)

![### POLITIQUES #

Trafic entrants bloqués

iptables -P INPUT DROP

# Trafic forwardés bloqués

iptables -P FORWARD DROP

# Trafic sortants bloqués

iptables -P OUTPUT DROP

echo "Politiques [OK]"

}

A. EL FERGOUGUI filtres IPTABLES 69](https://image.slidesharecdn.com/firewall-241130072718-0edf6b00/75/firewallfirewallfirewallfirewallfirewall-pdf-69-2048.jpg)

![FW_stop() {

echo "[Arret du pare-feu]"

# Supprime tous les filtres

iptables -F ;iptables -t filter –F; iptables -t nat -F iptables -t mangle -F

# Attribut une politiques "ACCEPT" aux tables

iptables -P INPUT ACCEPT

iptables -P FORWARD ACCEPT

iptables -P OUTPUT ACCEPT

iptables -t filter -P INPUT ACCEPT

iptables -t filter -P FORWARD ACCEPT

iptables -t filter -P OUTPUT ACCEPT

iptables -t nat -P PREROUTING ACCEPT

iptables -t nat -P POSTROUTING ACCEPT

iptables -t nat -P OUTPUT ACCEPT

iptables -t mangle -P PREROUTING ACCEPT

iptables -t mangle -P INPUT ACCEPT

iptables -t mangle -P FORWARD ACCEPT

iptables -t mangle -P OUTPUT ACCEPT

iptables -t mangle -P POSTROUTING ACCEPT

}

A. EL FERGOUGUI filtres IPTABLES 70](https://image.slidesharecdn.com/firewall-241130072718-0edf6b00/75/firewallfirewallfirewallfirewallfirewall-pdf-70-2048.jpg)