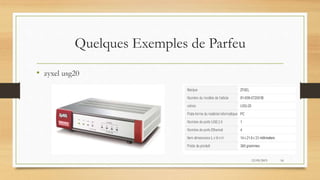

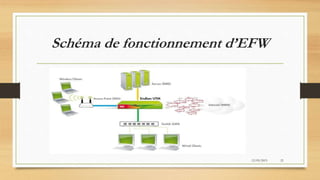

Le document présente la sécurité informatique et les pare-feux, en détaillant leur fonctionnement et leurs diverses fonctions telles que le filtrage et la prévention des intrusions. Il met en avant Endian UTM comme solution de pare-feu, en décrivant ses spécifications matérielles et logicielles, ainsi que son architecture de réseau. Enfin, il souligne l'importance d'une sécurité multicouche pour protéger efficacement les réseaux contre les menaces.