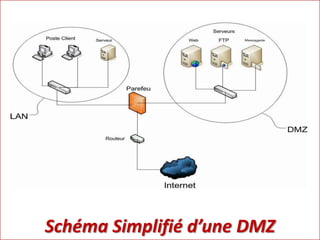

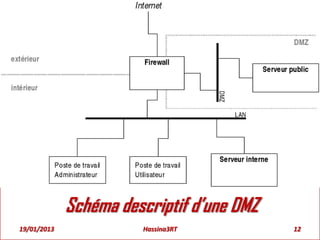

La zone démilitarisée (DMZ) est un moyen de protection des systèmes d'information accessibles depuis internet, permettant d'isoler les postes clients du réseau local des serveurs exposés. Elle se compose de serveurs spécifiques tels que web et de messagerie, et sa sécurité est renforcée par un pare-feu configuré pour contrôler les communications. Bien que la DMZ soit efficace contre de nombreuses attaques, elle reste vulnérable en raison de possibles mauvaises configurations.