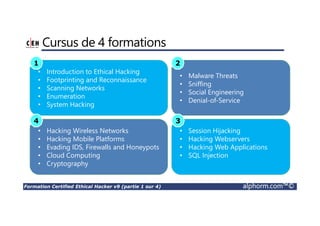

La formation Certified Ethical Hacker v9, dispensée par Hamza Kondah, vise à enseigner les méthodologies avancées de piratage éthique, couvrant 270 techniques de hacking et incluant plus de 140 laboratoires pratiques. Elle est destinée à des professionnels de la sécurité informatique, telles que des responsables SSI et des auditeurs, avec des prérequis de connaissances en TCP/IP, Linux et Windows Server. Les objectifs incluent la maîtrise des tests d'intrusion et l'acquisition de compétences recherchées pour obtenir la certification Certified Ethical Hacker 312-50.

![Formation Certified Ethical Hacker v9 (partie 1 sur 4) alphorm.com™©

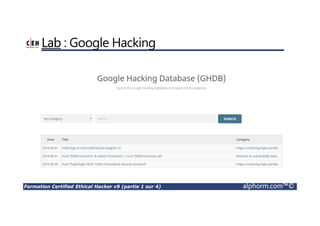

Google Hacking

• Exploitation de Google à des fins malveillantes

• Aider à trouver des cibles vulnérables

• Recherches très précise

• [cache:]

• [link]

• [related]

• [site]

• [intitle]](https://image.slidesharecdn.com/fr355-180125094513/85/Alphorm-com-Formation-CEHV9-I-105-320.jpg)