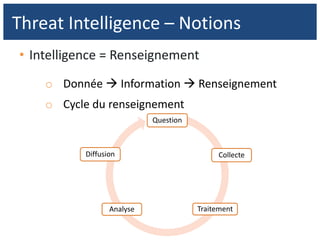

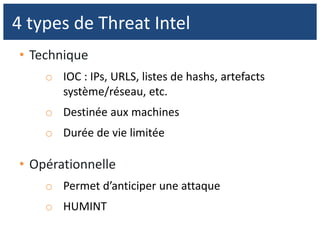

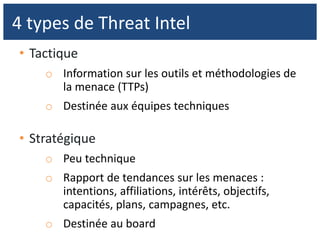

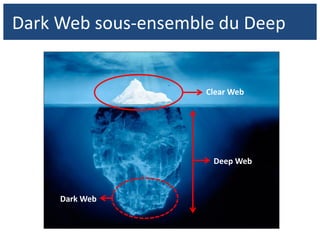

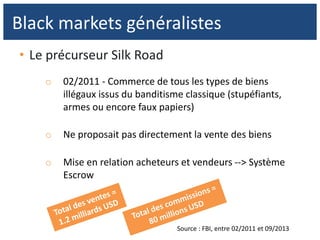

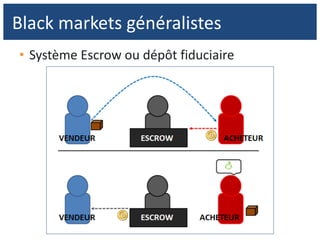

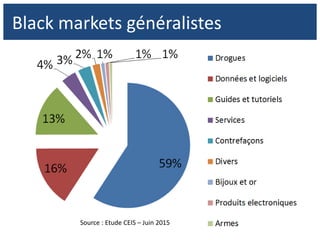

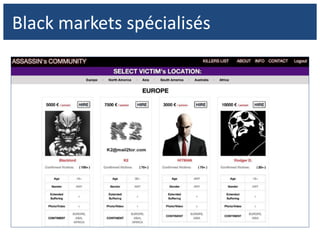

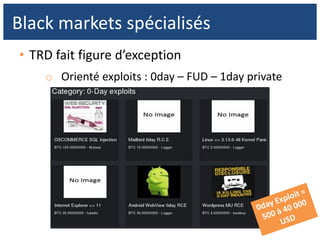

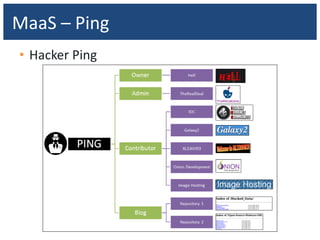

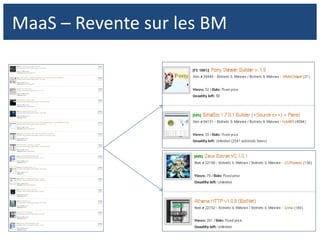

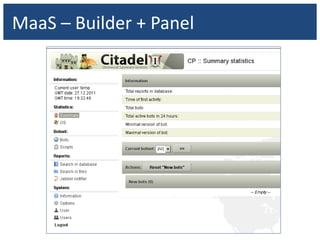

Le document traite de l'intelligence sur les menaces (threat intelligence) dans le contexte du dark web, en abordant les types de menaces, les méthodes de collecte et d'analyse d'informations. Il distingue également le clear web, le deep web et le dark web, et décrit les interactions entre la threat intelligence et les activités criminelles sur ces plateformes. Enfin, le document utilise des études de cas pour illustrer les dynamiques des marchés noirs et des forums restreints liés au cybercrime.