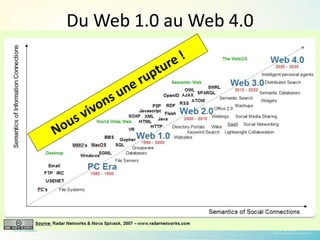

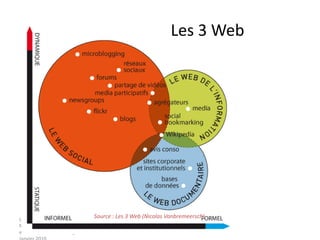

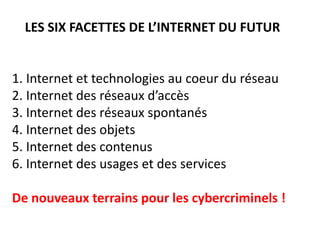

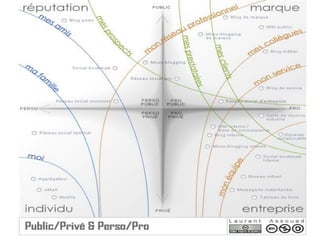

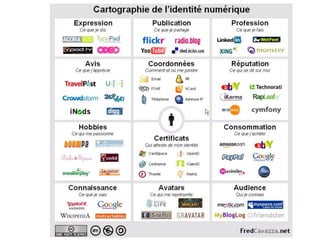

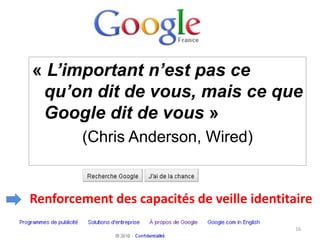

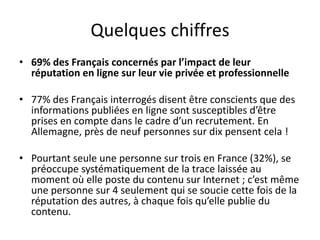

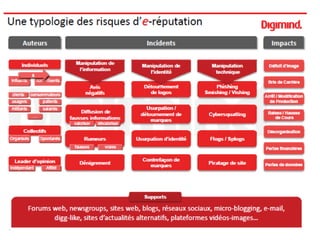

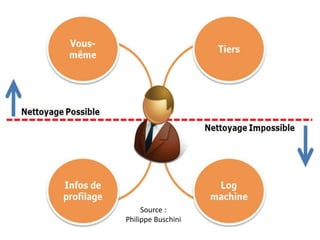

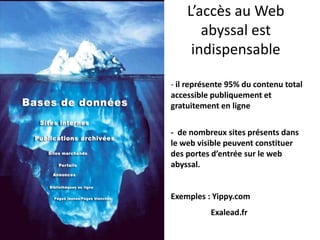

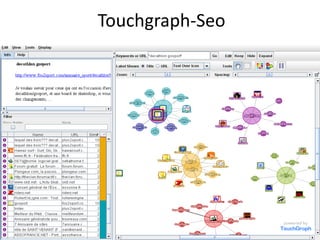

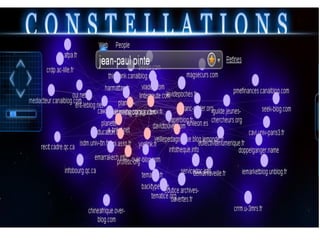

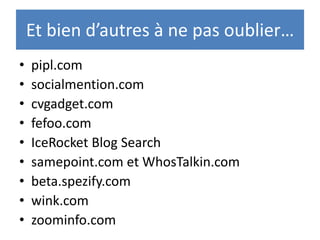

Ce document traite de l'identité numérique, des menaces de cybercriminalité et de l'importance de la gestion de l'e-réputation à l'ère du web moderne. Il souligne les tendances actuelles telles que les données structurées, la personnalisation et l'internet des objets, tout en mettant en lumière les risques associés à la divulgation d'informations personnelles. Le document présente également des statistiques sur l'impact de la réputation en ligne sur la vie privée et professionnelle des individus.