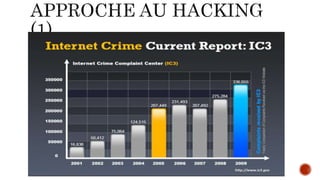

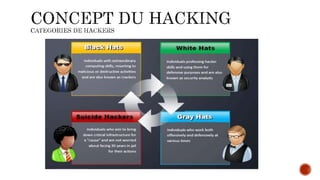

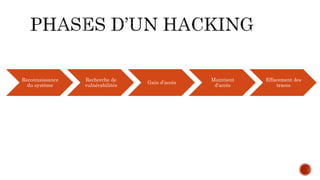

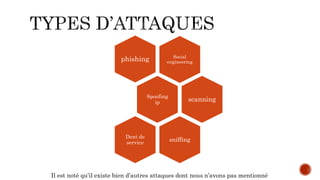

Le document aborde le concept du hacking, détaillant ses phases, types d'attaques et techniques comme le social engineering et le phishing. Il propose également des outils de recherche pour découvrir des informations et des cours de hacking en ligne. Enfin, il mentionne une discussion sur la nécessité de se renseigner sur une personne avant de conclure une affaire importante.