Intégrer la présentation

Télécharger pour lire hors ligne

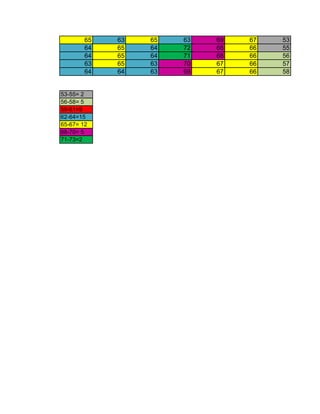

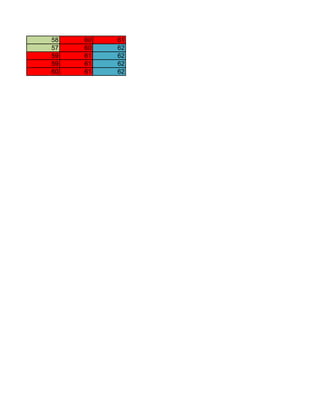

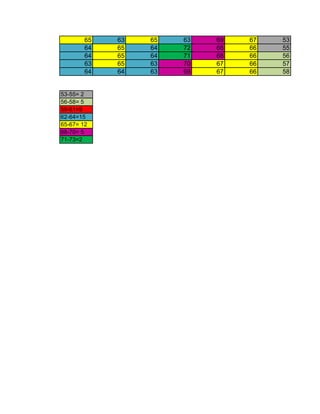

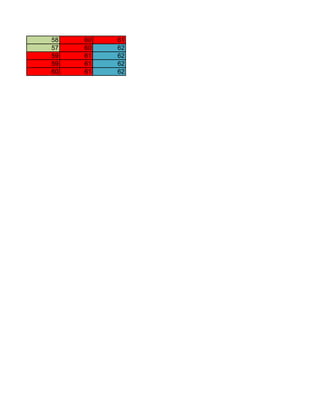

Le document présente un ensemble de données numériques suivi de plusieurs plages de valeurs avec leur fréquence respective. Chaque plage indique le nombre d'occurrences pour les valeurs dans des intervalles spécifiques. Les chiffres finaux semblent représenter des éléments individuels ou des résultats associés à ces plages.