Lpm + rgpd études conjointe des deux grands textes

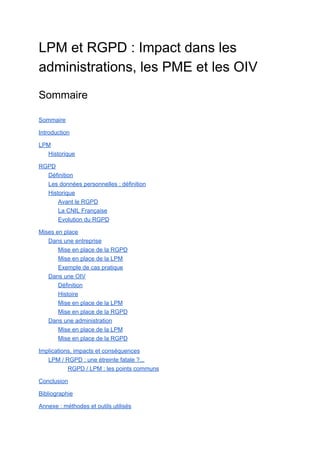

- 1. LPM et RGPD : Impact dans les administrations, les PME et les OIV Sommaire Sommaire Introduction LPM Historique RGPD Définition Les données personnelles : définition Historique Avant le RGPD La CNIL Française Evolution du RGPD Mises en place Dans une entreprise Mise en place de la RGPD Mise en place de la LPM Exemple de cas pratique Dans une OIV Définition Histoire Mise en place de la LPM Mise en place de la RGPD Dans une administration Mise en place de la LPM Mise en place de la RGPD Implications, impacts et conséquences LPM / RGPD : une étreinte fatale ?... RGPD / LPM : les points communs Conclusion Bibliographie Annexe : méthodes et outils utilisés

- 2. Méthode Prospection et filtrage des données Outils Freeplane Google Drive Slack Prezi Introduction La Loi de Programmation Militaire et le Règlement Général sur la Protection des Données sont deux textes de loi récents issus de deux entités différentes, qui vont impacter profondément les Systèmes d’Information, et dont les acteurs et les intérêts sont à priori différents. En effet tandis que la LPM traite des intérêts vitaux de la Nation au niveau de la France, la RGPD traite de la protection des données et de la vie privée des personnes physiques au sein de l’Union Européenne. Bien qu’en apparence les domaines de compétences de ces deux textes de loi ne se recoupent pas, le Responsable des Système d’Information d’une administration ou d’une entreprise sera obligé d’en tenir compte dans le cadre de la conformité de son Système d’Information avec la législation. C’est pourquoi nous avons choisi de traiter ces deux sujets dans une même étude, afin de dresser un tableau complet des travaux imposé par les évolutions législatives que les Responsable des Systèmes d’Information pourraient être amenés à entamer à court terme. De plus, il nous a paru intéressant d’étudier la façon dont ces deux textes de loi pourraient interagir : ont-ils des points communs ? Sont-ils complémentaires, ou existe-t-il des contradictions entre eux, qui pourraient compliquer le travail du Responsable des Systèmes d’Information. ? Lexique RGPD (GDPR) Règlement Général sur la Protection des Données (General Data Protection Reglementation) LPM Loi de Programmation Militaire OIV Opérateurs d’Importance Vitale SAIV Sécurité des Activités d’Importance Vitale SIIV Service d’Information d’Importance Vitale

- 3. LPM Définition La Loi de Programmation Militaire (LPM) détermine le montant des crédits de l’Etat alloué en matière de dépense militaires. Couvrant tout le spectre des activités militaires, de l’aviation à la marine, et la dissuasion nucléaire à la défense contre les cyber-menaces, ce texte fixe ainsi les objectifs à atteindre afin de garantir la sécurité de l’Etat en sécurisant les activités d’importances vitales « dont l’indisponibilité risquerait de diminuer d’une façon importante le potentiel de guerre ou économique, la sécurité ou la capacité de survie de la nation ». Suivant cette première loi, différents décrets définissent les “Opérateurs d’Importance Vitale” dans les différents secteurs d’activités. Les entreprises entrant dans ces définitions sont alors tenu de s’enregistrer auprès de l’ANSSI comme étant OIV, et se soumettre aux exigences de ce statut. La liste des OIV est tenu secrète, bien que l’on puisse aisément deviner les plus gros d’entre eux, nous n’en connaissons que le nombre, 249 à l’heure actuelle et leur répartition par secteur d’activité. Historique Dès 1958, dans l’ordonnance 58-1371, la notion d’Installation d’Importance Vitales est instaurée, indiquant que les entreprises devraient « coopérer à leurs frais à la protection de leurs établissements contre les tentatives de sabotage ». Ces obligations ne portaient alors que essentiellement sur la mise en œuvre de dispositifs de sécurité physiques pour les points d’importance vitale (PIV). En 2008, la prise de conscience au plus haut niveau de l’État des impacts nationaux que peuvent provoquer les cyber-menaces actuelles et futures. L’Agence Nationale de la Sécurité des Systèmes d'Information (ANSSI) est créée en 2009, pour coordonner la prise en compte des risques liés aux cyber-menaces, informer et certifier les outils et prestataires. Ce n’est qu’en 2013, dans la Loi de Programmation Militaire (2013-1168 Art. 22) s’appliquant sur la période 2014-19, que l’Etat ajoute un volet lié à la cybersécurité pour la défense de ces Opérateurs d’Importance Vitale. La Directive Network and Information Security (NIS), en discussion au niveau européen pour obliger tous les états membres a de telle mesures sur leurs opérateurs.

- 4. RGPD Définition Le Règlement Général sur la Protection des Données constitue le nouveau texte de référence européen en matière de protection des données à caractères personnels. Comprenant 99 articles, il renforce et unifie la protection des données pour les individus au sein de l'Union Européenne, afin de redonner aux citoyens le contrôle de leurs données personnelles, tout en simplifiant l’environnement réglementaire des entreprises. Par ailleurs, une partie du texte de loi s’applique à formaliser les contradictions pouvant exister entre la protection des données des personnes et les intérêts nationaux, notamment dans le cadre des missions policières et judiciaires. Les points principaux de cette loi sont les suivants : - Un cadre harmonisé : auparavant chaque pays de l’Union Européenne possédait sa propre législation en matière de protection des données. Désormais, il n’y aura qu’un seul ensemble de règles communes, directement applicable dans tous les Etats membres de l’Union Européenne. - Une application extra-territoriale : le règlement s’appliquera aux entreprises européenne traitant des données en dehors de l’Union Européenne, et aux société non-européennes si elles ciblent les résidents de l’Union Européenne. - Un consentement “explicite” et “positif” : les entreprises et organismes devront donner aux citoyens davantage de contrôle sur leurs données privées. - Le droit à l’effacement : la personne concernée a le droit d’obtenir du responsable du traitement l’effacement, dans les meilleurs délais, de données à caractères personnel la concernant et le responsable du traitement a l’obligation d'effacer ces données dans les meilleurs délais. - Le droit à la portabilité des données personnelles : les personnes concernées ont le droit de recevoir les données à caractère personnel les concernant dans un format structuré, couramment utilisé et lisible par machine, et ont le droit de transmettre ces données à une autre responsable du traitement. - Profilage : toute personne a le droit de ne pas faire l’objet d’une décision fondée exclusivement sur un traitement automatisé, y compris le profilage, produisant des effets juridiques la concernant ou l’affectant de manière significative de manière similaire. - Des principes de “protection des données dès la conception” (Privacy by design) et de “sécurité par défaut” : les organisations doivent prendre en compte les exigences relative à la protection des données personnelles dès la conception des produits exploitants les données à caractères personnelles. De plus la règle de “sécurité par défaut” impose aux organisations de disposer d’un système d’information sécurisé.

- 5. - Des notifications en cas de fuite de données : les organisations seront tenus de notifier dès que possible l’autorité nationale de protection en cas de violations graves de données afin que les utilisateurs puissent prendre des mesures appropriées. - La nomination obligatoire d’un délégué à la protection des données (Data Protection Officer) : cette nomination est obligatoire dans les administrations, ou lorsque l’activité du responsable du traitement consiste en des opération de traitement qui, du fait de leur nature, de leur portées, de leur finalité ou de leur ampleur, exigent un suivi régulier et systématiques - Une étude d’impact obligatoire : toute les activités pouvant avoir des conséquences importantes en matière de protection de données personnelles devront être précédés d’une étude d’impact sur la vie privée. Le DPO devra consulter l’autorité de contrôle avant de mettre en oeuvre les activités en questions. - Des sanctions plus importantes : le règlement donne aux régulateur le pouvoir d’infliger des sanctions financières élevées en cas de non respect. - La création du Comité Européen de la Protection des Données : elle sera une autorité dans tout ce qui concerne l’interprétation du règlement. Les données personnelles : définition Une donnée personne est toute information concernant une personne physique identifié ou identifiable, directement ou indirectement, notamment par référence à un numéro d’identification (par exemple, le numéro de sécurité sociale ou l’adresse mail), ou un ou plusieurs facteurs spécifiques à son identité physique, physiologique, psychique, économique, culturelle ou sociale (par exemple : nom et prénom, date de naissance, biométrie des données, empreintes digitales, ADN). Il est à noté que certaines données font débat, comme par exemple l’adresse IP de connexion d’une personne : est-elle une données à caractère personnelles ? Dans le règlement il est indiqué que ce n’en est pas une. Ceci est compréhensible puisqu’une entreprise entière utilise la même adresse IP. Mais lorsqu’il s’agit d’un usage privée, l’adresse IP est hautement intrusive. C’est pour cette raison que la CNIL a pris position en la matière, en soulignant que pour elle une adresse IP est une donnée personnelles. Cependant le G29 (le groupe des CNIL européennes) a pris position en la matière en déclarant que lorsqu’elle sont récoltées pour identifier une personne, les adresses IP sont des données personnelles. Historique Avant le RGPD Avant l’adoption du texte de loi sur la protection des données, trois pays étaient dotées de lois informatique et liberté : - L’allemagne en 1971, - La Suède en 1973, - La France en 1978.

- 6. La CNIL Française L’évolution de l’informatique dans les années soixante-dix a suscité des craintes de fichages généralisés dans l’opinion publique. Cette inquiétude a conduit le gouvernement à créer une commission afin qu'elle propose des mesures garantissant que le développement de l'informatique se réalise dans le respect de la vie privée, des libertés individuelles et publiques. C’est ainsi que le Comité National Informatique et Liberté a été fondé en 1978. Ses missions sont les suivantes : - Informer : elle est investie d’une mission d’information générale d’information des personnes sur leurs droits et leurs obligations, et aide les citoyens dans l’exercice de leurs droits. - Réguler : elle régule et recense les fichiers, et autorise les traitements les plus sensibles avant leur mise en place. Son avis doit être sollicité avant toute modification législatives relatif aux données personnels. - Protéger : elle veille à ce que les citoyens soient informés des données contenues dans les traitements les concernant et qu’ils puisse y accéder facilement. - Contrôler : elle vérifie que la loi est respectée en contrôlant les traitements informatiques. - Sanctionner : lorsqu’elle constate un manquement à la loi dans e domaine du traitement des données personnelles, la CNIL peut, prononcer diverses sanctions. - Anticiper : elle s’attache à comprendre et anticiper les développements des technologies de l’information afin d’être en mesure d’apprécier les conséquences qui en résultent pour l’exercice des droits et libertés. Par ailleurs, la CNIL a inspirés les règlements d’entités internationales : - l'Organisation de coopération et de développement économiques (OCDE) en 1980, - le Conseil de l'Europe en 1981 (Convention pour la protection des personnes à l’égard du traitement automatisé des données à caractère personnel) - les Nations unies (ONU) en 1990. La CNIL a été très impliquées dans le Règlement Général sur la Protection des Données, émettant de nombreux avis durant l’élaboration du texte. Evolution du RGPD 25 janvier 2012, la Commission européenne a adopté un projet de règlement européen et de directive réformant le cadre de la protection des données. En mars 2012, le Groupe de Travail G29, le groupe des CNIL Européennes, a adopté un avis sur les propositions de réforme présentées par la Commission Européenne.

- 7. Le règlement devait entrer en vigueur dans les deux ans à compter de sa publication après adoption par le Conseil et le Parlement européens dans chaque pays membre de l'Union, c'est-à-dire en pratique sans doute pas avant l'année 2016. En définitive, le Règlement Général sur la Protection des Données sera applicable dans toutes l’Union Européenne le 25 mai 2018. Mises en place Dans une entreprise Mise en place de la RGPD On pourrait considérer que la Réglementation Générale sur la Protection des Données ne concernerait que les entreprises traitant de grandes masses d’informations à caractères personnelles, comme peuvent l’être les réseaux sociaux. Cependant toute société, y compris les PME, possède : - des clients, - des prospects, - des fournisseurs, - du personnels. Les données de ces différentes personnes physiques sont réparties à différents endroits dans le Système d’Information de l’entreprise (les données clients et prospects au services vente, les données du personnels dans le sous-réseau réservé aux RH…). Autrement, dit, c’est tout le Système d’Information qui sera impacté par la RGPD. Le Directeur des Système d’Information nomme un DPO (Data Protection Officer). Celui-ci procède à l’audit des données, identifie les données personnelles, l’impact de ces dernières, les vulnérabilités. Suite à cela, il s'appuie sur un cadre formalisés pour détailler les différentes étapes de transformation du SI. En collaboration avec l’architecte de l’infrastructure informatique, définit les Système d’Information d’Importance Vitale, puis il détaille les différentes étapes pour la protection du système : il adapte le Plan de Continuité d’Activité et le Plan de Reprise d’Activité. Les étapes à considérer sont les suivantes :

- 8. Le process conseillé est le suivant :

- 9. Mise en place de la LPM A première vue, la Loi de Programmation Militaire ne semblerait impacter que les Opérateurs d’Importances Vitales, et non toute les entreprises. Cependant, l'exigence de certifications des OIV auprès de l'ANSSI après des audits effectués par des ESN certifiés PASSI, pousse les fournisseurs des OIV à se certifier eux-mêmes. Il en découle : - Une augmentation des exigences en matière de sécurité informatique au niveau national, - Une demande accrue en spécialiste en sécurité de l'information, dans tous les corps de métiers. Ainsi, si “La LPM ne s’applique qu’au OIV, mais les grandes pratiques de celle-ci sont gages d’une bonne gestion des risques lié au SI. L’Etat espère que l’entrée en vigueur de la LPM chez les OIV fera tache d’huile pour améliorer la sécurité l’ensemble des entreprises françaises”. Les OIV doivent dresser la liste de leurs Système d’Information d’Importance Vitale. Pour cela elles doivent déterminer lesquels de leur SI participent aux missions que l’Etat leur a confié, et lesquels n’assurent que l'intérêt économique de l’entreprise. Cette liste devra être transmise à l’ANSSI. ● Pilotage de la gouvernance de la cybersécurité > Rôles et responsabilité ■ Impliquer les porteurs de risques métier dans le comité stratégique. ■ Identifier les rôles manquants dans la gestion des SIIV et définir les objectifs de la mission. ■ Décliner sur le périmètre des SIIV les procédures et référentiels déjà en place sur le reste du périmètre des SI. > PSSI (Politique de sécurité des SI) ■ Démontrer une stratégie interne de contrôle de la sécurité des SIIV. > Indicateurs ■ Créer des indicateurs et des données d’inventaires pour chaque SIIV. ■ Transmettre annuellement les indicateurs de chaque SIIV à l’ANSSI. > Formation ■ Mettre en place un programme de sensibilisation et formation à la cybersécurité. ■ Formation certifiante ou spécialisée (au moins au niveau de l’entreprise) d’administrateur SIIV. ■ Démontrer un plan de formation/sensibilisation SSI au périmètre SIIV. ● Maîtrise des risques > Homologation

- 10. ■ Adapter les processus existants et les procédures d’audit. ■ Revoir annuellement le processus d’homologation. ■ Faire homologuer chaque SIIV tous les 3 ans par un audit d’homologation classifié CD (audit d’architecture + audit de configuration + audit organisationnel et physique) avec plan d’action. ● Maîtrise des systèmes d’information > Cartographie ■ Cartographier ou mettre à jour la cartographie de chaque SIIV. ■ Intégrer très en amont dans la conception des systèmes (Cahier des charges) des exigences de cartographie. ■ Cartographier les processus vitaux (essentiels aux missions vitales) et leurs dépendances respectives. ■ Classifier les processus vitaux en correspondance avec ma classification ANSSI. > MCS (Maintien en condition de sécurité) ■ Imposer la pratique de patch management et de maintien en condition de sécurité. ■ Démontrer une politique de suivi des vulnérabilités et de leur traitement (correctifs) pour tout élément hard ou soft d’un SIIV. ● Gestion des incidents de cybersécurité > Détection ■ Définir d’une politique de détection et de réaction ■ Installer des sondes de détection d’éléments suspects du SI (fichiers, clés de registre, protocoles, record DNS, etc…). ■ Recourir à un prestataire de détection des incidents qualifié par l’ANSSI sur chaque interconnexion des SIIV. > Journalisation ■ Intégrer très en amont dès la conception des exigences de journalisation. ■ Formaliser et communiquer les directives de journalisation. ■ Mettre en place une journalisation. ■ Démontrer une politique de journalisation (6 mois mini) sur services applicatifs, réseaux, système, équipements de sécurité, postes d’administration (et ingénieur/ maintenance pour les SI industriels). ■ Installer, paramétrer et personnaliser les outils d’analyse et de corrélation de journaux (SIEM). > Traitement ■ Recourir à un prestataire de réponse aux incidents qualifié par l’ANSSI. > Points de contact avec l’ANSSI ■ Identifier et communiquer les points de contact à l’ANSSI. ■ Fournir la cartographie (applications + réseaux + flux + filtrage des interconnexions + solutions d’administration + liste des comptes admin et à privilèges, adresse IP des sous réseaux) de chaque SIIV à l’ANSSI. ■ Mettre en place le dispositif de remontée d’alerte vers l’ANSSI. > Gestion de crise ■ Adapter les cellules de crise, astreintes et procédures pour les décliner sur le périmètre industriel.

- 11. ■ Tous les 2 ans, démontrer sa capacité à pouvoir activer les mesures de crise. ● Protection des systèmes > Gestion des identités et des accès ■ Identifier et valider les habilitations des personnes autorisées à accéder aux données confidentielles (ex. rapports d’audit, inventaires, etc.). ■ Créer un SI confidentiel défense afin de stocker les informations classifiées. ■ Mettre en place des infrastructures de contrôle d’accès et de gestion des habilitations. > Administration ■ Formaliser une politique de gestion et de rationalisation des comptes à privilège. ■ Intégrer en amont à la conception des clauses de sécurité intégrant entre autre la gestion des comptes. > Défense en profondeur ■ Durcir les accès d’administration, d’ingénierie/maintenance (pas d’Internet, de messagerie venant d’Internet, réseau dédié ou chiffré). ■ Mettre en place du cloisonnement intra SIIV. ■ Mettre en place 3 mesures de réaction (configuration spécifique, filtrage, isolement Internet). ■ Durcir les accès distants (hors opérateur ou prestataire qualifié SIIV) authentification, chiffrement des flux et des mémoires de masse. ■ Durcir les SIIV par la désactivation des services non nécessaires et un filtrage des média amovibles. Exemple de cas pratique Nous avons par exemple le cas suivant dans une PME :

- 12. L’objet est donc de renforcer la sécurité des données afin de se conformer à la RGPD ; dans tous les cas, ceci implique un renforcement globale de sécurité informatique dans l’entreprise. Par ailleurs, il peut être intéressant de définir d’hors et déjà un périmètre de SIIV, y compris dans le cas d’entreprise n’étant pas des OIV.

- 13. Voici la solution RGPD : elle consiste en l’identification des données susceptibles d’être concernées par la RGPD, et en la nomination d’un DPO. Voici les missions du DPO : - Évaluer la situation, - Concevoir l’approche, - Transformer les pratiques, - Utiliser la liste de tâche, - Se conformer aux exigences RGPD nécessaires.

- 14. En collaboration avec le DSI et l’Architecte Technique, le DPO précise les impacts sur l’infrastructure technique qui découleront de la conformité avec le RGPD. Dans l’exemple ci-dessus, il est décidé de mettre en place les sauvegardes à l’intérieur de l’entreprise. Par ailleurs, les données sont chiffrés afin de limiter les conséquences en cas d’accès illicite ou de vol de données. Par ailleurs, une campagne de redondance de l’équipement est mise en place.

- 15. Dans l’exemple ci-dessus, le changement de la structure est similaire au précédent schéma, hormis qu’il est également mis en place des sauvegardes externes, dans le cloud, après un choix judicieux d’un fournisseurs de service garantissant la disponibilité, la fidélité et la confidentialité des données.

- 16. Dans l’exemple ci-dessus, il est décidé de déporter les services au clients dans le cloud, toujours par le biais d’un prestataires de service judicieusement choisi. Dans ce cas, pour des questions de redondances, les sauvegarde des informations sont gérés par un prestataire différent de celui gérant les services clients. Ces différentes solutions dépendent des moyens que l’entreprise est prête à investir dans la sécurisation de son système d’information. Dans une OIV Définition Un Opérateur d’Importance Vitale est défini par le fait que son activité est lié à la force économique, défensive ou humaine de la nation. Les 249 OIV actuellement recensées sont répartie en 12 secteurs d’activités:

- 17. Histoire En 1958, l’Etat fait apparaître le concepte de d’Installation d’Importance Vitale, désignant les infrastructures critiques dont l’arrêt diminuerait grandement la force économique, défensive ou simplement humaine de la France. Cette notion évoluera au fil des livres blancs et des versions de la LPM, pour devenir aujourd’hui OIV, intégrant les notions complémentaires de Points IV et de Systèmes d’Information IV. Mise en place de la LPM De même que pour ses Points d’Importance Vitale, l'Opérateur IV devra définir la liste de ses Système d’Information étant d’Importance Vitale, parmis ceux qui peuvent être moins critiques. La gestion de l’application de la Loi de Programmation Militaire se fait par l’ANSSI, qui accompagne les OIV dès leur enregistrement.

- 18. les OIV déclarent leurs SIIV (pas forcément tous le SI) sous 3 mois leur entrée en tant que OIV. Il doivent : ● désigner la personne chargée de les représenter auprès de l’ANSSI, ● fournir la liste des SIIV dans le délai défini, ● informer obligatoirement des incidents de sécurité affectant les SIIV, ● mettre en œuvre les règles de sécurité prévues par l’arrêté, dans le délai spécifique. Pour superviser leur sécurité, les Opérateurs d'importance vitale (OIV) devront avoir recours à des prestataires certifiés PDIS (Prestataires de détection d'incidents de sécurité) et PASSI (Prestataires d'audit de la sécurité des systèmes d'information). En conclusion, les exigences de la LPM impactent fortement leurs Systèmes d’Informations. Mise en place de la RGPD A priori les OIV étant des administrations ou des entreprises, la mise en place de la RGPD dans les OIV ne se distingue pas de la mise en place dans les entreprises. Dans une administration Mise en place de la LPM Une administration peut également être considérée au regard de la LPM comme une OIV. Le rôle de l’ANSSI est primordial dans le cas d’une administration considérée comme une OIV : en effet, elle est en capacité de couper le réseau de ladite administration en cas d’attaque informatique. Mise en place de la RGPD En fonction de ses missions, la RGPD peut être plus ou moins impactante pour l’administration. Par exemple : - Les mairies et préfectures, possédant des données comme les cartes d’identités ou les permis de conduire. - Le fichier des demandeurs d’emploi chez Pôle Emploi, contenant nécessairement une grande part de données personnelles, voire sensibles, - Le fichier client de la SNCF, grâce auxquels il pourrait être possible de tracer les déplacements des voyageurs, ce qui peut être très intrusif dans le cadre de la protection de la vie privée. Un processus identique à celui que devront mener les entreprises pour identifier leurs données personnelles et se conformer à la RGPD devra donc être également mené dans les administration.

- 19. Implications, impacts et conséquences LPM / RGPD : une étreinte fatale ?... Durant les débats concernant la Loi de Programmation Militaire, le 20 décembre 2013, la CNIL a fait part de sa position sur cette même loi, et notamment son article 20, qui définit le recueil, auprès des opérateurs de communication, des informations ou documents traités ou conservés par leurs réseaux ou services de communications électroniques. Elle a tout d’abord regretté de ne pas avoir été saisie sur cet article lors de l’examen du projet de loi, puis a ensuite souligné que le recours à la notion très vague “d’informations et documents” traités ou conservés par les réseaux ou services de communications électronique, semble permettre aux services de renseignement d’avoir accès aux données de contenu, et pas seulement aux données de connexions. Cette extension risque d’entraîner une atteinte disproportionnée au respect de la vie privée. (https://www.cnil.fr/fr/promulgation-de-la-loi-de-programmation-militaire-la-cnil-fait-part-de-sa -position-0) Hors, les dispositions du Règlement Général sur la Protection des Données ont pour objectif, in fine, la protection de la vie privée. Il est donc permis de se demander si nous ne sommes pas en présence de deux textes de loi contradictoires, à tout niveau. En effet : - le RGPD : - Légifère sur la protection des données personnelles des personnes physiques, - A été institué par l’Union Européenne, - A une portée internationale, - tandis que la LPM : - Concerne la protection des intérêts de la Nation, - A été institué par le Gouvernement Français, - A une portée nationale. Il est légitime de se demander comment pourraient s’articuler les contradictions entre protection des données et intérêt nationaux. RGPD / LPM : les points communs En matière d’obligation en cas de fuite de données : - La Loi de Programmation Militaire contraint les OIV à déclarer de façons immédiates les incidents SSI affectant de manière significative leurs SIIV,

- 20. - tandis que le Règlement Général sur la Protection des Données contraint les entreprises à notifier toute fuite de données. En matière de sécurité générale : - Les OIV sont contraints par la Loi de Programmation Militaire d’élaborer une PSSI (Politique de Sécurité du Système d’Information) élaborée selon les critères définis par l’ANSSI, - tandis que le Règlement Général sur la Protection des Données impose aux entreprises de disposer d’un système d’information sécurisé, avec notamment la règle de la sécurité par défaut. Ainsi comme on peut le voir, la prise en compte de la LPM et de la RGPD au sein d’une entreprise ou d’une administration ne constitue pas de contradictions flagrantes, et seraient même plutôt complémentaires : renforcer son Système d’Information pour qu’il soit conforme à la RGPD permettrait aussi d’être conforme à la LPM. Conclusion On peut comprendre dans les règles de mise en place de ces deux textes, que la sécurisation, des flux de données comme des réseaux et systèmes d’informations en général, commence toujours par : - une compréhension parfaite de ceux-ci, - une formation des acteurs impliqués dans ces processus, - une supervision continue, - des procédures en cas d’incident, - une communication avec les autorités concernées en cas d’incident. Les entreprises vont devoir prendre les mesures pour améliorer leur infrastructures et systèmes d’informations. Les principaux bénéficiaires de ces mesures étant les citoyens français et européens. Bibliographie Site de l’ANSSI : https://www.ssi.gouv.fr/ Recommandation de la CNIL concernant l’intégration du GDPR : https://www.cnil.fr/fr/principes-cles/reglement-europeen-se-preparer-en-6-etapes Texte de loi GPDR : http://eur-lex.europa.eu/legal-content/FR/TXT/?uri=CELEX%3A32016R0679 Texte de loi LPM : Legifrance-LPM Information complémentaire sur la LPM: http://www.sgdsn.gouv.fr/uploads/2016/10/plaquette-saiv.pdf Rapport-CIGREF-INHESJ-2015-LPM

- 21. Annexe : méthodes et outils utilisés Méthode Dans le cadre de notre formation, le choix du thème de cet exposé a été motivé par notre méconnaissance du sujet, ce qui nous permettait donc de l’aborder sans préjugés et d’apprendre des éléments auxquels, en tant qu’ingénieur, nous ne pensons pas forcément spontanément, à savoir, le volet législatifs de nos futurs métiers d’Experts Digitaux. Prospection et filtrage des données La prospection des données utiles à cet exposé a consisté essentiellement à des recherches grâce aux procédés suivants : - Moteur de recherche internet. Pour ce qui concerne les textes de loi, et les bonnes pratiques, nous avons pris soin de privilégier les sites internet institutionnels (CNIL, Conseil de l’Europe, Legifrance) et les sites d’informations réputés (le Monde Informatique, Silicon.fr, Next Impact…). - Veille anticipée : l’un de nous a recueillis énormément d’information au cours des débats concernant la Loi de Programmation Militaire et s’y est intéressé pour les conséquences qu’elle pouvait avoir au niveau de la vie avons découvert les analyses critiques de La Quadrature du Net sur les deux textes de loi étudiés, ce qui nous a permis d’enrichir nos réflexions avec un “autre son de cloche” que celui des institutions et des médias généraux. - Réseaux sociaux : il nous aurait été possible d’utiliser les réseaux sociaux pour récolter des informations auprès d’acteurs légitimes en matière de législation dans les nouvelles technologies, cependant cette enquête a peu porté ses fruits. Outils Pour mener à bien ce projet, nous avons utilisés les outils suivants : - Freeplane, logiciel de carte heuristique, - Google drive, - Slack, - Prezi (approché, mais non utilisé). Freeplane Freeplane est un outil de carte heuristique. Les cartes heuristiques sont une méthode de représentation de l’information, de manière hiérarchisée, permettant d’avoir à la fois une vue globale sur une problématique, tout en permettant d’entrer dans les détails.

- 22. La méthode des cartes heuristiques a été initialement développé pour un usage du crayon et du papier ; l’intérêt des logiciels dédiés à ce mode de représentation de l’information est qu’il permet très facilement de déplacer les différentes idées afin de le regrouper selon des prismes différents. Nous avons donc utilisés Freeplane pour nous servir de support au brainstorming concernant les idées de notre exposé, et afin d’en rédiger le plan, en seulement deux heures. De plus lorsqu’à mi-parcours nous nous sommes aperçu que les idées recueillies impliquaient un plan différent, il nous a été très facile de modifier ce dernier en conséquences sans devoir tout réécrire. Google Drive L’élaboration de notre exposé impliquait le travail sur de multiples documents différents que chacun d’entre nous allait compléter en fonction du résultat de ses recherches. Il nous était donc nécessaire de disposer d’un outil de travail collaboratif. Les documents utilisés ont été des schémas fonctionnels, des documents textes et des documents de présentations (slides). L’emplacement dans le cloud de ces différents documents nous a permis d’éviter les problèmes de versionning pouvant arriver après des modifications multiples. Slack Slack est une plateforme de collaboration offrant de multiples outils facilitant le travail de groupe, aussi bien au sein de mêmes locaux qu’à distance. Bien qu’offrant des fonctionnalités de partage de fichiers, nous avons principalement utilisés ses outils de communication, en particulier le chat. Prezi Prezi est un logiciel de présentation dont la philosophie s’éloigne de Power Point : l’enchaînement des différents slides se veut plus harmonieux et plus intégrés à une approche globale. La courbe d’apprentissage de l’outil ne nous a cependant pas permis de le prendre en main à temps pour la présentation ; il a donc fallu nous rabattre sur l’outil de présentation présent dans Google Drive.