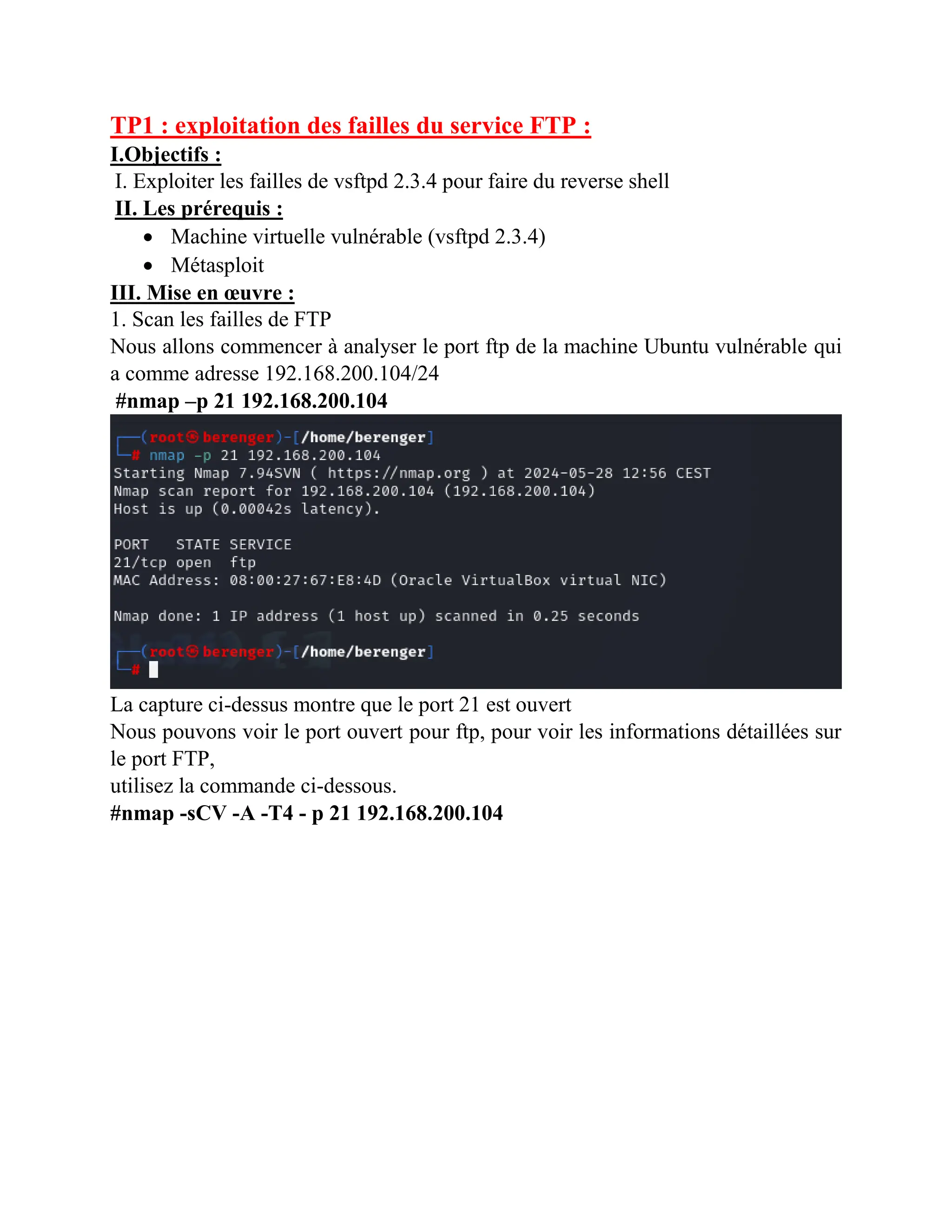

Ce document décrit l'exploitation des failles de la version 2.3.4 de vsftpd pour établir un reverse shell. Il présente des étapes pratiques, incluant le scan de la machine vulnérable et l'utilisation de Metasploit pour exécuter l'exploit. En fin, il mentionne l'ajout d'un utilisateur au groupe admin.