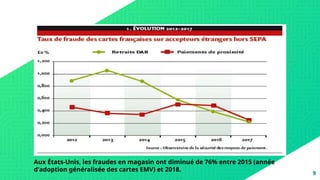

Le document présente un aperçu des cartes EMV, leur histoire et leur fonctionnement, soulignant l'amélioration de la sécurité qu'elles offrent par rapport aux cartes à bande magnétique. L'adoption des cartes EMV a significativement réduit la fraude, notamment aux États-Unis, tout en permettant une compatibilité mondiale. Les cartes EMV intègrent diverses fonctions de sécurité avancées, telles que le cryptage et l'authentification dynamique des données.