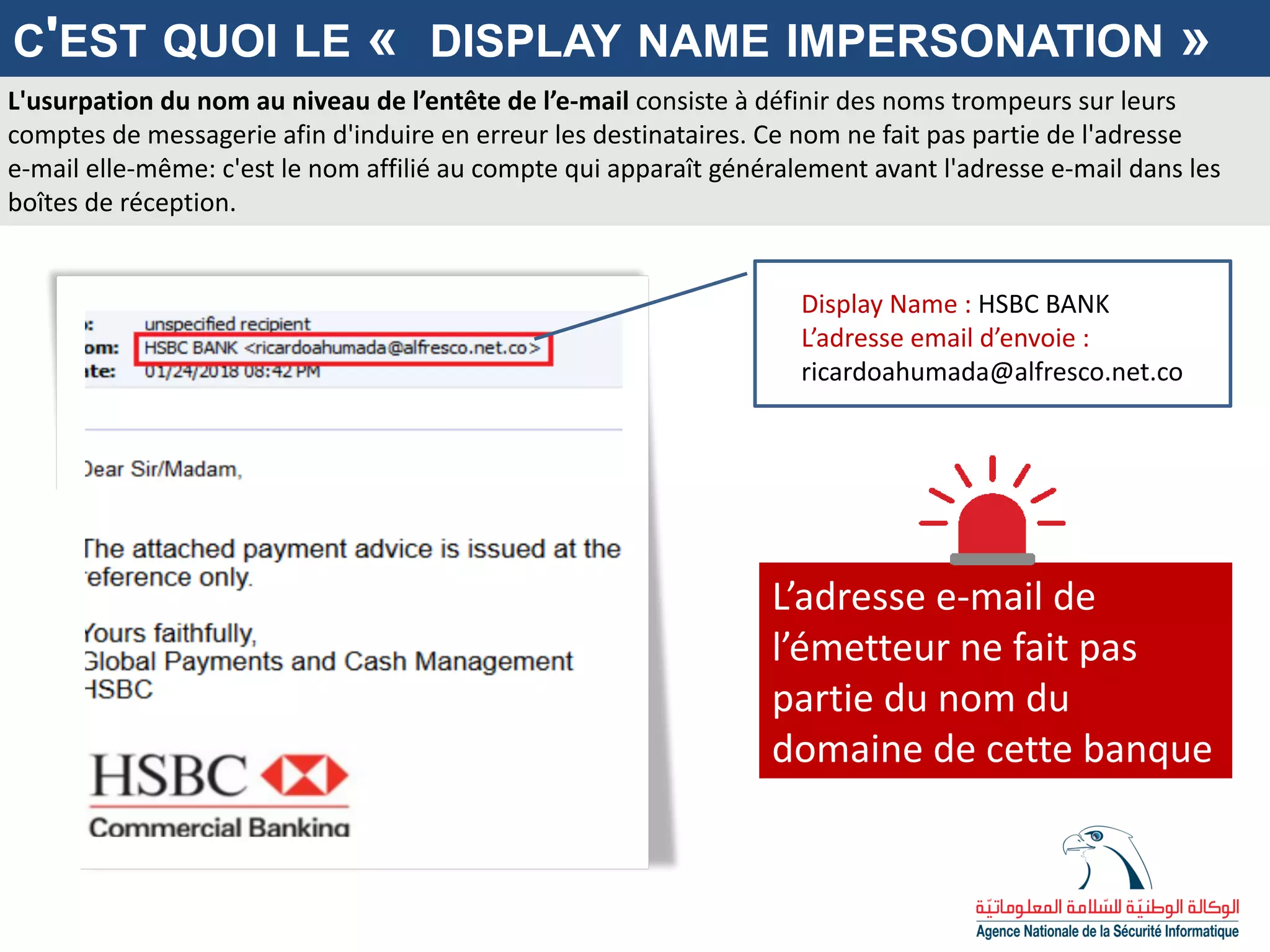

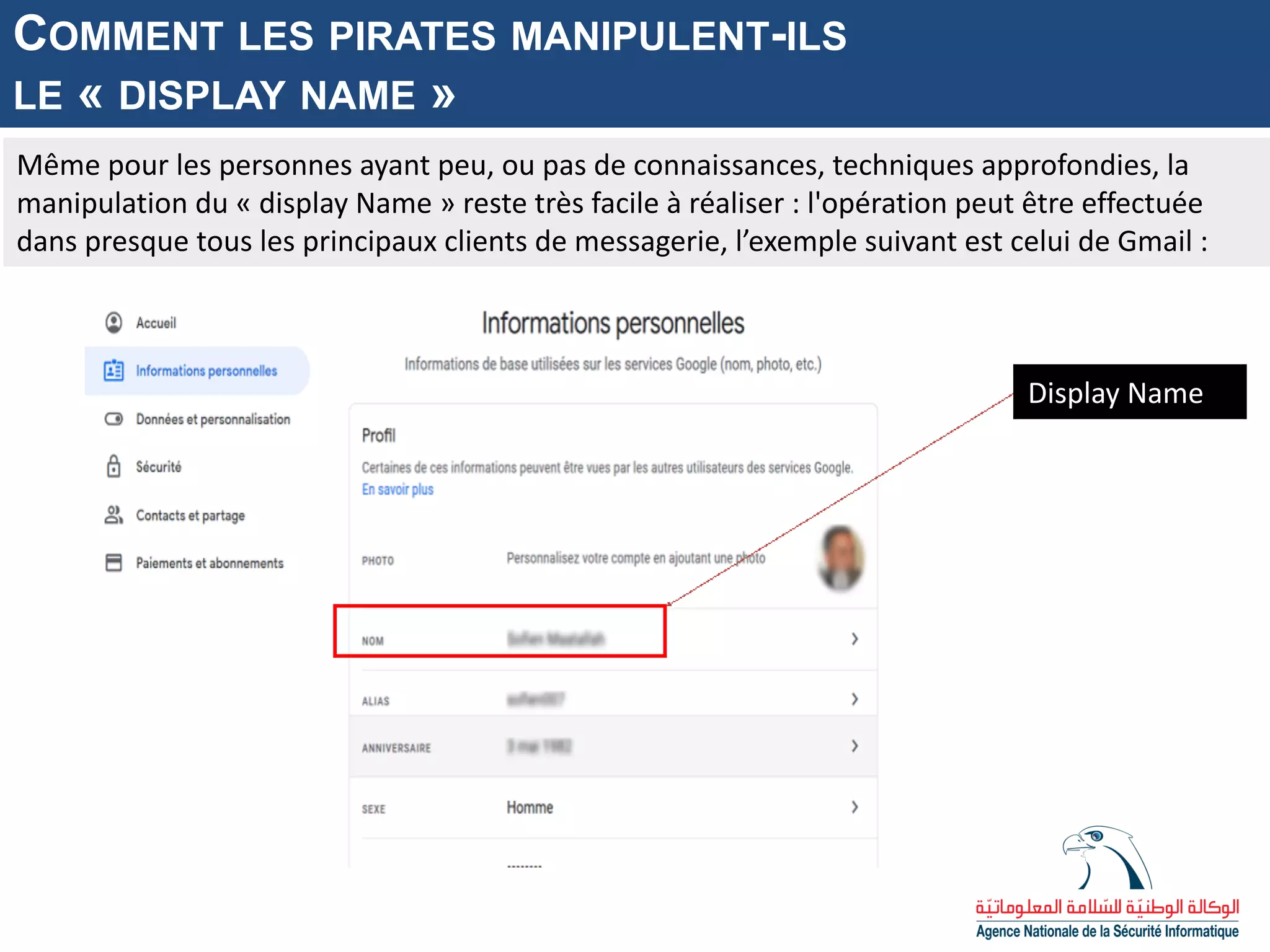

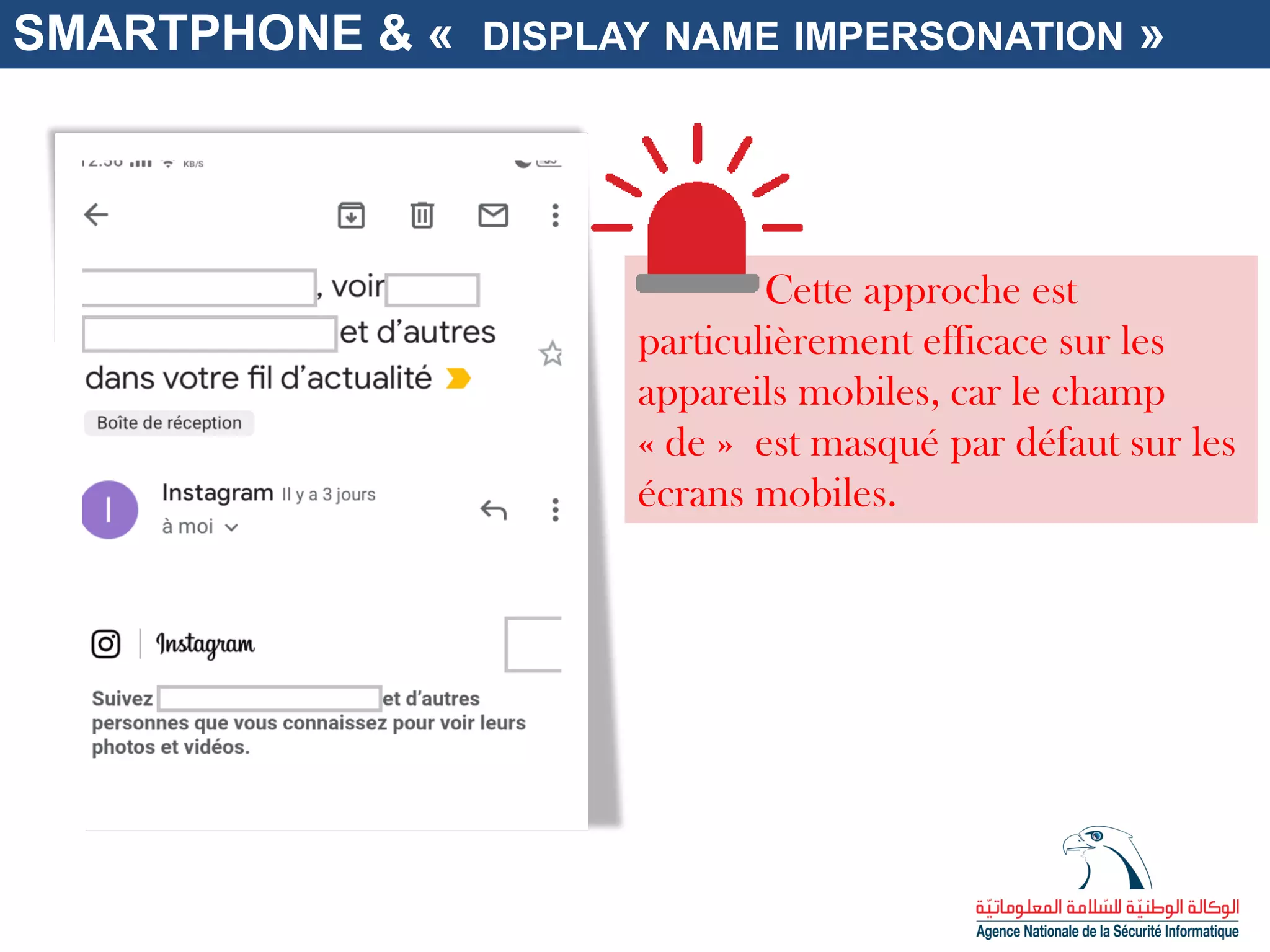

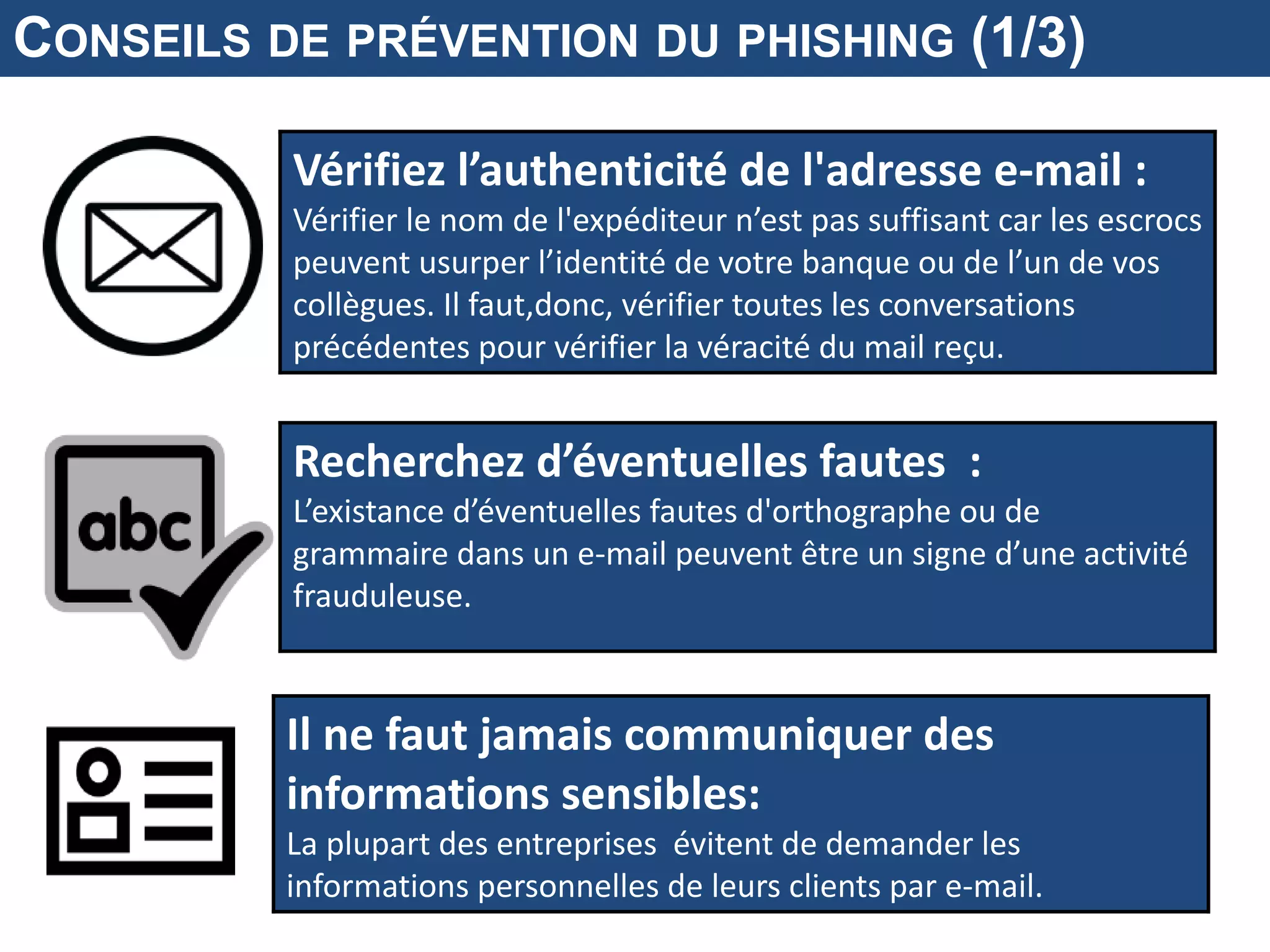

Le document traite de l'usurpation du nom d'affichage dans les e-mails, une technique de phishing qui peut tromper les destinataires en utilisant des noms faux qui apparaissent avant l'adresse e-mail. Il propose des conseils pour éviter d'être victime de cette technique, comme vérifier l'authenticité des adresses e-mail et se méfier des messages urgents. Des recommandations supplémentaires incluent de ne pas ouvrir de pièces jointes non sollicitées et de signaler toute suspicion d'escroquerie à l'ANSI.