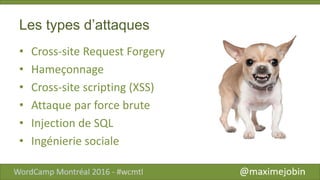

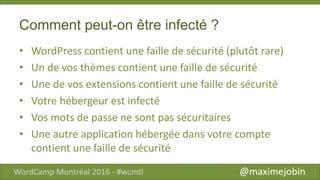

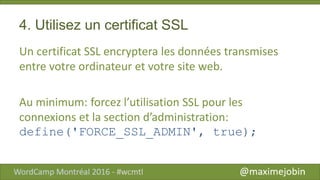

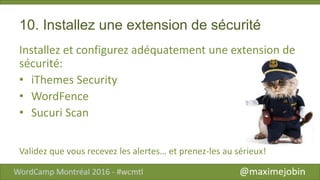

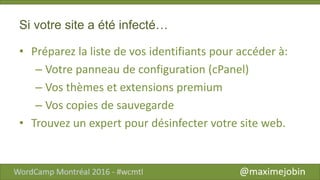

Maxime Jobin présente des conseils de sécurité essentiels pour protéger les sites WordPress, le CMS le plus piraté au monde. Il recommande des mises à jour régulières, l'utilisation de mots de passe complexes, ainsi que l'implémentation de mesures de sécurité telles que des certificats SSL et des extensions de sécurité. En cas d'infection, il est crucial de consulter un expert et de préparer les identifiants nécessaires pour accéder aux ressources du site.