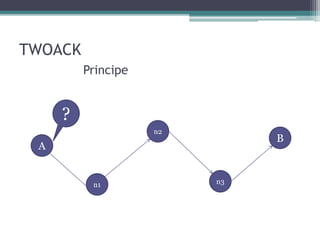

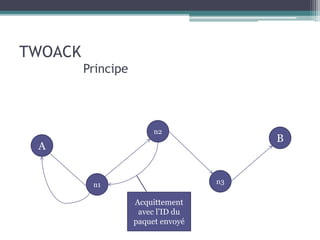

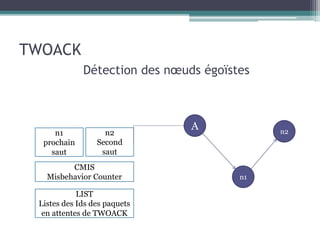

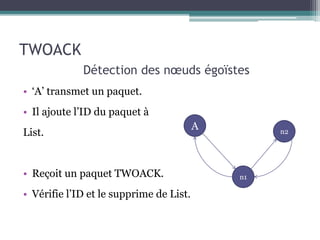

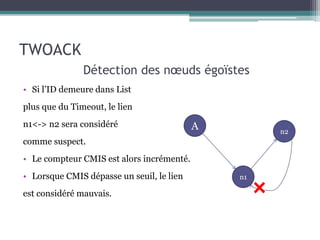

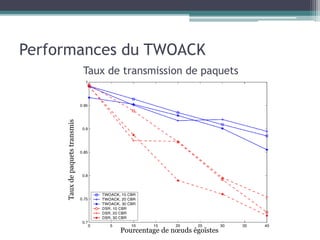

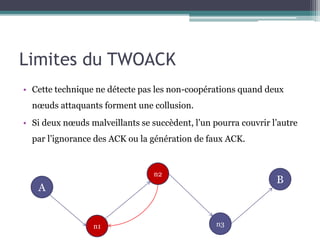

Ce document examine les réseaux mobiles ad hoc, leur vulnérabilité aux attaques et les défis associés, notamment la non-coopération des noeuds. Il propose la technique Twoack pour détecter les noeuds égoïstes en se basant sur des acquittements spécifiques. Cependant, Twoack présente des limites face à des collusions entre noeuds malveillants.