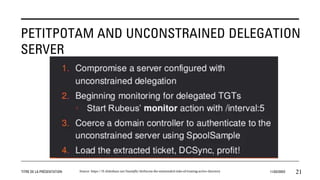

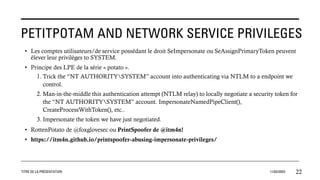

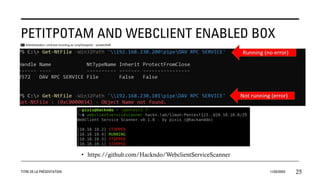

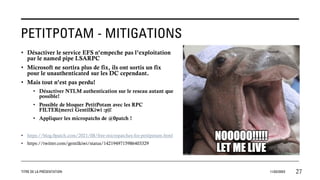

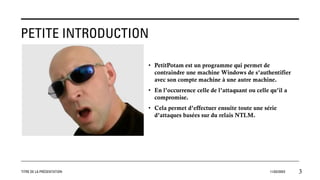

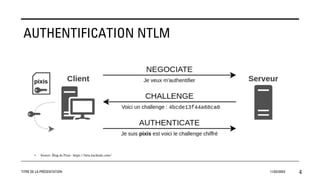

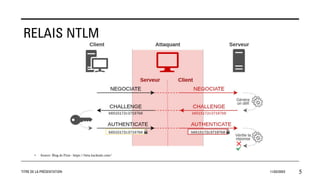

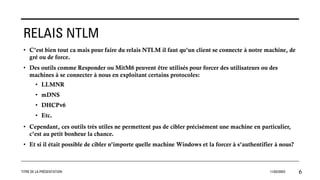

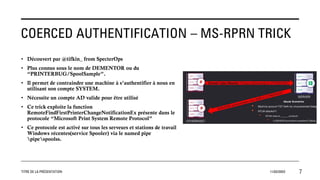

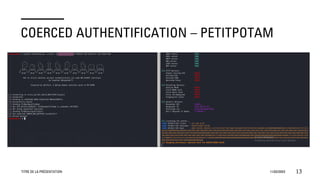

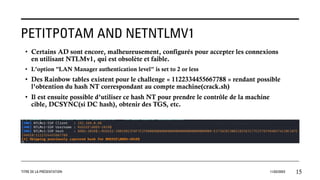

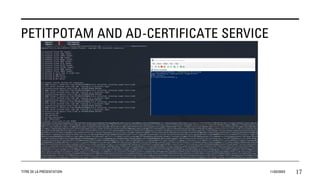

Le document présente des techniques de sécurité offensive sur Windows, notamment le programme 'petitpotam' qui permet de contraindre une machine à s'authentifier à une autre machine via des vulnérabilités exploitables. Il aborde divers concepts comme l'authentification NTLM, le relais NTLM, et les implications d'une mauvaise configuration des services d'Active Directory. Des méthodes de mitigation sont également discutées, soulignant la nécessité de désactiver les authentifications NTLM et d'appliquer des micropatchs.

![PETITPOTAM AND MACHINE ADMIN OF ANOTHER

MACHINE

TITRE DE LA PRÉSENTATION 11/02/20XX 19

MATCH p = (c1:Computer)-[r1:AdminTo]->(c2:Computer) RETURN p UNION ALL MATCH p =

(c3:Computer)-[r2:MemberOf|HasSIDHistory*1..]->(g:Group)-[r3:AdminTo]->(c4:Computer) RETURN p](https://image.slidesharecdn.com/petitpotam-slides-rtfmossir-211228052731/85/Petit-potam-slides-rtfm-ossir-19-320.jpg)