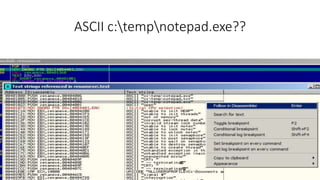

Le document aborde le reverse engineering des malwares, en soulignant l'importance des debuggers comme Immunity et les différences entre kernel et usermode debuggers. Il détaille également la mise en pratique du reverse engineering à l'aide d'un programme exemple, 'renamexec.exe', en montrant comment il renomme et exécute un fichier, similaire à un malware. Finalement, le processus de désassemblage et d'analyse des chaînes de texte dans l'exécutable est expliqué, culminant en une rétro-ingénierie réussie.