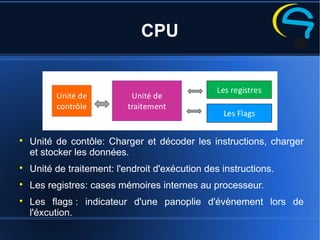

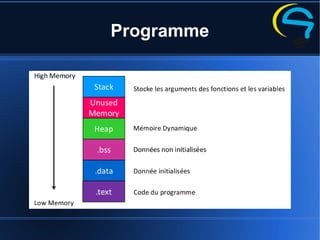

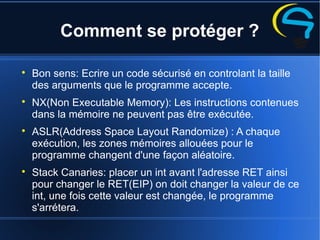

Ce document aborde les concepts fondamentaux du dépassement de tampon (buffer overflow) et de son exploitation dans les systèmes informatiques. Il décrit les composants du processeur, l'organisation de la mémoire virtuelle, et présente des méthodes de protection contre cette vulnérabilité. Un aperçu des solutions telles que l'écriture de code sécurisé, la mémoire non exécutable (NX), et la randomisation de l'espace d'adressage (ASLR) est également proposé.