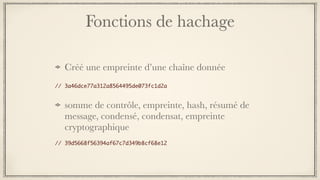

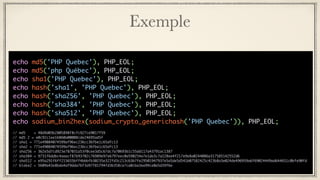

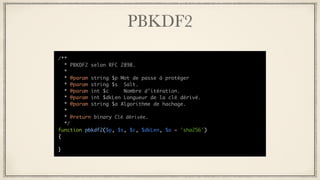

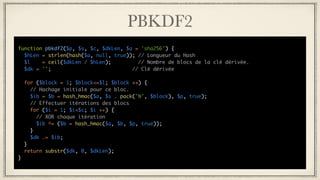

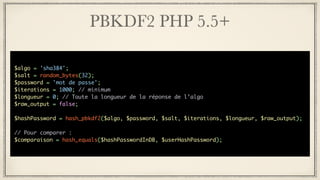

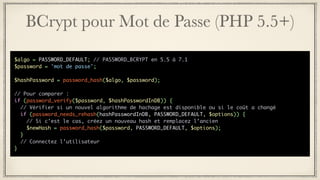

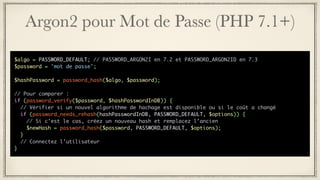

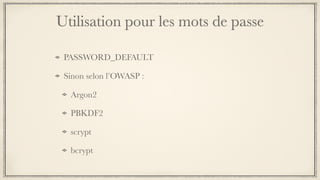

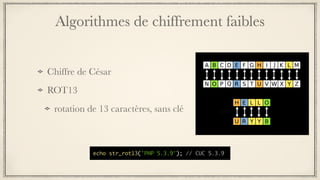

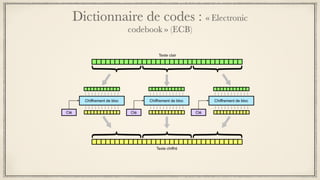

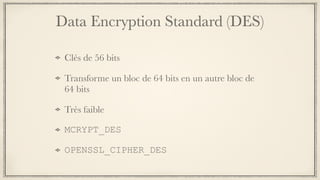

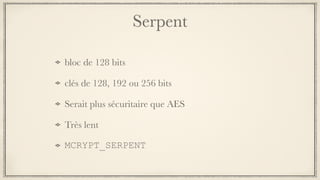

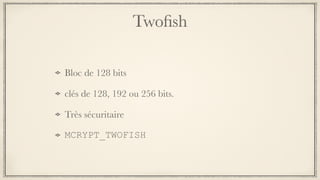

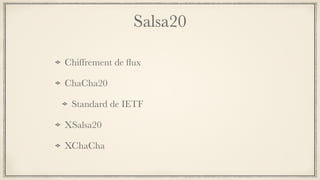

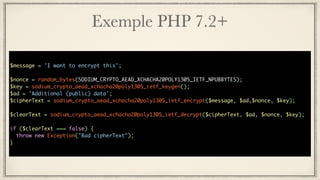

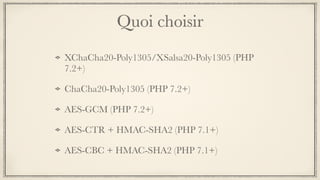

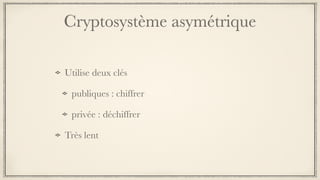

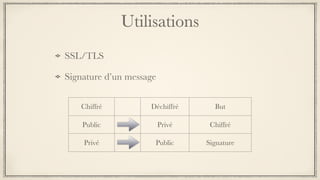

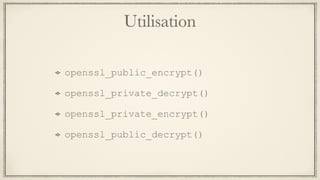

Le document présente une introduction à la cryptographie pour les programmeurs, en se concentrant sur des concepts liés à PHP. Il couvre divers types de chiffrement, des algorithmes de hachage et des méthodes sécurisées pour la gestion des mots de passe. L'auteur souligne l'importance de la sécurité en développement et fournit des exemples pratiques de code.