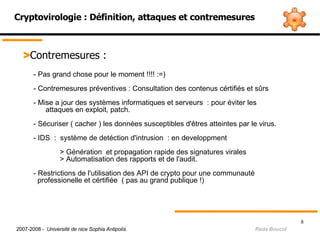

La cryptovirologie est la science qui étudie les virus informatiques en utilisant des techniques cryptographiques pour améliorer leur furtivité et rapidité de propagation. Ce document aborde les définitions, les attaques notables et les contremesures liées à ce domaine, tout en soulignant la résistance aux analyses cryptographiques et les défis posés aux développeurs antivirus. En conclusion, les stratégies de cryptovirologie favorisent la durabilité et la propagation des malwares.