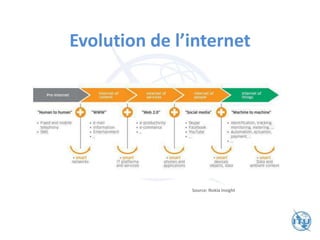

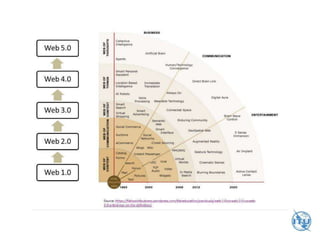

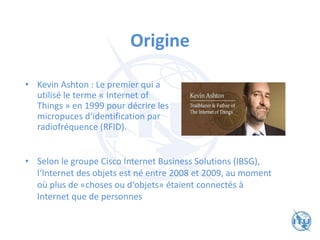

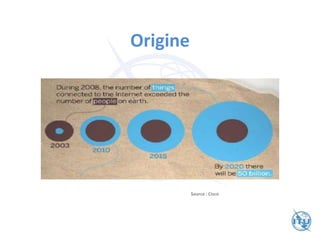

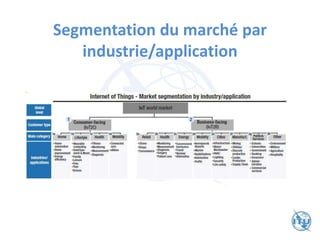

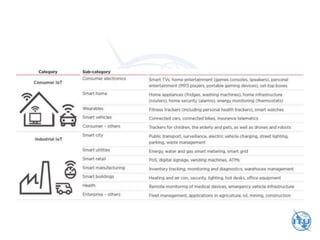

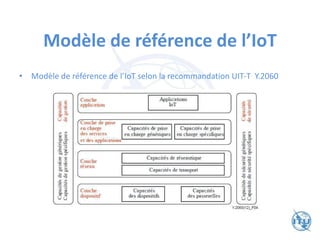

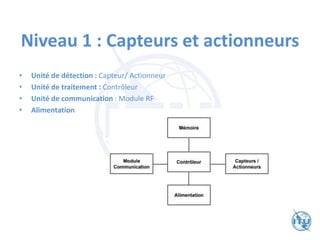

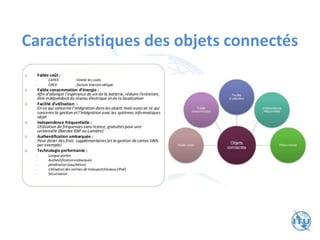

Ce document présente les fondamentaux de l'Internet des Objets (IoT), y compris son évolution, ses définitions, et les motivations derrière son développement. Il examine également le marché de l'IoT, ses opportunités et ses défis, ainsi que l'architecture et les composants essentiels d'une solution IoT. Les principales catégories d'objets connectés, leurs applications, et les technologies sous-jacentes sont discutées en détail.

![19

© ITU, July 2020

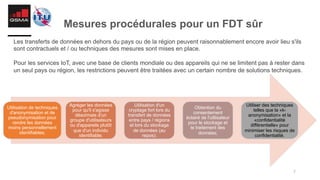

Systèmes du SMS à bande étroite à l'ordre du jour de la CMR-23 (point 1.18)

• Études portant sur les besoins de spectre et d'éventuelles nouvelles attributions au service mobile

par satellite (SMS) pour le développement futur des systèmes du SMS à bande étroite,

conformément à la Résolution 248 (CMR-19).

• Bandes de fréquences à envisager au titre de ce point de l'ordre du jour:

• 1 695-1 710 MHz dans la Région 2 • 2 010-2 025 MHz dans la Région 1

• 3 300-3 315 MHz et 3 385-3 400 MHz dans la Région 2.

• Études actuellement menées par l'UIT-R sur les besoins de spectre et les exigences opérationnelles

ainsi que sur les caractéristiques des systèmes à faible débit pour la collecte de données depuis des

dispositifs de Terre du SMS et la gestion de ces dispositifs.

• Le point 2.13 de l'ordre du jour préliminaire de la CMR-27, s'il est confirmé à la CMR-23, vise à

permettre d'envisager une éventuelle attribution à l'échelle mondiale au SMS dans la

gamme [1,5-5] GHz aux mêmes fins.

Sources:

Rés. 248 (CMR-19) https://www.itu.int/dms_pub/itu-r/oth/0c/0a/R0C0A00000D0018PDFE.pdf

Rés. 811 (CMR-19) – Ordre du jour de la CMR-23 https://www.itu.int/dms_pub/itu-r/oth/0c/0a/R0C0A00000D0041PDFE.pdf

Rés. 812 (CMR-19) – Ordre du jour préliminaire de la CMR-27 https://www.itu.int/dms_pub/itu-r/oth/0c/0a/R0C0A00000D0040PDFE.pdf

Études menées

principalement

par le GT 4C de

l'UIT-R](https://image.slidesharecdn.com/frworkshopslides-241024030549-82520f35/85/FR_Workshop_Slides-big-databig-databig-datapdf-550-320.jpg)

![25

© ITU, July 2020

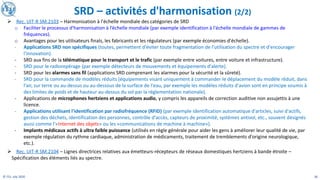

SRD – activités d'harmonisation (1/2)

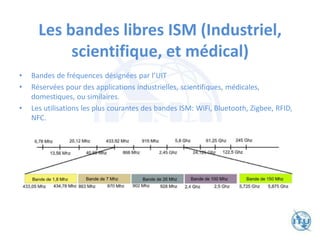

➢ Rec. UIT-R SM.1896 – Gammes de fréquences pour une harmonisation mondiale ou régionale pour les SRD

o Gammes de fréquences appropriées pour une harmonisation mondiale:

9-148,5 kHz; 3 155-3 400 kHz (appareils de correction auditive sans fil de faible puissance, numéro 5.116 du RR);

et les bandes ISM suivantes indiquées aux numéros 5.138 et 5.150 du RR:

6 765-6 795 kHz; 13 553-13 567 kHz; 26 957-27 283 kHz; 40,66-40,7 MHz;

2 400-2 500 MHz (jusqu'à 2 483,5 MHz dans certains pays); 5 725-5 875 MHz;

24,00-24,25 GHz; 61,0-61,5 GHz; 122-123 GHz; 244-246 GHz.

[proposition en cours d'examen pour l'ajout des bandes 3,7-4,8 GHz et 7,25-9 GHz (voir la note 1)]

o Gammes de fréquences appropriées pour une harmonisation régionale*:

(* bandes disponibles entièrement ou partiellement dans une Région ou seulement dans certains pays)

7 400-8 800 kHz (dans les Régions 1 et 2 et dans certains pays de la Région 3);

312-315 MHz (dans la Région 2 et dans certaines pays des Régions 1 et 3);

433,050-434,790 MHz (dans la Région 1 et dans certains pays des Régions 2 et 3);

862-875 MHz (pas dans la Région 2; dans la Région 1 et dans certains pays de la Région 3);

875-960 MHz (dans la Région 2 en tant que gamme d'accord mais non disponible pour les SRD dans plusieurs

pays en raison de l'utilisation de systèmes mobiles commerciaux; dans certains pays des Régions 1 et 3).

[proposition en cours d'examen pour l'ajout des bandes 3,1-4,8 GHz et 6-9 GHz dans certains pays des

Régions 1 et 3 (voir la note 1)]

Note 1: Pour les applications à bande ultra-large de communication, de géolocalisation et de radiorepérage, voir l'Annexe 13 du Doc. 1B/237](https://image.slidesharecdn.com/frworkshopslides-241024030549-82520f35/85/FR_Workshop_Slides-big-databig-databig-datapdf-556-320.jpg)