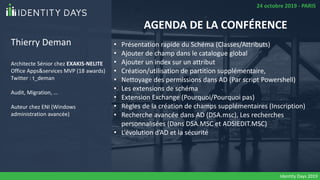

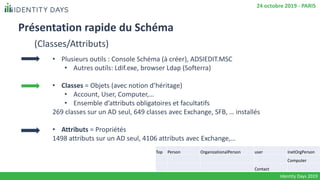

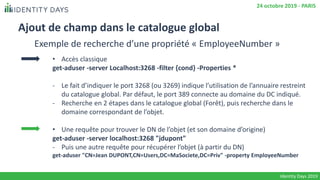

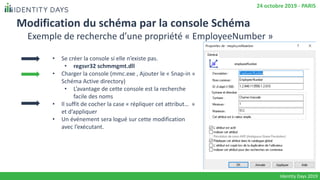

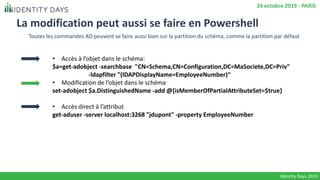

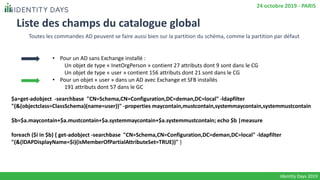

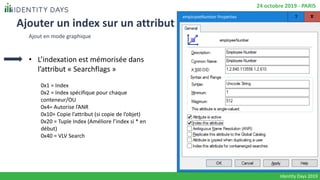

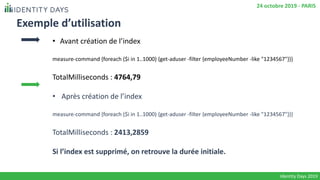

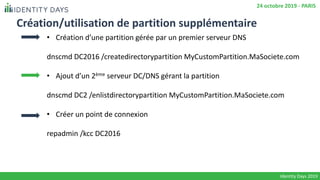

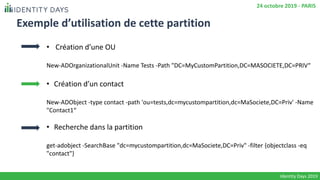

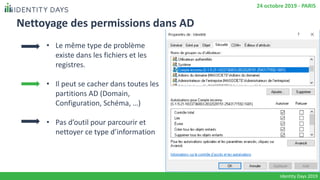

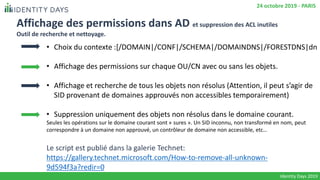

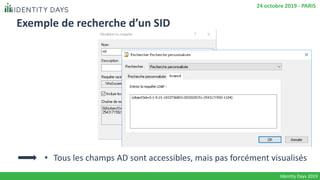

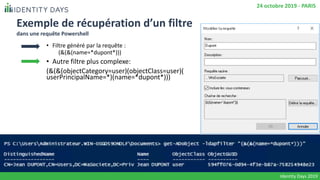

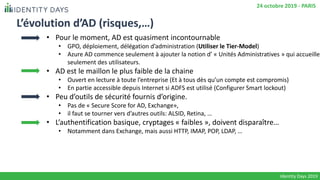

La conférence Identity Days 2019, présentée par Thierry Deman, traite de l'optimisation et de l'administration avancée d'Active Directory, mettant en avant des techniques telles que l'ajout de champs dans le catalogue global, l'indexation d'attributs, et la création de partitions supplémentaires. Des outils comme ADSI Edit et PowerShell sont utilisés pour la gestion et la recherche d'attributs dans Active Directory, ainsi que pour le nettoyage des permissions. Le document souligne également l'importance des extensions de schéma pour la compatibilité avec des logiciels tiers et les enjeux de sécurité liés à Active Directory.