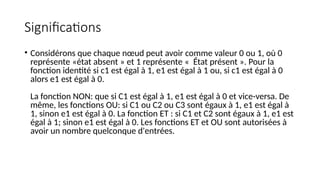

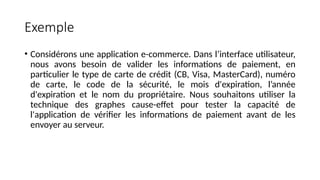

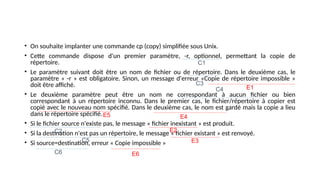

Le document présente des techniques de test fonctionnel, axées sur l'évaluation du logiciel à travers ses interfaces. Parmi les méthodes décrites figurent l'analyse partitionnelle, le test aux limites, et les graphes cause-effet, chacune ayant des avantages et des défis spécifiques. Ces techniques visent à s'assurer que le comportement réel du logiciel correspond aux spécifications, en se concentrant sur des scénarios de tests représentatifs.

![Test aux limites

• Valeurs numériques définies par un intervalle

[a..b]: on teste avec a-1, a, a+1, b-1, b, b+1

• Chaînes de caractères (avec au plus n caractères): chaîne

vide, chaîne avec un seul caractère, chaîne avec n-

1, n, n+1 (?) caractères

• Tableaux: tableau vide, avec un seul élément, avec

n-1 ou n éléments

• Fichiers: fichier vide, avec une seule ligne, etc.](https://image.slidesharecdn.com/testsfonctionnels-241206103023-444f2803/85/presentation-des-Tests-fonctionnels-pptx-7-320.jpg)

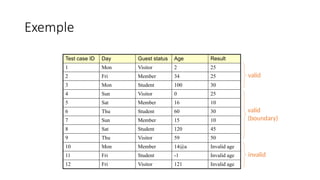

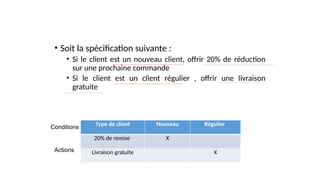

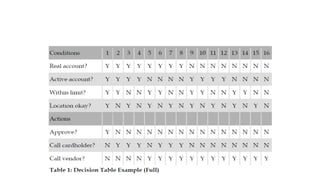

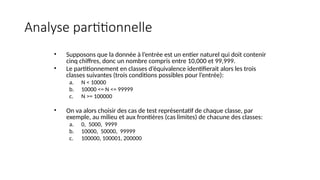

![Exemple

Day Sunday - Thursday Friday - Saturday

Guest

status

Visitor Member Student Visitor Member Student

Age

(years)

Admission fee

[0, 16) 25 10 20 35 10 30

[16, 60) 50 25 45 70 25 65

[60, 120] 35 15 30 50 15 45](https://image.slidesharecdn.com/testsfonctionnels-241206103023-444f2803/85/presentation-des-Tests-fonctionnels-pptx-8-320.jpg)

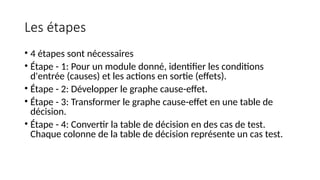

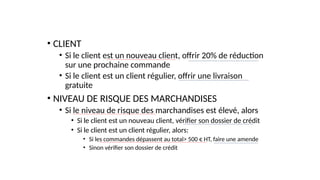

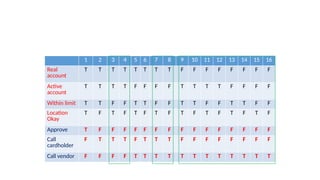

![Exemple

Field Valid

equivalent

classes

Valid

representative

values

Invalid

equivalent

classes

Invalid

representative

values

Day Sun - Thu Mon, Sun, Thu

Fri - Sat Fri, Sat

Guest

status

Visitor Visitor

Member Member

Student Student

Age [0, 16) 2, 0, 15 Non-numeric

value

14@a

[16, 60) 34, 16, 59 Age < 0 or

Age > 120

-1, 121

[60, 120] 100, 60, 120](https://image.slidesharecdn.com/testsfonctionnels-241206103023-444f2803/85/presentation-des-Tests-fonctionnels-pptx-9-320.jpg)