Ce document traite de l'investigation numérique et des méthodes de forensic utilisées pour collecter des preuves numériques. Il propose un guide pratique présentant les méthodologies d'investigation, les outils spécialisés, et les aspects légaux associés. La recherche se conclut par la création d'une boîte à outils pour faciliter les enquêtes sur différents systèmes.

![Mémoire de recherche appliquée 2014

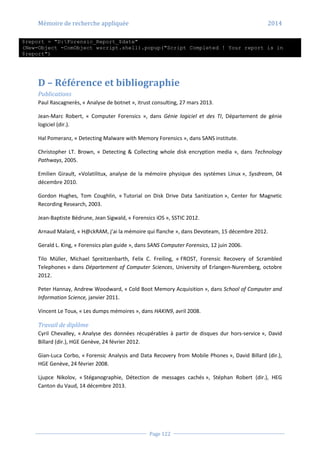

Page 39

0x83ef62d8 SearchIndexer. 1828 512 11 602

0x83f21d40 SearchProtocol 288 1828 7 319

0x83f4b778 WmiPrvSE.exe 2404 644 6 111

0x85d0d430 taskhost.exe 2696 512 11 212

0x83f2a710 dwm.exe 2756 868 4 71

0x83f911e0 explorer.exe 2792 2740 34 982

0x83fab6c8 TPAutoConnect. 2816 1716 6 126

0x83f76398 conhost.exe 2824 420 1 33

0x83febd40 vmtoolsd.exe 2968 2792 7 187

0x83f594d0 audiodg.exe 3024 756 7 133

0x84c72ab0 wmpnetwk.exe 3332 512 11 213

0x84e90030 svchost.exe 3376 512 10 142

0x84d0cd40 firefox.exe 3820 2792 39 494

0x85e2e030 TrueCrypt.exe 4080 2792 6 258

0x85d7b720 SearchFilterHo 2536 1828 4 97

0x8523e030 KeePass.exe 852 2792 10 260

0x846a3030 DumpIt.exe 3816 2792 2 37

0x848018e8 conhost.exe 3892 420 2 53

Figure 22 - Option pslist de Volatility

On obtient ici toutes les informations liées au processus du système. Le PID d’un processus peut être

récupéré pour l’analyser plus en profondeur. Par exemple, dans le cas d’un utilitaire de protection de

mot de passe tel que Keepass, il peut être intéressant d’extraire un dump dans le but de récupérer

des identifiants stockés en mémoire ou le mot de passe principal.

Dumper l’image mémoire d’un processus

L’option « memdump » permet d’extraire l’image d’un processus afin de l’analyser. Pour dumper le

processus il faut d’abord récupérer son PID à l’aide de la commande « pslist ». Ici nous dumperons le

processus « KeePass.exe » avec le PID 852.

r1tch1e@forensic:~$ python vol.py --profile=Win7SP1x86 –f case.dmp memdump

-p 852 --dump-dir /tmp/

Volatile Systems Volatility Framework 2.2

************************************************************************

Writing KeePass.exe [ 852] to 852.dmp

Figure 23 - Option memdump de Volatility

Volatility crée ici un fichier nommé 852.dmp qui pourra par la suite être analysé.

Il est également possible de dumper le processus sous forme d’un exécutable avec l’option

« procmemdump ». L’exécutable pourra ensuite être décompilé et analysé. Nous prenons pour

exemple le processus « svchost.exe » avec le PID 2040.

r1tch1e@forensic:~$ python vol.py --profile=Win7SP1x86 –f case.dmp

procmemdump -p 2040 --dump-dir /tmp/

Volatile Systems Volatility Framework 2.2

Process(V) ImageBase Name Result

---------- ---------- -------------------- ------

0x85e03d40 0x00890000 svchost.exe OK: executable.2040.exe

Figure 24 - Option procmemdump de Volatility](https://image.slidesharecdn.com/memoirederechercheforensicroccia-161102133351/85/Research-Paper-on-Digital-Forensic-40-320.jpg)

![Mémoire de recherche appliquée 2014

Page 40

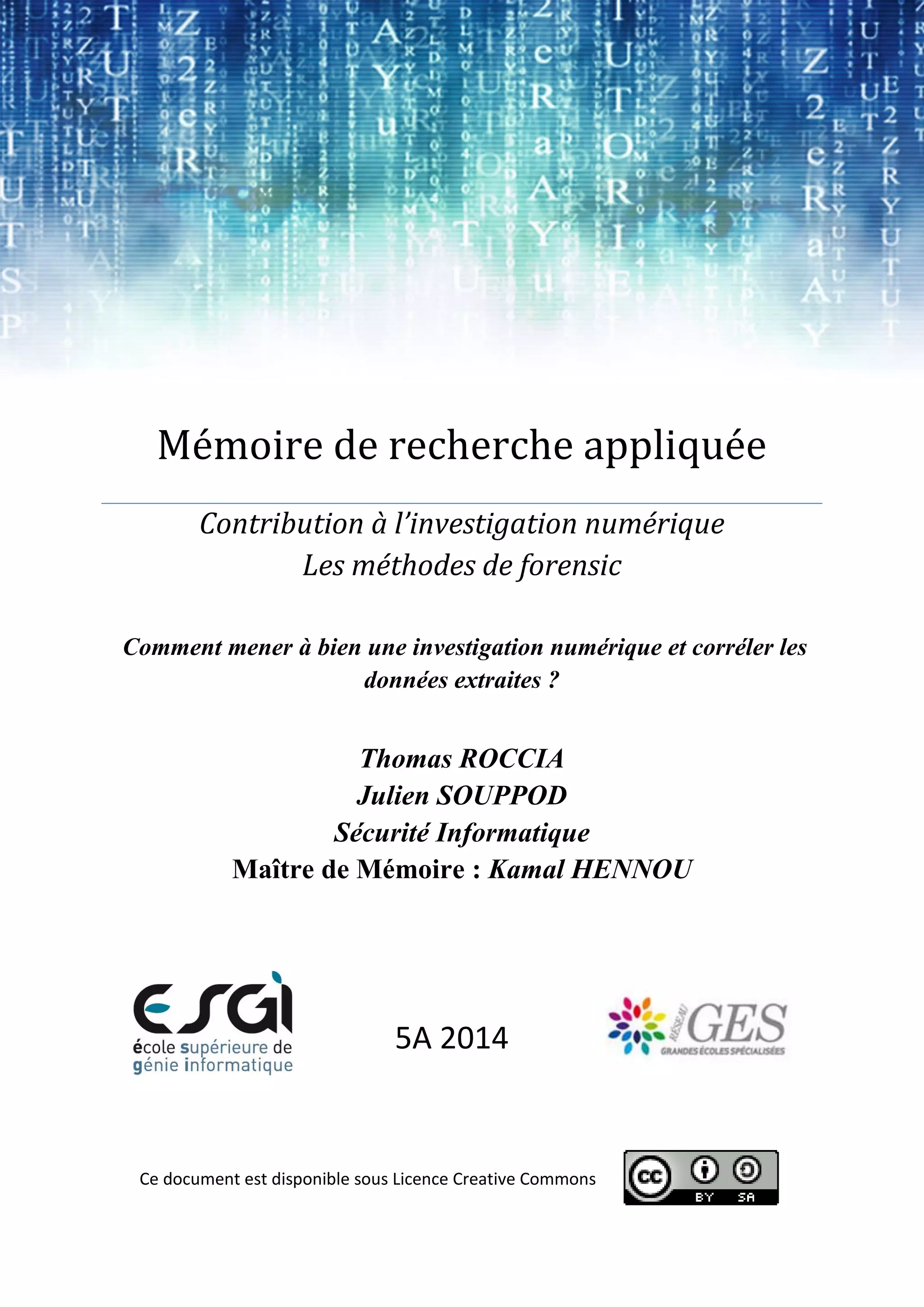

Extraction des hash LM/NTLM

Les données du registre Windows peuvent être extraites lors d’un dump de la mémoire volatile.

Volatility propose plusieurs options permettant d’afficher et, d’explorer (hivelist, hivescan…) la base

de registre et d’extraire les identifiants du système (hashdump).

On procédera comme suit pour extraire les hash NTLM.

r1tch1e@forensic:~$ python vol.py --profile=Win7SP1x86 –f case.dmp hivelist

Volatile Systems Volatility Framework 2.2

Virtual Physical Name

---------- ---------- ----

0x960de9d0 0x135329d0 SystemRootSystem32ConfigSECURITY

0x961b78e8 0x12a3f8e8

??C:WindowsServiceProfilesLocalServiceNTUSER.DAT

0x82bb3140 0x02bb3140 [no name]

0x8760c008 0x19e8d008 [no name]

0x8761c008 0x19e1b008 REGISTRYMACHINESYSTEM

0x8763c6b8 0x19cbb6b8 REGISTRYMACHINEHARDWARE

0x876c69d0 0x19e569d0 SystemRootSystem32ConfigDEFAULT

0x882569d0 0x074a09d0 SystemRootSystem32ConfigSAM

0x882f43f0 0x071193f0

??C:WindowsServiceProfilesNetworkServiceNTUSER.DAT

0x8b2999d0 0x1966c9d0 DeviceHarddiskVolume1BootBCD

0x8cfb9008 0x17aaa008 SystemRootSystem32ConfigSOFTWARE

0x900ec008 0x04efb008 ??C:System Volume InformationSyscache.hve

0x90bf5008 0x0157c008 ??C:UsersR1TCH1Entuser.dat

0x92ac7650 0x0f165650

??C:UsersR1TCH1EAppDataLocalMicrosoftWindowsUsrClass.dat

Figure 25 - Liste des ruches systèmes avec l’option hivelist de Volatility

On utilisera ensuite l’option « hashdump » en précisant le « -y » (qui correspond à l’OFFSET de la

ruche SYSTEM) et l’option « -s » (qui correspond à l’OFFSET de la ruche SAM, où sont stockés les mots

de passe).

r1tch1e@forensic:~$ python vol.py --profile=Win7SP1x86 –f case.dmp hashdump

-y 0x8761c008 -s 0x882569d0

Volatile Systems Volatility Framework 2.2

Administrateur:500:aad3b435b51404eeaad3b435b51404ee:31d6cfe0d16ae931b73c59d7e0c089c

0:::

Guest:501:aad3b435b51404eeaad3b435b51404ee:31d6cfe0d16ae931b73c59d7e0c089c0:::

R1tch1e:1000:aad3b435b51404eeaad3b435b51404ee:b9f917853e3dbf6e6831ecce60725930:::

Figure 26 - Extraction des hash avec l’option hashdump de volatility

Après avoir récupéré les hash il est possible de les décrypter.](https://image.slidesharecdn.com/memoirederechercheforensicroccia-161102133351/85/Research-Paper-on-Digital-Forensic-41-320.jpg)

![Mémoire de recherche appliquée 2014

Page 58

Les en-têtes présentes dans les emails sont riches en informations : adresse email de l’expéditeur,

adresse du destinataire, adresse du serveur SMTP, etc... Elles contiennent également les

caractéristiques du client utilisé pour envoyer le mail, le logiciel serveur d’origine, et le nom des

pièces jointes.

Ces informations sont très utiles dans le cas d’une investigation pour connaitre l’historique d’un mail,

et en cas d’infection, pour trouver d’où provient le code malicieux.

La RFC-822 établit les règles de construction des en-têtes. Les serveurs de messageries respectent

cette RFC et ajoutent automatiquement les en-têtes à chaque mail traité.

Description d’une en-tête :

Received: from localhost (localhost.localdomain [127.0.0.1])

by maia(Postfix) with ESMTP id 07058108013

for <djuj@forensic>;

Tue, 4 Feb 2014 16:42:40 +0100 (CET)

Received: from 46.216.13.89 (unknown [46.216.13.89])

by maia (Postfix) with SMTP id A18BE108011

for <djuj@forensic>; Tue, 4 Feb 2014 16:42:28 +0100 (CET)

Received: from unknown (HELO localhost) (davecol@lacunza.es

@199.61.202.145)

By 46.216.13.89 with ESMTPA;

Tue, 4 Feb 2014 18:43:40 +0200

From: <davecol@lacunza.es>

To: <djuj@foresic>

Subject: ***SPAM*** Do you want to amaze you at night?

Date: Tue, 4 Feb 2014 18:35:01 +0200

Message-ID: <20140204154229.A18BE108011@maia >

MIME-Version: 1.0

Content-Type: text/plain

Return-Path: < davecol@lacunza.es >

X-MS-Exchange-Organization-AuthSource: CAIN

X-MS-Exchange-Organization-AuthAs: Anonymous

Figure 49 - Exemple d’une en-tête d’email

From: Identifie l’adresse email de l’expéditeur. Malheureusement, le protocole SMTP ne vérifie pas

l’identité de l’expéditeur, ce qui rend très facile la falsification de ce champ par manipulation des

commandes SMTP via Telnet par exemple.

From (différent de « From : ») : est une partie de l’en-tête ajoutée par le serveur, elle renseigne le

nom et l’IP du serveur. Si l’email a transité par plusieurs serveurs, chacun d’eux va ajouter un champ

« From » avec ses propres informations.

Reply-to: (Return-Path:) : renseigne l’adresse pour envoyer des réponses. Ce champ est facile à

falsifier, il est la plupart du temps vide. Pour les spammeurs, ce champ est intéressant pour inonder

des boîtes mails.

Sender: (X-Sender:) : ce champ renseigne normalement la version du client, cependant la plupart des

clients ignorent ce champ ; il disparait des en-têtes.

Message-id: Il s’agit d’une chaine unique assignée au mail par le serveur au moment où il est créé.](https://image.slidesharecdn.com/memoirederechercheforensicroccia-161102133351/85/Research-Paper-on-Digital-Forensic-59-320.jpg)

![Mémoire de recherche appliquée 2014

Page 68

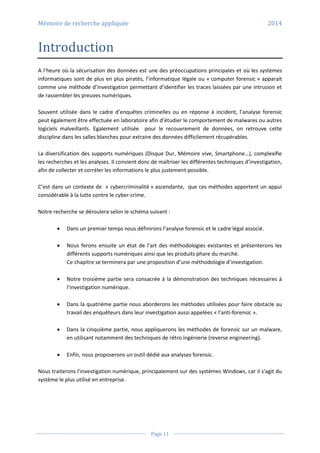

La détection d’un conteneur ou d’une partition chiffrée n’est pas simple, il existe cependant des

outils spécialisés qui peuvent aider l’analyste dans ses recherches. Les outils TCHunt37

et EDD38

(Encryption Disk Detector) permettent de révéler sur un disque la présence plausible de conteneurs

chiffrés et/ou cachés.

Prenons l’exemple de TCHunt pour la détection de conteneurs chiffrés et/ou cachés. Il va effectuer

les tests suivants sur les fichiers du système :

La division par 512 de la taille du fichier doit être égale à zéro.

La taille minimum du fichier doit être supérieure à 19kb.

TCHunt effectue le test du χ² [khi-carré] sur les fichiers suspects.

Le fichier suspect ne doit posséder aucune en-tête permettant de déterminer son origine.

Le résultat de l’analyse est une liste de fichiers suspectée d’être des conteneurs chiffrés. Les auteurs

de TCHunt ont cependant affirmé que la survenance de faux positifs/négatifs était tout de même

possible. Une étude sur TCHunt a montré que 11% des fichiers d’un système d’exploitation

répondent à au moins 3 des 4 critères cités.

Nous avons créé un conteneur chiffré sur le disque dur d’une machine :

Figure 58 - Création d’un conteneur TrueCrypt

Les conteneurs chiffrés et masqués sont la base de la défense par déni plausible.

Le déni plausible est la possibilité pour une personne soupçonnée d’utiliser un logiciel de

chiffrement, de nier de manière tout à fait plausible l’existence d’un fichier chiffré créé par ce

logiciel.

Les conteneurs cachés résistent à l’analyse par éditeur hexadécimal, ils ne peuvent donc pas être

identifiés comme étant un espace de stockage chiffré, il est alors très simple de lui donner une

extension qui n’attirera pas la curiosité.

Il faut ensuite suivre les étapes de configuration du logiciel pour aboutir à la création du conteneur

caché.](https://image.slidesharecdn.com/memoirederechercheforensicroccia-161102133351/85/Research-Paper-on-Digital-Forensic-69-320.jpg)

![Mémoire de recherche appliquée 2014

Page 83

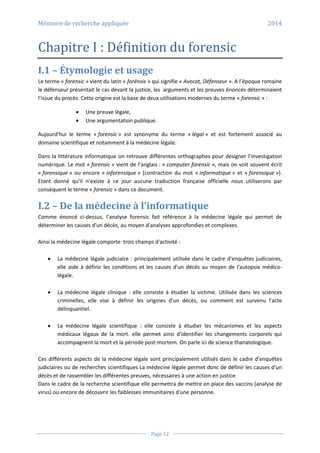

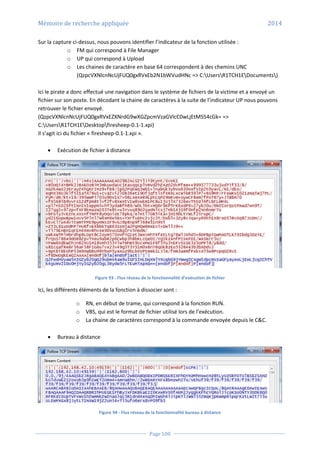

Directory : C’est le répertoire dans lequel s’exécutera le malware. Ici le répertoire TEMP.

o USB spread permet de configurer le malware pour qu’il se répande via les clefs USB

o Icon permet d’attribuer une icône (par exemple l’icône d’une image jpg), pour

tromper l’utilisateur afin qu’il exécute le malware. Pour l’analyse nous avons ici mis

une icône avec un point d’exclamation.

o Protect Process [BSOD] : permet de provoquer un écran bleu de l’ordinateur si le

processus du malware est stoppé.

o Randomize Stub : permet de générer des caractères aléatoires lors de la création du

malware afin de tromper les logiciels de sécurité.

Certains pirates utilisent des techniques d’obfuscation pour leur malware afin de compliquer la tâche

des analystes et des détecteurs de virus. Pour cette analyse nous allons créer une version obfusquée

de notre malware. Nous utiliserons ici un Packer connu destiné à compresser le binaire : Themida.

Themida41

est un logiciel payant permettant de compresser des fichiers exécutables. Lors de

l’exécution du binaire il sera alors décompressé et placé en RAM.

L’utilitaire s’utilise ainsi :

Figure 73 - Utilisation du packer Themida

Le logiciel comprend de multiples fonctionnalités permettant par exemple de détecter si le binaire

est exécuté dans une machine virtuelle. Ces utilitaires servent également à diffuser plusieurs versions

du malware.

5

76](https://image.slidesharecdn.com/memoirederechercheforensicroccia-161102133351/85/Research-Paper-on-Digital-Forensic-84-320.jpg)

![Mémoire de recherche appliquée 2014

Page 86

Analyse de base – Utilitaire Strings

L’utilitaire « strings » permet d’extraire les chaines de caractères contenues dans les binaires.

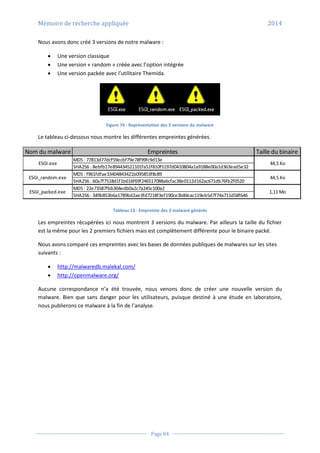

L’extrait ci-dessous permet d’identifier clairement une différence entre les 3 binaires.

ESGI.exe ESGI_random.exe ESGI_packed.exe

=+LS6 X%(' ]",G

=+LS6 I%(' |6;8m

3&(1 3&(0 &):_T

p.E +%(' ZvGV

q.@ 7%(' g=5+pL

=--sP p.E )tq/

BSJB q.@ FFquC)

v2.0.50727 r.; gZ47}

#Strings s.6 /*bg_X

#GUID t.1 #iFf

#Blob u., 0a]%j3tl

4@ v.' $9qp

w.exe w." :PIy

mscorlib #. Y`e.

Microsoft.VisualBasic 3 r] r}?;o

System.Windows.Forms .: a#/K

System .2 ;&~d

System.Drawing .% 2SFO

avicap32.dll B%(' BrMQ=

user32.dll =--sP P$~a;

kernel32 BSJB 6red

user32 v2.0.50727 A1Eq

ntdll #Strings T^#h(:

psapi #GUID iy4

kernel32.dll #Blob /#Vy

w.My & dIiW

ApplicationBase w.exe a6TQ

Microsoft.VisualBasic.ApplicationServices mscorlib )>fB

.ctor Microsoft.VisualBasic jH)k

GeneratedCodeAttribute System.Windows.Forms ZtV#(

System.CodeDom.Compiler System S|_@

EditorBrowsableAttribute System.Drawing rbV)i

System.ComponentModel avicap32.dll N+j|

EditorBrowsableState user32.dll fKl~}

Computer kernel32 0(|Q

Microsoft.VisualBasic.Devices user32 7ry&_

DebuggerHiddenAttribute ntdll g?0$

System.Diagnostics psapi :Kde-

Object kernel32.dll t-^o

get_GetInstance <Module> YHoU

User MyApplication 8wy+/kf

.cctor w.My vFrg?

[…] […] […]

Tableau 14 - Extraction de la commande strings

Le fichier « ESGI.exe » laisse apparaitre tout le contenu du binaire. On identifie ici le langage utilisé

(Visual Basic .NET) grâce à la chaîne de caractères « BSJB » en en-tête, mais aussi les appels système

et les DLL chargées.

Le fichier « ESGI_random.exe » laisse apparaitre des éléments présents dans le premier binaire,

cependant nous remarquons une plus forte disparité de caractères aléatoires au début du fichier.

Ceci s’explique par la génération de caractères aléatoires lors de la création du binaire.

Le fichier « ESGI_packed.exe » ne laisse apparaitre qu’une suite de caractères illisibles.](https://image.slidesharecdn.com/memoirederechercheforensicroccia-161102133351/85/Research-Paper-on-Digital-Forensic-87-320.jpg)

![Mémoire de recherche appliquée 2014

Page 99

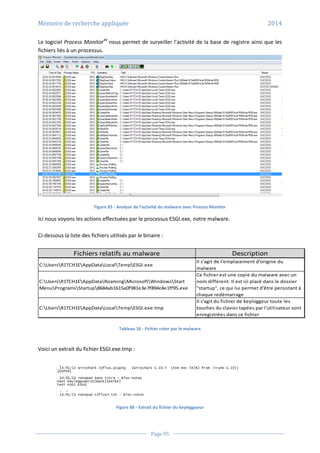

Chaine de caractère échangée (Base 64) Chaine décodée Description

SGFjS2VkX0ZBMDEwQkND HacKed_FA010BCC

Nom attribué à la machine

infectée pour la gestion dans

l'interface d'administration du

serveur C&C

INFECTED Nom de la machine infectée

R1TCH1E Nom de l'utilisateur courant

05/01/2014

Date de création du malware

(mais afficher comme étant la

date d'installation)

FRA Le pays d'infection ici France

Win.7 .dition Familiale Basique sp0 x86 Le système infecté

Yes

Ce "yes" n'est identifiable

qu'avec l'interface

d'administration. Il correspond

à la présence de webcam sur

l'ordinateur infecté

0.5.0E La version du malware

UHJvY2VzcyBFeHBsb3JlciAtIFN5c2ludGVybmFsczogd

3d3LnN5c2ludGVybmFscy5jb20gW0lORkVDVEVEXFI

xVENIMUVd

Process Explorer - Sysinternals:

www.sysinternals.com

[INFECTEDR1TCH1E]

Le malware communique ici la

fenêtre active

QXV0b3J1bnMgLSBTeXNpbnRlcm5hbHM6IHd3dy5ze

XNpbnRlcm5hbHMuY29t[endof]P[endof]P[endof]ac

t|'|'|QWRtaW5pc3RyYXRldXLCoDogQzpcV2luZG93c1

xTeXN0ZW0zMlxjbWQuZXhl[endof]act|'|'|

Autoruns - Sysinternals:

www.sysinternals.comzwh|vzwh}-

Administrateur :

C:WindowsSystem32cmd.exeProcess

Explorer - Sysinternals:

www.sysinternals.com

[INFECTEDR1TCH1E]

Le malware communique ici la

fenêtre active

Q2FwdHVyaW5nIGZyb20gQ29ubmV4aW9uIGF1IHLD

qXNlYXUgbG9jYWwgICAgW1dpcmVzaGFyayAxLjEwL

jUgIChTVk4gUmV2IDU0MjYyIGZyb20gL3RydW5rLTEu

MTApXQ==

Capturing from Connexion au réseau

local [Wireshark 1.10.5 (SVN Rev 54262

from /trunk-1.10)]

Le malware communique ici la

fenêtre active

QWRtaW5pc3RyYXRldXLCoDogQzpcV2luZG93c1xTeX

N0ZW0zMlxjbWQuZXhl

Administrateur :

C:WindowsSystem32cmd.exe

Le malware communique ici la

fenêtre active

N/A

Tableau 19 - Flux réseau du malware décodé

Le tableau ci-dessus nous montre les flux entre le malware et le serveur C&C. Il est à noter que le

malware communique également les fenêtres actives au premier plan.

Nous allons à présent effectuer une analyse réseau sur chaque fonctionnalité du malware.

Gestion des fichiers à distance.

Figure 92 - Flux réseau de la fonctionnalité de gestion des fichiers](https://image.slidesharecdn.com/memoirederechercheforensicroccia-161102133351/85/Research-Paper-on-Digital-Forensic-100-320.jpg)

![Mémoire de recherche appliquée 2014

Page 102

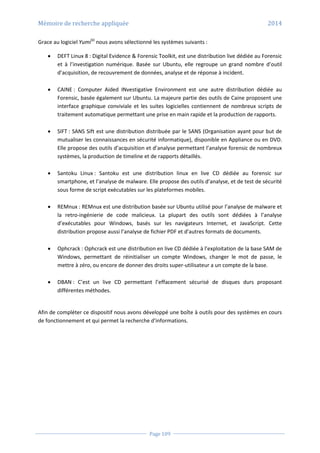

Terminal distant

Figure 97 - Flux réseau de la fonctionnalité terminal distant

Compte tenu du fait que le terminal distant fait intervenir des commandes explicites et des

affichages en mode texte, il est possible de décomposer la trame en différents éléments :

o RSS qui correspond à la fonction Remote Shell.

o Des chaines de caractères en base 64 correspondantes à la commande et au résultat

de celle-ci.

Dans la capture de la trame ci-dessus, la chaine en rouge [aXBjb25maWc=] correspond à la

commande IPCONFIG exécutée depuis le serveur C&C.

La chaine ci-dessus correspond à une partie du résultat de la commande, à savoir l’adresse IP de la

machine [ICAgQWRyZXNzZSBJUHY0LiAuIC4gLiAuIC4gLiAuIC4gLiAuIC4gLiAuOiAxOTIuMTY4LjQyLjEw]

-> [Adresse IPv4. . . . . . . . . . . . . .: 192.168.42.10] une fois décodée.

Gestion des processus

Figure 98 - Flux réseau de la fonctionnalité gestion des processus

Cette fois, la trame du gestionnaire de tâches est bien plus claire, aucun texte n’est encodé en base

64, et on remarque qu’il s’agit de la liste des processus de la machine infectée :

o Proc correspond à la fonction Process Manager du serveur C&C.

o Chaque processus a son numéro PID associé, et son chemin d’exécution

o Lorsqu’un processus est tué depuis le serveur C&C, le caractère « k » apparait, suivi

du PID du processus tué. Ici nous avons tué le processus 4004, qui correspond à

c:Windowssystem32wuauclt.exe (Windows Update).](https://image.slidesharecdn.com/memoirederechercheforensicroccia-161102133351/85/Research-Paper-on-Digital-Forensic-103-320.jpg)

![Mémoire de recherche appliquée 2014

Page 104

Figure 101 - Flux réseau de la fonctionnalité Keyloggueur

o Kl au début de la trame, correspond à la fonction « keylogger »

Ici la chaine de caractères soulignée correspond à la phrase saisie en dernier au clavier que l’on peut

voir sur la capture ci-dessus. On comprend que la suite de caractères [bQmFja11] correspond à la

saisie de la touche [Back] du clavier de l’utilisateur.

Messagerie instantanée

Figure 102 - Flux réseau de la fonctionnalité messagerie instantanée

Ici la trame est très courte, nous allons la décomposer :

o CH correspond à la fonction CHAT (instant messaging).

o L’adresse IP du client.

o Le pseudo du pirate.

o Un caractère indiquant qu’il s’agit d’un message reçu, ici le point d’exclamation.

o Le texte envoyé depuis le serveur C&C.

o Un caractère indiquant qu’il s’agit d’un message envoyé vers le serveur C&C, ici un

arobase.

o Le texte envoyé au serveur.

Obtention des mots de passe

La capture des mots de passe fait intervenir des fichiers que nous avons référencés au « III.5 –

Acquisition et analyse de la mémoire non-volatile ».

Le malware va exploiter ces fichiers à la recherche des mots de passe enregistrés dans les fichiers de

base de données SQLite3.](https://image.slidesharecdn.com/memoirederechercheforensicroccia-161102133351/85/Research-Paper-on-Digital-Forensic-105-320.jpg)

![Mémoire de recherche appliquée 2014

Page 113

Annexes

A – Options Volatility

Usage: Volatility - A memory forensics analysis platform.

Options:

-h, --help list all available options and their default values.

Default values may be set in the configuration file

(/etc/volatilityrc)

--conf-file=.volatilityrc

User based configuration file

-d, --debug Debug volatility

--plugins=PLUGINS Additional plugin directories to use (semi-colon

separated)

--info Print information about all registered objects

--cache-directory=C:UsersR1TCH1E/.cachevolatility

Directory where cache files are stored

--cache Use caching

--tz=TZ Sets the timezone for displaying timestamps

-f FILENAME, --filename=FILENAME

Filename to use when opening an image

--profile=WinXPSP2x86

Name of the profile to load

-l LOCATION, --location=LOCATION

A URN location from which to load an address space

-w, --write Enable write support

--dtb=DTB DTB Address

--output=text Output in this format (format support is module

specific)

--output-file=OUTPUT_FILE

write output in this file

-v, --verbose Verbose information

--shift=SHIFT Mac KASLR shift address

-g KDBG, --kdbg=KDBG Specify a specific KDBG virtual address

-k KPCR, --kpcr=KPCR Specify a specific KPCR address

Supported Plugin Commands:

apihooks Detect API hooks in process and kernel memory

atoms Print session and window station atom tables

atomscan Pool scanner for _RTL_ATOM_TABLE

bioskbd Reads the keyboard buffer from Real Mode memory

callbacks Print system-wide notification routines

clipboard Extract the contents of the windows clipboard

cmdscan Extract command history by scanning for _COMMAND_HISTORY

connections Print list of open connections [Windows XP and 2003 Only]

connscan Scan Physical memory for _TCPT_OBJECT objects (tcp connections)

consoles Extract command history by scanning for _CONSOLE_INFORMATION

crashinfo Dump crash-dump information

deskscan Poolscaner for tagDESKTOP (desktops)

devicetree Show device tree

dlldump Dump DLLs from a process address space

dlllist Print list of loaded dlls for each process

driverirp Driver IRP hook detection

driverscan Scan for driver objects _DRIVER_OBJECT

dumpcerts Dump RSA private and public SSL keys

dumpfiles Extract memory mapped and cached files

envars Display process environment variables

eventhooks Print details on windows event hooks

evtlogs Extract Windows Event Logs (XP/2003 only)

filescan Scan Physical memory for _FILE_OBJECT pool allocations

gahti Dump the USER handle type information

gditimers Print installed GDI timers and callbacks

gdt Display Global Descriptor Table

getservicesids Get the names of services in the Registry and return Calculated

SID](https://image.slidesharecdn.com/memoirederechercheforensicroccia-161102133351/85/Research-Paper-on-Digital-Forensic-114-320.jpg)

![Mémoire de recherche appliquée 2014

Page 115

B – Script Hash.py

#!/usr/bin/python

import sys

import getopt

import hashlib

def usage():

print '**********************************************************************'

print '* Calculate Hash | by R1tch1e (Thomas ROCCIA) *'

print '* *'

print '* Usage : hash.py [FILEPATH] [OPTIONS] *'

print '* -h or --help : Display the help *'

print '* -f or --filepath : Put your filename *'

print '* -m or --md5 : Calculate a MD5 hash *'

print '* -s or --sha256 : Calculate a SHA256 hash *'

print '* -x or --sha512 : Calculate a SHA512 hash *'

print '* -c or --compare : Compare two hashfile *'

print '* *'

print '* Exemple : r1tch1e@forensic:~$ python hash.py -f /home/myfile -md5 *'

print '* Exemple : r1tch1e@forensic:~$ python hash.py -c file1 file2 -md5 *'

print '**********************************************************************'

def hashmd5(filename):

fichier = open(filename, 'r')

c = hashlib.md5()

while 1:

try:

d = fichier.next()

c.update(d)

except: break

fichier.close()

return c.hexdigest()

def hashsha2(filename):

fichier = open(filename, 'r')

c = hashlib.sha256()

while 1:

try:

d = fichier.next()

c.update(d)

except: break

fichier.close()

return c.hexdigest()

def hashsha5(filename):

fichier = open(filename, 'r')

c = hashlib.sha512()

while 1:

try:

d = fichier.next()

c.update(d)

except: break

fichier.close()

return c.hexdigest()

def compare(file1, file2):

if sys.argv[4] == «-m» or sys.argv[4] == «--md5»:

filename = file1

hash1 = hashmd5(filename)](https://image.slidesharecdn.com/memoirederechercheforensicroccia-161102133351/85/Research-Paper-on-Digital-Forensic-116-320.jpg)

![Mémoire de recherche appliquée 2014

Page 116

filename = file2

hash2 = hashmd5(filename)

elif sys.argv[4] == «-s» or sys.argv[4] == «--sha256»:

filename = file1

hash1 = hashsha2(filename)

filename = file2

hash2 = hashsha2(filename)

elif sys.argv[4] == «-x» or sys.argv[4] == «--sha512»:

filename = file1

hash1 = hashsha5(filename)

filename = file2

hash2 = hashsha5(filename)

else:

usage()

sys.exit(2)

if hash1 == hash2:

print «This is the same file ! :)»

print hash1, file1

print hash2, file2

else:

print «This is not the same file ! :(«

print hash1, file1

print hash2, file2

try:

opts, args = getopt.getopt(sys.argv[1:], «hf:msxc», [«help», «filepath»,

«md5», «sha256», «sha512»])

except getopt.GetoptError as err:

print(err)

usage()

sys.exit(2)

output = None

verbose = True

for o, a in opts:

if o in («-h», «--help»):

usage()

sys.exit()

elif o in («-f», «--filepath»):

output = a

filename = a

elif o in («-m», «--md5»):

print 'The MD5 hash is', hashmd5(filename)

elif o in («-s», «--sha256»):

print 'The SHA256 hash is', hashsha2(filename)

elif o in («-x», «--sha512»):

print 'The SHA512 hash is', hashsha5(filename)

elif o in («-c»):

file1 = sys.argv[2]

file2 = sys.argv[3]

compare(file1, file2)](https://image.slidesharecdn.com/memoirederechercheforensicroccia-161102133351/85/Research-Paper-on-Digital-Forensic-117-320.jpg)

![Mémoire de recherche appliquée 2014

Page 117

C – Script ForPower.ps1

<#

Forensic script

Author: Thomas ROCCIA - thomas.roccia@gmail.com

#>

Write-Host ************************************************************

Write-Host *Forensic script for windows V1 by Thomas ROCCIA [@R1tch1e_]*

Write-Host ************************************************************

# WARNING for execute this script on system you can enter this command line "set-

executionpolicy remotesigned" in admin powershell first

# Global Variable

[String]$date = $((get-date).tostring(‘dd-MM-yyyy’))

$Fulldate = get-date

$var =

"================================================================================"

$PCname = (Get-ItemProperty -path

registry::"HKEY_LOCAL_MACHINESystemCurrentControlSetControlComputerNameComputerN

ame").ComputerName

# Creating the target directory & files

md D:Forensic_Report_$date

echo "Generated on $Fulldate" > D:Forensic_Report_$dateMachine_Info.txt

echo "Generated on $Fulldate" > D:Forensic_Report_$dateAccount_Info.txt

echo "Generated on $Fulldate" > D:Forensic_Report_$dateNetwork_Info.txt

# Obtain Information System

$title = "...............................System

Information..............................."

echo $var >> D:Forensic_Report_$dateMachine_Info.txt

echo $title >> D:Forensic_Report_$dateMachine_Info.txt

echo $var >> D:Forensic_Report_$dateMachine_Info.txt

Get-WmiObject -Class Win32_ComputerSystem >>

D:Forensic_Report_$dateMachine_Info.txt

# Obtain Bios Information

$title2 = "...............................BIOS

Information................................."

echo $var >> D:Forensic_Report_$dateMachine_Info.txt

echo $title2 >> D:Forensic_Report_$dateMachine_Info.txt

echo $var >> D:Forensic_Report_$dateMachine_Info.txt

Get-WmiObject -Class Win32_BIOS -ComputerName . >>

D:Forensic_Report_$dateMachine_Info.txt

# Obtain Installation Date & OS version

$title3 = "........................Date Installation & OS

version.........................."

echo $var >> D:Forensic_Report_$dateMachine_Info.txt

echo $title3 >> D:Forensic_Report_$dateMachine_Info.txt

echo $var >> D:Forensic_Report_$dateMachine_Info.txt

# Fonction Get OS Information

Function Get-OSInfo

{

param ([String]$ComputerName = '.')

$infos = Get-WmiObject Win32_OperatingSystem -ComputerName $ComputerName

$infos | Select-Object -property @{Name='ComputerName'; Expression = {$_.Csname}},

@{Name='OS'; Expression = {$_.caption}},](https://image.slidesharecdn.com/memoirederechercheforensicroccia-161102133351/85/Research-Paper-on-Digital-Forensic-118-320.jpg)

![Mémoire de recherche appliquée 2014

Page 118

@{Name='ServicePack'; Expression =

{$_.csdversion}},

@{Name='InstallationDate'; Expression

={[system.Management.ManagementDateTimeConverter]::ToDateTime($_.Installdate)}}

}

Get-OSInfo | Format-Table -AutoSize >> D:Forensic_Report_$dateMachine_Info.txt

# Obtain last boot time

$title4 = "................................Last Boot

Time.................................."

echo $var >> D:Forensic_Report_$dateMachine_Info.txt

echo $title4 >> D:Forensic_Report_$dateMachine_Info.txt

echo $var >> D:Forensic_Report_$dateMachine_Info.txt

#Return the last reboot time of a computer

Function Get-LastBootUpTime

{

param ([string]$computername=$env:computername)

$computername = $computername.toupper()

Get-WmiObject -ComputerName $computername win32_operatingsystem| select csname,

@{LABEL='LastBootUpTime';EXPRESSION={$_.ConverttoDateTime($_.lastbootuptime)}}

}

Get-LastBootUpTime $PCname | Format-Table -AutoSize >>

D:Forensic_Report_$dateMachine_Info.txt

###########################################################################

# Obtain Account information

$title5 = ".............................Account

Information................................"

echo $var >> D:Forensic_Report_$dateAccount_Info.txt

echo $title5 >> D:Forensic_Report_$dateAccount_Info.txt

echo $var >> D:Forensic_Report_$dateAccount_Info.txt

$strComputer = "."

$colItems = get-wmiobject -class "Win32_UserAccount" -namespace "rootCIMV2" -

filter "LocalAccount = True" -computername $strComputer

$envuser = $env:username

echo "Curent user is : $envuser" >> D:Forensic_Report_$dateAccount_Info.txt

echo $var >> D:Forensic_Report_$dateAccount_Info.txt

foreach ($objItem in $colItems) {

$account = $objItem.AccountType

echo "Account Type: $account" >> D:Forensic_Report_$dateAccount_Info.txt

$caption = $objItem.Caption

echo "Caption: $caption" >> D:Forensic_Report_$dateAccount_Info.txt

$desc = $objItem.Description

echo "Description: $desc" >> D:Forensic_Report_$dateAccount_Info.txt

$disa = $objItem.Disabled

echo "Disabled: $disa" >> D:Forensic_Report_$dateAccount_Info.txt

$dom = $objItem.Domain

echo "Domain: $dom" >> D:Forensic_Report_$dateAccount_Info.txt

$fname = $objItem.FullName

echo "Full Name: $fname" >> D:Forensic_Report_$dateAccount_Info.txt

$Idate = $objItem.InstallDate

echo "Installation Date: $Idate" >>

D:Forensic_Report_$dateAccount_Info.txt

$Lacc = $objItem.LocalAccount

echo "Local Account: $Lacc" >> D:Forensic_Report_$dateAccount_Info.txt

$lock = $objItem.Lockout

echo "Lockout: $lock" >> D:Forensic_Report_$dateAccount_Info.txt](https://image.slidesharecdn.com/memoirederechercheforensicroccia-161102133351/85/Research-Paper-on-Digital-Forensic-119-320.jpg)

![Mémoire de recherche appliquée 2014

Page 119

$nname = $objItem.Name

echo "Name: $nname" >> D:Forensic_Report_$dateAccount_Info.txt

$passch = $objItem.PasswordChangeable

echo "Password Changeable: $passch" >>

D:Forensic_Report_$dateAccount_Info.txt

$passex = $objItem.PasswordExpires

echo "Password Expires: $passex" >>

D:Forensic_Report_$dateAccount_Info.txt

$passreq = $objItem.PasswordRequired

echo "Password Required: $passreq" >>

D:Forensic_Report_$dateAccount_Info.txt

$sid = $objItem.SID

echo "SID: $sid" >> D:Forensic_Report_$dateAccount_Info.txt

$sidt = $objItem.SIDType

echo "SID Type: $sidt" >> D:Forensic_Report_$dateAccount_Info.txt

$status = $objItem.Status

echo "Status: $status" >> D:Forensic_Report_$dateAccount_Info.txt

echo $var >> D:Forensic_Report_$dateAccount_Info.txt

}

###########################################################################

#Obtain network configuration and share

$title6 = ".............................Network

Information................................"

echo $var >> D:Forensic_Report_$dateNetwork_Info.txt

echo $title6 >> D:Forensic_Report_$dateNetwork_Info.txt

echo $var >> D:Forensic_Report_$dateNetwork_Info.txt

ipconfig /all >> D:Forensic_Report_$dateNetwork_Info.txt

$title8 = "............................Share directory

Local..............................."

echo $var >> D:Forensic_Report_$dateNetwork_Info.txt

echo $title8 >> D:Forensic_Report_$dateNetwork_Info.txt

echo $var >> D:Forensic_Report_$dateNetwork_Info.txt

net view 127.0.0.1 >> D:Forensic_Report_$dateNetwork_Info.txt

$title7 = "...........................Share directory

distant.............................."

echo $var >> D:Forensic_Report_$dateNetwork_Info.txt

echo $title7 >> D:Forensic_Report_$dateNetwork_Info.txt

echo $var >> D:Forensic_Report_$dateNetwork_Info.txt

net view >> D:Forensic_Report_$dateNetwork_Info.txt

###########################################################################

#Obtain process id

$title8 = "..............................Process and

path.................................."

echo $var >> D:Forensic_Report_$dateProcess_Info.txt

echo $title8 >> D:Forensic_Report_$dateProcess_Info.txt

echo $var >> D:Forensic_Report_$dateProcess_Info.txt

Get-WmiObject win32_process | select

processname,@{NAME='CreationDate';EXPRESSION={$_.ConvertToDateTime($_.CreationDate)}}

,ProcessId,CommandLine |sort CreationDate -desc | format-table –auto -wrap >>

D:Forensic_Report_$dateProcess_Info.txt

###########################################################################

#Obtain Antivirus Information

function Get-LHSAntiVirusProduct {

[CmdletBinding()]

[OutputType('PSobject')]

param (](https://image.slidesharecdn.com/memoirederechercheforensicroccia-161102133351/85/Research-Paper-on-Digital-Forensic-120-320.jpg)

![Mémoire de recherche appliquée 2014

Page 120

[parameter(ValueFromPipeline=$true, ValueFromPipelineByPropertyName=$true)]

[Alias('CN')]

[String[]]$ComputerName=$env:computername

)

BEGIN {

Set-StrictMode -Version Latest

${CmdletName} = $Pscmdlet.MyInvocation.MyCommand.Name

Write-Verbose -Message "${CmdletName}: Starting Begin Block" >>

D:Forensic_Report_$dateAV_Info.txt

Write-Debug -Message "${CmdletName}: Starting Begin Block"

} # end BEGIN

PROCESS {

Write-Verbose "${CmdletName}: Starting Process Block" >>

D:Forensic_Report_$dateAV_Info.txt

Write-Debug ("PROCESS:`n{0}" -f ($PSBoundParameters | Out-String))

ForEach ($Computer in $computerName) {

Write-Debug "`$Computer contains $Computer"

IF (Test-Connection -ComputerName $Computer -count 2 -quiet) {

$OSVersion = (Get-WmiObject win32_operatingsystem -computername

$Computer).version

$OS = $OSVersion.split(".")

Write-Debug "`$OS[0]: $($OS[0])"

IF ($OS[0] -eq "5") {

Write-Verbose "Windows 2000, 2003, XP" >>

D:Forensic_Report_$dateAV_Info.txt

Try {

$AntiVirusProduct = Get-WmiObject -Namespace rootSecurityCenter

-Class AntiVirusProduct -ComputerName $Computer -ErrorAction Stop

} Catch {

Write-Error "$Computer : WMI Error"

Write-Error $_

Continue

}

# Output PSCustom Object

$AV = $Null

$AV = New-Object PSObject -Property @{

ComputerName = $AntiVirusProduct.__Server;

Name = $AntiVirusProduct.displayName;

versionNumber = $AntiVirusProduct.versionNumber;

onAccessScanningEnabled =

$AntiVirusProduct.onAccessScanningEnabled;

productUptoDate = $AntiVirusProduct.productUptoDate;

} | Select-Object

ComputerName,Name,versionNumber,onAccessScanningEnabled,productUptoDate

$AV

} ElseIF ($OS[0] -eq "6") {

Write-Verbose "Windows Vista, 7, 2008, 2008R2" >>

D:Forensic_Report_$dateAV_Info.txt

Try {

$AntiVirusProduct = Get-WmiObject -Namespace rootSecurityCenter2

-Class AntiVirusProduct -ComputerName $Computer -ErrorAction Stop

} Catch {](https://image.slidesharecdn.com/memoirederechercheforensicroccia-161102133351/85/Research-Paper-on-Digital-Forensic-121-320.jpg)