Le document est un rapport de stage de Youssef Ben Salah portant sur la mise en place d'un système de monitoring SIEM utilisant l'ELK stack au sein de Tunisia Telecom. Présenté dans le cadre de l'obtention d'une licence en technologies de l'information et de la communication, il détaille la méthodologie, l'environnement de travail ainsi que les résultats des réalisations effectuées entre février et mai 2023. Le rapport inclut également des remerciements aux encadrants et à l'institut supérieur des technologies de l'information et de la communication.

![Table des figures

1.1 Logo Tunisie Télécom (TT) . . . . . . . . . . . . . . . . . . . . . . . . . . 2

1.2 Organigramme TT . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 4

1.3 Authentification du Logiciel QRadar. . . . . . . . . . . . . . . . . . . . . . 5

1.4 Onglet d’Infraction dans QRadar Console. . . . . . . . . . . . . . . . . . . 5

1.5 Onglet d’Activité du Réseau dans QRadar Console . . . . . . . . . . . . . 6

2.1 Fonctionnement du SOC [1]. . . . . . . . . . . . . . . . . . . . . . . . . . . 12

2.2 Architecture du SIEM [2]. . . . . . . . . . . . . . . . . . . . . . . . . . . . 14

2.3 Fonctionnement du SIEM [3]. . . . . . . . . . . . . . . . . . . . . . . . . . 15

2.4 Relation entre SOC et SIEM [4]. . . . . . . . . . . . . . . . . . . . . . . . . 16

2.5 Interconnexion entres les fichiers logs et les systèmes SIEM [5]. . . . . . . . 16

2.6 Logo ELK Stack . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 17

2.7 Logo QRadar . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 17

2.8 Logo Splunk . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 17

2.9 Logo SolarWinds and Event Manager . . . . . . . . . . . . . . . . . . . . . 18

2.10 Logo McAfee Enterprise Security Manager . . . . . . . . . . . . . . . . . . 18

2.11 Logo ArcSight . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 18

3.1 Architecture du Serveur Wazuh [6] . . . . . . . . . . . . . . . . . . . . . . 21

3.2 Logo VMware-Workstation-player . . . . . . . . . . . . . . . . . . . . . . . 23

3.3 Logo Elastic Stack . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 24

3.4 Logo Wazuh . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 24

3.5 Logo Kali . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 24

3.6 Logo Metasploit . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 25

3.7 Architecture d’environemment du travail . . . . . . . . . . . . . . . . . . . 26

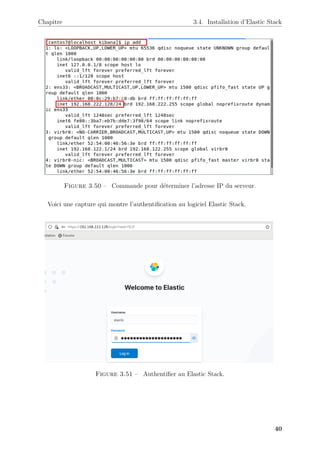

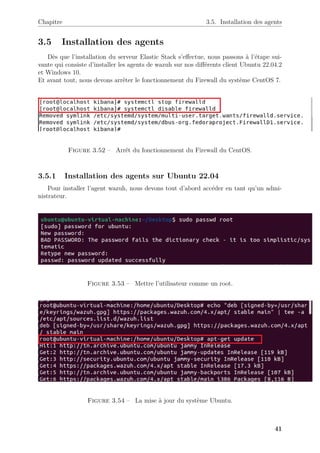

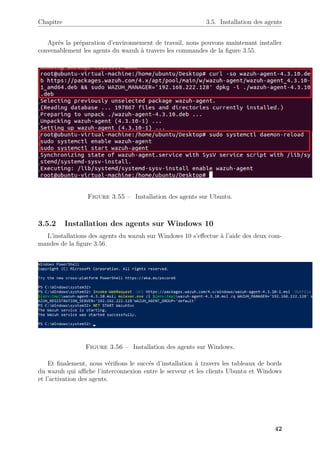

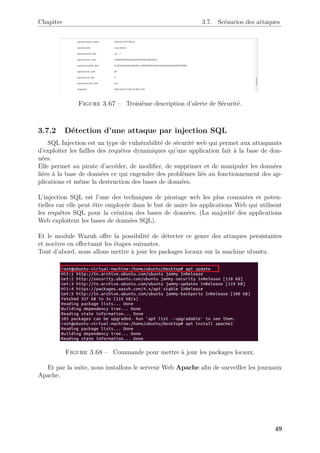

3.8 Commande pour déterminer le nom de localhost . . . . . . . . . . . . . . . 26

3.9 Commande pour créer des fichiers Sudoers . . . . . . . . . . . . . . . . . . 27

3.10 Ajouter l’utilisateur comme un root . . . . . . . . . . . . . . . . . . . . . . 27

3.11 Commande pour installer java et open jdk . . . . . . . . . . . . . . . . . . 27

3.12 Commande pour verifier la version du java . . . . . . . . . . . . . . . . . . 27

3.13 Commande pour installer les fichiers prérequis . . . . . . . . . . . . . . . . 28

3.14 Commande pour importer la clé GPG à Elasticsearch . . . . . . . . . . . . 28

3.15 Commande pour ajouter le dépôt d’Elastic Stack . . . . . . . . . . . . . . 28

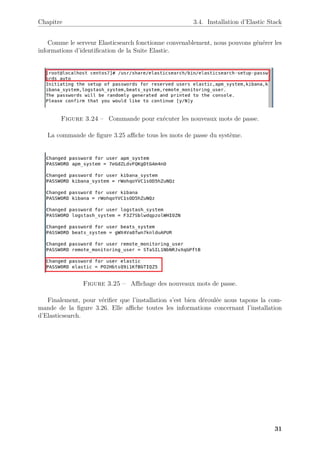

3.16 Commande pour installer le package Elasticsearch . . . . . . . . . . . . . . 29

3.17 Commande pour télécharger le fichier de configuration d’Elasticsearch . . 29

3.18 Commande pour télécharger le fichier de configuration des Certificats. . . 29

3.19 Commande pour créer les certificats. . . . . . . . . . . . . . . . . . . . . . 29

3.20 Commande pour extraire les fichiers Zip téléchargés du Certificats. . . . . 30

3.21 Commandes pour créer le répertoire et configurer les fichiers des certificats. 30

3.22 Commandes pour activer et démarrer le service Elasticsearch. . . . . . . . 30

3.23 Commande pour vérifier l’activation d’Elasticsearch. . . . . . . . . . . . . 30

vi](https://image.slidesharecdn.com/siem-240131102256-1eadd806/85/siem-pdf-8-320.jpg)

![Chapitre 1

Présentation générale du projet

1.1 Introduction

Dans ce premier chapitre, nous allons tout d’abord nous concentrer sur la mise en

contexte du projet en commençant par une présentation de l’organisme d’accueil Tunisie

Télécom dans lequel le travail a été effectué, le contexte du projet et la problématique à

résoudre, l’étude de l’existant et le critique et finalement la solution proposée.

1.2 Présentation de l’organisme d’accueil

Tout d’abord, nous présenterons le cadre juridique de l’organisme d’accueil Tunisie

Télécom, domaines d’activité et ses propres missions.

1.2.1 Organisme d’accueil

L’office national des télécommunications [7] est un établissement à caractère commer-

cial, doté de la personnalité civile et de l’autonomie financière. Il a été conçu et mis en

œuvre par la loi N°36 du 17 avril 1995. Puis il a changé son statut juridique, en vertu du

décret N°30 du 5 avril 2004, pour devenir une société nommée « Tunisie Telecom ».

Figure 1.1 – Logo TT

2](https://image.slidesharecdn.com/siem-240131102256-1eadd806/85/siem-pdf-15-320.jpg)

![Chapitre 1 1.2. Présentation de l’organisme d’accueil

1.2.2 Domaines d’activités

Tunisie Télécom est le principal fournisseur de services de télécommunications en Tu-

nisie ; se compose de 24 conseils régionaux, de 140 espaces et points de vente TT et de

plus de 13 000 points de vente ; offre à ses clients une gamme complète de services de

téléphonie, d’Internet et de télévision.

Nous présentons ci-dessous les principaux services de l’organisation :

• Services de téléphonie fixe : TT fournit des services de téléphonie fixe aux clients

professionnels et résidentiels en Tunisie.

• Services de téléphonie mobile : TT fournit des services de téléphonie mobile

sous la marque "Tunisie Télécom Mobile", qui comprend des Short Message Ser-

vice (SMS), des appels et des services de données.

• Services Internet : TT offre des services Internet haut débit via Asymmetric Di-

gital Subscriber Line (ADSL), Wireless Fidelity (Wi-Fi), et fibre optique. La société

propose également des services de Voice over Internet Protocol (VoIP).

• Services de télévision : TT offre une gamme de services de télévision, notamment

des services Internet Protocol Television (IPTV) , Direct to Home (DTH) , Video

on Demand (VOD) et des services de télévision en ligne.

• Services aux entreprises : TT propose des services de télécommunications pour

les entreprises, notamment des services de centre d’appels, des services de réseaux

privés, des services de vidéo conférence et des services de connectivité à large bande.

• Services financiers : TT fournit des services financiers, y compris le transfert

d’argent et les services de paiement mobile et électronique. [8]

1.2.3 Missions de Tunisie Télécom

Ci-dessous, nous présentons quelques missions menées par TT :

1 – Développer et installer des réseaux téléphoniques et traiter la transmission des don-

nées.

2 – Installer et récupérer des différents types d’équipements informatiques et de com-

munication.

3 – Assurer l’homogénéité, la fiabilité, la sécurité et la confidentialité du système d’in-

formation et de communication dans tout le pays.

4 – Concevoir, mettre en place et gérer les banques de données et les statistiques de

plus 6 millions d’abonné dans son réseau.

5 – Donner des conseils et fournir de nouveaux services dans le domaine de télécom-

munication à tout autre organisme public ou privé, national et même étranger, à

caractère social et économique.

la figure 1.2 présente la structure compléte d’organisation TT :

3](https://image.slidesharecdn.com/siem-240131102256-1eadd806/85/siem-pdf-16-320.jpg)

![Chapitre 1 1.3. Présentation du projet

Figure 1.2 – Organigramme TT

1.3 Présentation du projet

1.3.1 Cadre de projet et problématique

Ce travail s’inscrit dans le cadre d’un stage de fin d’études. Il a deux objectifs princi-

paux. Le premier est de s’intégrer et d’explorer l’établissement d’accueil et ses différents

métiers, et le second consiste à mettre en pratique les théories acquises au cours des an-

nées d’études et à les développer afin de résoudre des problèmes pratiques.

Et comme nous avons mentionné au départ, TT est le plus grand opérateur de télécommu-

nications en Tunisie avec une large couverture dans tout le pays. Ses réseaux comprennent

des milliers de kilomètres des câbles, des liaisons sans fil radio, des fibres optiques, des

routeurs, des commutateurs et d’autres dispositifs de télécommunication.

Et par conséquent, les grands réseaux de TT sont des cibles potentiels pour les cybercri-

minels qui cherchent à y accéder afin de perturber leurs services.

Il est donc essentiel de mettre en place des mesures de sécurité efficaces pour protéger et

analyser les informations de sécurité provenant des différentes sources.

1.3.2 Etude de l’existant

L’objectif de l’étude de l’existant est d’analyser la solution de supervision utilisée par

Tunisie Télécom et de recommander des améliorations afin de renforcer la sécurité de

l’entreprise.

L’équipe de sécurité de Tunisie Télécom a mis en place une solution de supervision basée

sur la plateforme ‘’QRadar” pour surveiller l’infrastructure informatique et détecter des

menaces potentielles.

QRadar [9] est une solution de supervision commerciale d’IBM conçu pour les différentes

grandes entreprises. Elle offre des capacités d’analyse, de corrélation et de reporting des

4](https://image.slidesharecdn.com/siem-240131102256-1eadd806/85/siem-pdf-17-320.jpg)

![Chapitre 2

Les Notions de Bases de la Sécurité

Informatique

2.1 Introduction

Dans ce chapitre, et avant de passer à la présentation des solutions disponibles de

la supervision, nous allons définir quelques notions de bases comme la cyberattaque, la

cybersécurité, la supervision. . . et nous allons citer leurs propres fonctionnements.

2.2 Cyberattaque

Dans cette partie, nous focaliserons à définir la cyberattaque, ses types en mentionnant

quelques exemples d’attaques les plus connus.

2.2.1 Définition

En se basant sur la définition d’IBM et CISCO [10], on peut définir la Cyberattaque

comme une tentative malveillante indésirable de voler, de désactiver, de modifier, d’expo-

ser ou de détruire des informations via un accès non autorisé aux systèmes informatiques

dont le cachet est d’entraîner une cybercrise au niveau de la technologie d’information,

financier ou de réputation.

2.2.2 Types d’attaques

Généralement, nous pouvons citer des différents types d’attaques :

• Une attaque passive : elle est basée essentiellement sur l’écoute, la collection et

l’analyse du trafic.

• Une attaque active : c’est toute modification de contenu qui touche le fonction-

nement d’un service de sécurité.

• Logiciels malveillants : ce sont les attaques basées sur des vulnérabilités des

systèmes ou des réseaux ‘’Malware”.

• Forgées : ce sont les attaques basées sur la manipulation des éléments des commu-

nications afin d’en tirer profit ou de les nuire.

7](https://image.slidesharecdn.com/siem-240131102256-1eadd806/85/siem-pdf-20-320.jpg)

![Chapitre 2 2.3. Cybersécurité

2.3 Cybersécurité

Nous consacrons la deuxième partie à présenter la cybersécurité, ses types et ses ser-

vices.

2.3.1 Définition

En s’appuyant aussi sur la définition d’IBM [11] et CISCO [12], La cybersécurité est

la pratique qui consiste à protéger les systèmes critiques et les informations sensibles

contre les attaques malveillantes. Elle est également appelée sécurité des technologies de

l’information ou bien « Information Technology (IT) ».

2.3.2 Types de sécurité

Nous pouvons répartir la sécurité en plusieurs catégories :

• La sécurité des informations : garantit les services de sécurité.

• La sécurité des applications : protection des appareils contre les menaces et les

attaques.

• La sécurité réseaux : protection du réseau informatique contre les intrus.

• La sécurité opérationnelle : mécanisme de défense dont le but est le contrôle

d’accès et le stockage des données.

2.3.3 Services de sécurité

La politique de cybersécurité exige ces cinq piliers de services :

• Confidentialité : C’est un service qui consiste à rendre l’information incompréhen-

sible à travers des mécanismes de cryptographie.

• Intégrité des données : C’est un service qui protège les données contre toutes

modifications malveillantes.

• Disponibilité : C’est un service qui garantit par la redondance des équipements.

• Authentification : C’est un service qui offre une protection contre l’usurpation

d’identité.

• Non-répudiation : Une entité réseau ne peut pas nier un message qu’elle a émis.

2.4 Supervision

Commençons par définir la supervision

2.4.1 Définition

La supervision [13] ou le monitoring [8] en informatique est la surveillance, le pilo-

tage, le suivi et le contrôle de tout système informatique en temps réel, afin de pallier les

problèmes potentiels, les goulots d’étranglement et les moindres anomalies qui peuvent

ralentir la progression et la disponibilité continue du système.

10](https://image.slidesharecdn.com/siem-240131102256-1eadd806/85/siem-pdf-23-320.jpg)

![Chapitre 2 2.4. Supervision

La supervision désigne généralement la mise en place à l’aide d’outils logiciels conçus pour

la collecte des données de performance des différents composants du système tels que ; les

serveurs, les réseaux, les bases de données, les applications, etc. . . Ces données sont pré-

sentées sous forme de graphiques, de tableaux de bord et d’alertes (en cas de dépassement

de seuils critiques ou d’événements inhabituels).

L’intérêt principal de la supervision des systèmes informatiques des réseaux ou des appli-

cations est principalement la gestion optimale de l’infrastructure informatique.

En effet, elle permet aux administrateurs systèmes la détection rapide des problèmes en

temps réel et relatives au diagnostic des causes, aux réseaux, aux services en ligne, aux

débits, aux contrôle les flux, aux composants matériels, aux systèmes d’exploitations, au

système de stockage des données. Elle permet aussi la prise des mesures correctives avant

qu’ils n’affectent l’expérience d’utilisateur ou entraînent une interruption de service.

Elle peut également aider à identifier les tendances et les modèles de comportement du

système, à planifier la capacité et à améliorer l’efficacité opérationnelle.

2.4.2 Security Operation Center

Définition

SOC signifie Centre d’Opérations de Sécurité [14] est une fonction centralisée au sein

d’une entreprise qui surveille et améliore l’ensemble de l’infrastructure informatique de

l’organisation. L’intérêt du SOC est de détecter, analyser et prévenir les événements effi-

cacement en temps réel.

Le SOC est chargé de superviser 24h/24h les systèmes d’information au sein des en-

treprises afin de le sécuriser des cyberattaques. Il est considéré essentiellement comme un

point de corrélation pour chaque événement détecter et sauvegarder au sein de l’entreprise

qui est surveillée.

2.4.3 Fonctions du SOC

1. Surveillance proactive continue : Les outils utilisés par le SOC analysent le

réseau 24h/24h afin de signaler toute anomalie ou activité suspecte.

2. Classement et gestion des alertes : Le SOC examine précautionneusement les

alertes, il élimine tout faux positif et résolut l’agressivité des menaces réelles et les

cibles possibles.

3. Réponse aux menaces : Le SOC agit comme un intervenant principal, il exerce

des opérations défensives telles que l’arrêt des processus nuisibles et l’isolement des

points de terminaison.

4. Récupération et correction : Le SOC règle les systèmes et récupère toutes les

informations perdues qui peut engendrer la suppression ou le redémarrage des ter-

minaux.

5. Gestion de la conformité : Le SOC est responsable de la vérification régulière

de ses systèmes afin d’assurer la conformité à ces règlements, qui peuvent être émis

11](https://image.slidesharecdn.com/siem-240131102256-1eadd806/85/siem-pdf-24-320.jpg)

![Chapitre 2 2.4. Supervision

par leur organisation, industrie ou organes directeurs.

6. Gestion des journaux : Le SOC utilise le SIEM pour agréger et corréler les flux de

données des applications, des systèmes d’exploitation, des terminaux et des pare-feu

qui produisent tous leurs propres journaux internes.

La figure 2.1 décrit le principe de fonctionnement du SOC.

Figure 2.1 – Fonctionnement du SOC [1].

2.4.4 Types du SOC

Les SOC peuvent être classés en plusieurs types [15] en fonction de leur taille, de leur

portée et de leur niveau de sophistication. Voici quelques-uns des types de SOC les plus

courants :

— SOC interne : un SOC interne est géré et exploité par l’entreprise elle-même. Il est

généralement situé dans les locaux de l’entreprise et peut être géré par le personnel

interne.

— SOC externalisé : un SOC externalisé est géré par un prestataire de services tiers.

Les entreprises peuvent externaliser leur SOC pour bénéficier d’une expertise sup-

plémentaire et d’une surveillance constante de la sécurité.

— SOC hybride : un SOC hybride combine les aspects d’un SOC interne et externa-

lisé. Il peut être géré par le personnel interne de l’entreprise en collaboration avec

un prestataire de services tiers.

12](https://image.slidesharecdn.com/siem-240131102256-1eadd806/85/siem-pdf-25-320.jpg)

![Chapitre 2 2.4. Supervision

— SOC virtuel : un SOC virtuel est un SOC qui utilise des technologies de com-

munication à distance pour surveiller la sécurité des réseaux et des systèmes. Il est

souvent utilisé par les petites entreprises qui n’ont pas les ressources nécessaires

pour installer un SOC interne.

— SOC centralisé : un SOC centralisé est un SOC qui surveille et gère la sécurité

de plusieurs entités organisationnelles à partir d’un emplacement centralisé. Il est

souvent utilisé par les grandes entreprises ayant plusieurs sites ou filiales.

— SOC décentralisé : un SOC décentralisé est un SOC qui est réparti sur plusieurs

sites géographiques. Il peut être utilisé par les entreprises ayant des bureaux dans

plusieurs régions ou pays.

Il existe d’autres types de SOC qui peuvent être adaptés aux besoins et aux exi-

gences spécifiques de chaque entreprise.

2.4.5 Security Information and Event Management

Définition

La gestion de l’information et des événements de sécurité « SIEM » [16] est une tech-

nologie spécifique qui aide les organisations à reconnaître les menaces de sécurité et les

vulnérabilités potentielles.

Elle met en évidence les anomalies de comportement des utilisateurs et emploie l’intelli-

gence artificielle pour robotiser plusieurs mécanismes manuels associés à la détection des

menaces et à la réponse aux incidents :

C’est la combinaison de deux briques : Gestion des informations de sécurité « Security

Information Management (SIM) » et Gestion des événements de sécurité « Security Event

Management (SEM) ».

• Gestion des informations de sécurité « Security Information Management

SIM » :

SIM [17] est un logiciel de rétention des informations qui collecte les logs à partir

de dispositifs de sécurité (logiciels antivirus, pare-feu, Intrusion Detection System (IDS),

équipements réseaux, des serveurs proxy. . .) afin d’analyser et traduire les données sauve-

gardées d’une façon corrélées, proportionnelles et rationalisées.

• Gestion des événements de sécurité « Security Event Management SEM

» :

SEM est un processus de supervision en temps réel ou quasi temps réel qui permet

d’identifier, de surveiller et d’évaluer des événements liés à la sécurité. Le but est d’aider

les administrateurs systèmes à analyser, ajuster et gérer l’architecture, les stratégies, les

politiques et les procédures de sécurité de l’information.

Et la figure 2.2 présente l’architecture d’un système SIEM.

13](https://image.slidesharecdn.com/siem-240131102256-1eadd806/85/siem-pdf-26-320.jpg)

![Chapitre 2 2.4. Supervision

Figure 2.2 – Architecture du SIEM [2].

2.4.6 Principe de fonctionnement du SIEM

• Collecte de données : Les SIEM [18] collectent des données de sécurité à partir

de diverses sources, notamment les journaux d’événements, les alertes de sécurité,

les informations sur les menaces et les vulnérabilités, les flux de données réseau et

les données d’utilisateurs.

• Agrégation : Les SIEM agrègent les données de sécurité en temps réel pour fournir

une vue globale des activités de sécurité de l’ensemble du système d’information.

• Corrélation : Les SIEM corrélaient les données de sécurité pour identifier les mo-

dèles et les relations entre les événements de sécurité apparemment non liés. Cela

permet de détecter les menaces avancées et les attaques sophistiquées qui peuvent

échapper aux systèmes de sécurité traditionnels.

• Analyse : Les SIEM analysent les données de sécurité pour identifier les événements

et les activités suspects, ainsi que pour évaluer la gravité des menaces. Les SIEM

utilisent des algorithmes d’apprentissage automatique et des règles de détection pour

détecter les anomalies et les indicateurs de compromission.

• Alertes et rapports : Les SIEM génèrent des alertes en temps réel pour signa-

ler les menaces potentielles, ainsi que des rapports détaillés pour aider les équipes

de sécurité à comprendre les tendances et les modèles de sécurité. Les rapports

peuvent également être utilisés pour démontrer la conformité réglementaire et les

performances opérationnelles.

La figure 2.3 illustre le principe de fonctionnement du SIEM.

14](https://image.slidesharecdn.com/siem-240131102256-1eadd806/85/siem-pdf-27-320.jpg)

![Chapitre 2 2.4. Supervision

Figure 2.3 – Fonctionnement du SIEM [3].

2.4.7 Relation entre SOC et SIEM

SOC et SIEM sont deux notions associées à la sécurité informatique . En effet, le

SOC peut utiliser le SIEM pour collecter et analyser les événements de sécurité. Le SIEM

permet au SOC d’avoir une vue d’ensemble sur la sécurité du système, il permet aussi

de détecter rapidement les menaces de sécurité, de générer des alertes en temps réel pour

permettre une réponse rapide.

Le SIEM est un outil utilisé par le SOC pour surveiller et analyser les événements de

sécurité dans les environnements informatique, et par la suite, le SOC utilise les infor-

mations fournies par le SIEM pour surveiller activement les activités suspectes et réagir

rapidement aux menaces de sécurité.

En guise de conclusion, le SOC et le SIEM sont deux éléments importants pour la sécurité

informatique d’une entreprise et travaillent ensemble pour renforcer la sécurité informa-

tique de l’entreprise, surveiller les systèmes, détecter les incidents de sécurité et y répondre

rapidement.

À travers la figure 2.4, nous présentons la relation entre SOC et SIEM.

15](https://image.slidesharecdn.com/siem-240131102256-1eadd806/85/siem-pdf-28-320.jpg)

![Chapitre 2 2.4. Supervision

Figure 2.4 – Relation entre SOC et SIEM [4].

2.4.8 Journalisations : Logs

En informatique, les fichiers logs (appelés aussi des fichiers journaux) sont des fichiers

qui permet le stockage et l’enregistrement d’un antécédent des évènements et des actions

attachées à un processus intervenant sur une application, un serveur ou un dispositif in-

formatique.

Et généralement, les logs sont stockés dans des fichiers texte ou dans des bases de données

logs afin d’exploiter pour identifier les erreurs, diagnostiquer les problèmes, détecter les in-

trusions en identifiant les événements anormaux, constater les lieux des attaques, effectuer

des analyses de données dont le but visualiser les actions du Système Informatique (SI)

et retracer l’historique et les actions d’un attaquant pour améliorer les performances et

la sécurité des systèmes.

Le schéma 2.5 montre l’interconnexion entre les fichiers journaux et les systèmes SIEM.

Figure 2.5 – Interconnexion entres les fichiers logs et les systèmes SIEM [5].

16](https://image.slidesharecdn.com/siem-240131102256-1eadd806/85/siem-pdf-29-320.jpg)

![Chapitre 3.2. Choix de la solution et justification

3.2.2 Composants du ELK

Comme nous citons au niveau de la définition de la suite ELK, ELK Stack [19] est

un acronyme pour Elasticsearch, Logstash, Kibana et Beats. Ces composants principaux

forment la plateforme ELK.

• Elasticsearch : Elasticsearch est un moteur de recherche distribué qui permet le

stockage, la recherche et l’analyser des données massives. Il est conçu pour être évo-

lutif, rapide et convivial.

• Logstash : Logstash est un collecteur des logs qui offre la possibilité de collecter,

de traiter et de normaliser les données.

• Kibana : Kibana est un outil employé essentiellement pour la visualisation, l’ana-

lyse des données et la création des tableaux de bord personnalisés.

• Beats : Beat est une plate-forme gratuite et libre s’occuper de la transmission et

la transite les données vers Wazuh et Elasticsearch.

• Wazuh : Wazuh est une plateforme open source du projet Open Source Security

Event Correlator (OSSEC) qui appartient à la famille des Host-based Intrusion De-

tection System (HIDS) utilisée pour la prévention, la détection, la surveillance des

logs applicatifs et des appels système dont le but de répondre aux menaces trouvées.

La figure 3.1 représente l’architecture du serveur Wazuh.

Figure 3.1 – Architecture du Serveur Wazuh [6]

21](https://image.slidesharecdn.com/siem-240131102256-1eadd806/85/siem-pdf-34-320.jpg)

![Chapitre 3.3. Environnement du travail

Table 3.2 – Caractéristique des différentes machines virtuelles créées

Machine

virtuelle 1 :

Serveur

Machine

virtuelle 2 :

Client 1

Machine

virtuelle 3 :

Client 2

Machine

virtuelle 4 :

Client 3 :

Machine

vunèrable

Typhoon 1.02

Machine

virtuelle 5 :

Pirate

Système

d’exploitation

Cent OS 7 Ubuntu 22.04.2 Windows 10

Ubuntu 14.04

LTS

Kali

Mémoire

vivante : RAM

3 GB 1.5 GB 1.5 2 GB 3 GB

Disque dur :

ROM

25 GB 22 GB 22 GB 20 GB 20 GB

Nombre de

cœurs de

processeur

alloués

2 Processors 1 Processors 1 Processors 2 Processors 2 Processors

Réseau adapté

Network

Address

Translation

(NAT)

NAT NAT NAT NAT

3.3.2 Environnement logiciel

Pour la réalisation de ce projet, nous avons choisi les logiciels suivants :

• VMware Workstation 17 Player

VMware Workstation [20] est un outil de visualisation utilisé pour exécuter plusieurs

systèmes d’exploitation sur un seul ordinateur hôte physique. Chaque machine vir-

tuelle peut exécuter simultanément sur n’importe quel système d’exploitation Linux,

Microsoft, Oracle, MacOs, etc. . . afin de développer des nouveaux logiciels ou de tes-

ter une architecture complexe d’un système d’exploitation.

Figure 3.2 – Logo VMware-Workstation-player

• Elastic Stack version 7.17.6

Elastic Stack [21], également connu sous le nom d’ELK Stack, est une plateforme

23](https://image.slidesharecdn.com/siem-240131102256-1eadd806/85/siem-pdf-36-320.jpg)

![Chapitre 3.3. Environnement du travail

open source complète de gestion de données créée par la société Elastic. Cette pla-

teforme permet la collecte, le traitement, le stockage, la recherche et la visualisation

de données en temps réel.

Figure 3.3 – Logo Elastic Stack

• Wazuh version 4.3.10

Wazuh est un système de gestion de sécurité open source conçu pour aider les

organisations à surveiller et à gérer la sécurité de leur infrastructure informatique.

Le module Wazuh permet également aux utilisateurs de configurer des politiques de

sécurité personnalisées pour détecter les menaces et les vulnérabilités spécifiques à

leur environnement. [13]

Figure 3.4 – Logo Wazuh

• Kali version 2022.1

Kali [22] est une solution multiplateforme gratuite et open-source basée sur le sys-

tème d’exploitation ‘’Debian Linux” conçue pour les tests d’intrusions avancés et à

l’audit de sécurité afin de détecter des vulnérabilités potentielles. Kali fournit des

outils, des configurations qui facilitent le repérage des vulnérabilités.

Figure 3.5 – Logo Kali

24](https://image.slidesharecdn.com/siem-240131102256-1eadd806/85/siem-pdf-37-320.jpg)

![Chapitre 3.3. Environnement du travail

• Metasploit

Metasploit [23] est un Framework inventé pour le développement et l’exécution d’ex-

ploits contre toute machine distante dans le but est de créer, personnaliser, fournir

des informations sur les vulnérabilités et de faciliter la pénétration des systèmes

informatiques. Il est très vigoureux et permet de déclencher des performances sur

la machine cible dans le but de la nuire et d’acquérir un accès non autorisé.

Figure 3.6 – Logo Metasploit

3.3.3 Architecture d’environnement du travail

En se basant sur la figure 3.7, nous pouvons constater que cette architecture est celle

d’un système SIEM. Elle est composée d’une machine physique et d’un environnement

virtualisé VMware.

Sous VMware, il y a une machine CentOS 7 qui contient ELK et Wazuh, et qui est connec-

tée à une machine Windows 10 et une machine Ubuntu 22.04.

On trouve également une machine Kali qui est utilisée pour tester le niveau de la sécurité

du réseau en tentant de pénétrer les machines Ubuntu et Windows.

Il y a également une machine Ubuntu 14.04 LTS vulnérable (Typhoon 1.02) qui sera testée

avec Kali pour obtenir un accès root, puis elle sera ajoutée au réseau pour évaluer son

niveau de vulnérabilité.

Enfin, les résultats de cette intrusion sont visualisés via ELK pour analyser le comporte-

ment du système.

25](https://image.slidesharecdn.com/siem-240131102256-1eadd806/85/siem-pdf-38-320.jpg)

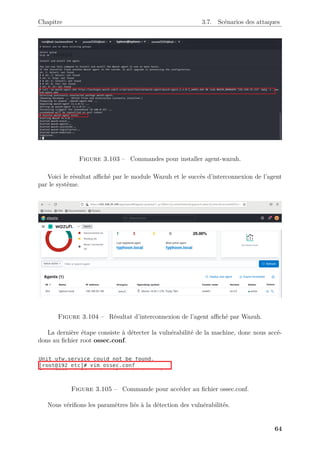

![Chapitre 3.7. Scénarios des attaques

Figure 3.78 – Résultat affiché par wazuh.

Figure 3.79 – Description d’alerte 1.

Figure 3.80 – Description d’alerte 2.

Figure 3.81 – Description d’alerte 3.

3.7.3 Détection de vulnérabilité

La vulnérabilité [24] [25] en informatique désigne toute faille accidentelle ou inten-

tionnelle dans la configuration ou la conception du système permet au pirate d’accéder

illégalement au réseau informatique dans le but d’ignorer ou de violer les politiques de

sécurité d’une entreprise.

Et le système ELK Stack utilise un ensemble des outils et des solutions pour détecter et

53](https://image.slidesharecdn.com/siem-240131102256-1eadd806/85/siem-pdf-66-320.jpg)

![Chapitre 3.7. Scénarios des attaques

mentionner les vulnérabilités du système.

Et dans ce contexte, nous essayons de visualiser comment wazuh détecte la vulnérabi-

lité des systèmes informatiques.

Pour cette raison, nous installons une machine vulnérable nommée Typhoon 1.02, [26]

[27] son système d’exploitation est Ubuntu 14.04.

Comme le montre la figure 3.82 pour accéder à la machine nous devons taper le nom

de l’identifiant et le mot de passe.

Figure 3.82 – Authentification de Typhoon 1.02

Donc, nous vérifions de l’adresse MAC de la machine Typhoon.

Figure 3.83 – Vérification de l’adresse MAC de la machine vulnhub

54](https://image.slidesharecdn.com/siem-240131102256-1eadd806/85/siem-pdf-67-320.jpg)

![Netographie

[1] SOC. In : tales from security professional (consulté le 19-05-2023).

https://tales-from-a-security-professional.com/which-services-can-

you-expect-from-a-security-operation-center-ce5e97aa6a31

[2] Architecure d’un SIEM. In : tutorial and example (consulté le 19-05-2023). https:

//www.tutorialandexample.com/siem-tools

[3] SIEM. In : orange business (consulté le 19-05-2023). https://www.orange-

business.com/fr/blogs/securite/lois-reglementations-standards-et-

certifications/gestion-des-informations-et-evenements-de-securite-

siem

[4] SIEM. In : openclassrooms (consulté le 19-05-2023). https://openclassrooms.com/

fr/courses/1750566-optimisez-la-securite-informatique-grace-au-

monitoring/7144162-identifiez-les-objectifs-du-monitoring

[5] SIEM. In : spiceworks (consulté le 19-05-2023). https://www.spiceworks.com/it-

security/vulnerability-management/articles/what-is-siem/

[6] Wazuh Architecture. In : Wazuh (consulté le 19-05-2023). https:

//documentation.wazuh.com/current/deployment-options/elastic-stack/

index.html

[7] Tunisie Télécom. In : Tunisie telecom (consulté le 19-05-2023). https://

www.tunisietelecom.tn/Fr/Particulier/A-Propos/Entreprise

[8] Supervision informatique. In : informatique-securite (consulté le 19-05-

2023). https://www.informatique-securite.net/quest-cest-reellement-

supervision-informatique/

[9] Qradar. In : IBM (consulté le 19-05-2023). https://www.ibm.com/docs/fr/SSKMKU/

com.ibm.qradar.doc/b_qradar_users_guide.pdf

[10] Cyberattaque. In : Oracle (consulté le 19-05-2023). https://www.oracle.com/fr/

cloud/cyberattaque-securite-reseau-informatique.html

[11] Cybersécurité. In : IBM (consulté le 19-05-2023). https://www.ibm.com/fr-fr/

topics/cybersecurity

[12] Cybersécurité. In : CISCO (consulté le 19-05-2023). https://www.cisco.com/c/

fr_fr/products/security/what-is-cybersecurity.html

[13] Supervision. In : appvizer (consulté le 19-05-2023). https://www.appvizer.fr/

magazine/services-informatiques/supervision-info/supervision-

informatique

[14] SOC. In : varnois (consulté le 19-05-2023). https://www.varonis.com/blog/

security-operations-center-soc

72](https://image.slidesharecdn.com/siem-240131102256-1eadd806/85/siem-pdf-85-320.jpg)

![Netographie Netographie

[15] Types des SOC. In : blogrsisecurity (consulté le 19-05-2023). https://

blog.rsisecurity.com/types-of-security-operations-centers/

[16] SIEM. In : ionos (consulté le 19-05-2023). https://www.ionos.fr/digitalguide/

serveur/securite/quest-ce-que-le-siem

[17] SIEM. In : carnetdebord (consulté le 19-05-2023). https://www.carnetdebord.info/

quest-ce-que-le-siem-fonctionnement-utilisations-et-aussi-quelle-

solution-utiliser

[18] SIEM. In : IBM (consulté le 19-05-2023). https://www.ibm.com/fr-fr/topics/

siem

[19] ELK. In : elastic (consulté le 19-05-2023). https://www.elastic.co/fr/what-is/

elk-stack

[20] VMware. In : VMware (consulté le 12-06-2023). https://www.vmware.com/

products/workstation-player.html

[21] ELK Stack. In : elastic (consulté le 12-06-2023). https://www.elastic.co/guide/

index.html

[22] KALI. In : kali (consulté le 19-05-2023). https://www.kali.org/docs/

introduction/what-is-kali-linux/

[23] Metasploite. In : Varonis (consulté le 12-06-2023). https://www.varonis.com/blog/

what-is-metasploit

[24] Vulnérabilités. In : orangecyberdefense (consulté le 19-05-2023).

https://www.orangecyberdefense.com/fr/insights/blog/gestion-des-

vulnerabilites/vulnerabilites-de-quoi-parle-t-on

[25] Gestion des vulnérabilités. In : microsoft (consulté le 19-05-2023).

https://www.microsoft.com/fr-ca/security/business/security-101/what-

is-vulnerability-management

[26] Capture du drapeau. In : infosecinstitute (consulté le 19-05-2023). https://

resources.infosecinstitute.com/topic/typhoon-ctf-walkthrough/?fbclid=

IwAR3JMGIzMZ0r7GkmNWYTjKV2oOq__EU3tkyMJ0lZoqXXO8YqB4wpN0joZ1k

[27] Capture du drapeau. In : hackingarticles (consulté le 19-05-2023). https://

www.hackingarticles.in/typhoon-1-02-vulnhub-walkthrough/

73](https://image.slidesharecdn.com/siem-240131102256-1eadd806/85/siem-pdf-86-320.jpg)