Contenu principal :

Objectifs et cadre (règles d’engagement, autorisations et scope).

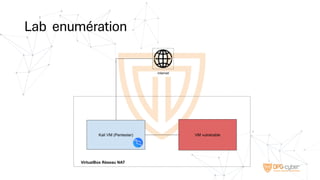

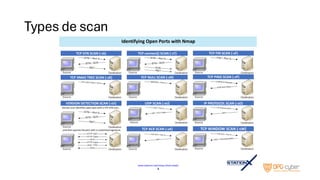

Techniques d’énumération : collecte OSINT, discovery réseau (scan d’hôtes/ports), fingerprinting de services et d’applications, cartographie des dépendances.

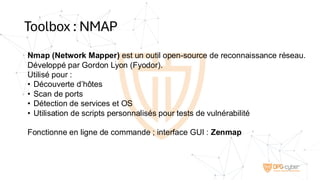

Outils essentiels : (exemples) nmap, masscan, enum4linux, Nikto, dirb/dirbuster, Burp Suite, Amass, Shodan/CT logs.

Analyse des vulnérabilités : utilisation d’outils automatisés (Nessus, OpenVAS, Qualys), validation manuelle, prioritisation (CVSS, contexte métier).

Bonnes pratiques : documentation et preuves, minimisation des impacts, traitement des faux positifs, reporting et plan de remédiation.