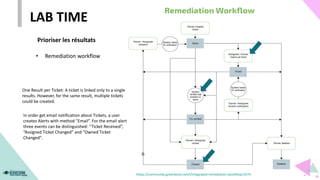

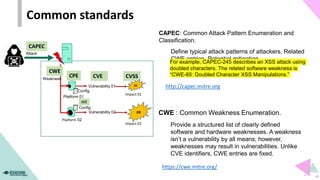

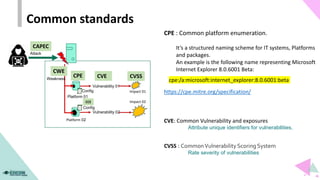

Le document présente une formation sur le management des vulnérabilités, abordant des concepts clés tels que la détection et l'atténuation des vulnérabilités, la gestion des ressources et l'usage d'outils de détection comme Greenbone OpenVAS. Il met également en avant l'importance des normes communes telles que CVE et CVSS pour uniformiser la communication autour des failles de sécurité. Finalmente, il évoque des procédures de suivi et de reporting pour assurer une amélioration continue dans la gestion des vulnérabilités.

![Interface utilisateur

• Sec info

NVTs, CVE [ CVE-2013-4730 ]

CPE [ pcman_ftp ]

LAB TIME](https://image.slidesharecdn.com/workshop-abene-211118012627/85/Management-des-vulnerabilites-Greenbone-OpenVas-26-320.jpg)