WEBINAR : APPRENEZ A MAITRISER LES QUESTIONNAIRES RGPD POUR GAGNER DES MARCHES (24/6 à 11h00)

- 2. Nos DPO sont certifiés CNIL, AFNOR, IAPP ou CNAM DPO certifiés 01 Organisation, Experts Data, Développement d’applications (web, mobile, …) Experts IT et Gestion de Projet 02 Sécurité, cybermalveillance Sécurité SI 03 Conseil et qualification juridique, Avocats 04 Une équipe RGPD pluridisciplinaire

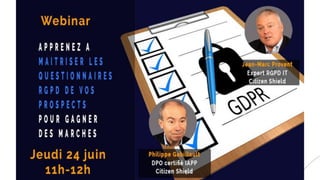

- 3. IAE Paris – Administration des Entreprises Maîtrise en Droit des Affaires – Paris 2 Titulaire du Certified Information Privacy Professional/Europe - CIPP/E délivré par International Association of Privacy Professionnals - iAPP Philippe Gabillault Compétences / Direction de projet / Gouvernance de la sécurité / Data privacy & digital compliance / Formation Juridique / DPO Externe / Corporate Development Expertises / Pilotage de projets complexes internationaux / Digital compliance (RGPD, PCI-DSS, …) / Start-ups & Innovation Publications et prises de parole Expériences principales Co-Fondateur – Citizen Shield Cabinet de Conseil Expert RGPD : créé par des professionnels du droit et des technologies de l’information, pour faire connaître et développer de manière très opérationnelle les pratiques de conformité dans les Organisations. Président & Fondateur – Toltec Cabinet de Conseil en Stratégie et Corporate Development : accompagne les entreprises dans la négociation de partenariats complexes, accords commerciaux, prises et cessions de participations Directeur Juridique Commercial & DPO Groupe et France – Carrefour Une expérience de 26 ans (1992 à 2018) à la Direction Juridique d’un des principaux distributeurs européens En charge de 2016 à 2018 de la mise en conformité RGPD des six pays de l’Union Européenne dans lequel le Groupe Carrefour opère. A la tête d’une équipe de plus de 10 juristes, en charge des affaires juridiques relatives aux systèmes d’information, banque, assurances, achats, propriété intellectuelle et partenariats internationaux / Le Monde du Droit– « Les données sont une ressource pour l’entreprise » https://www.lemondedudroit.fr/decryptages/61300-donnees- ressource-entreprise.html / MtoMmag- Télétravail saison 2 : chiffrement et protection des données personnelles, les clés de réussite !... Seald , Sécurité : et si on parlait chiffrement et RGPD ! (mtom-mag.com) / Village de la Justice– «RGPD : UN AN AVANT, UN AN APRÈS, ET AU DELÀ. ».. https://www.village-justice.com/articles/videos-rgpd- avant-apres-dela-par-philippe-gabillaut,31437.html Expert Juridique & Privacy / DPO Passionnépar la protection des données à caractère personnel, je combine pragmatisme, expertise et rigueur pour mener les projets de transformation ou de mise en conformité

- 4. Jean-Marc Provent Maîtrise Informatique - Université Pierre & Marie Curie Lean Management (Black Belt) Blue Ocean (Expert) Expertises / Conformité RGPD / Architecture web / mobile Compétences / Delivery Management / Direction R&D (embarqué, temps réel) Expert IT & Process DATA / RSSI Expériences principales Co-Fondateur – Citizen Shield Cabinet de Conseil Expert RGPD : créé par des professionnels du droit et des technologies de l’information, pour faire connaître et développer de manière très opérationnelle les pratiques de conformité dans les Organisations. Business Owner – Top Rgpd Cabinet Expert RGPD Business Owner – Digixit Cabinet conseil en transformation digitale Digital Services and Customer Success Director– Axway Transitioned and develop Systar Analytics expertise (delivery methodologies, skills) in Axway / Cadrage et pilotage de projets/programmes pluridisciplinaires (IT, Telecom, IA) / Transformation (IT, change management, digital, business model, organisation, optimisation process) Médiateur technologique, j’aide les entreprises à utiliser et interconnecter les technologies tout en garantissant éthique et protection des données à caractère personnel R&D / Professional Services Director – Systar Operational Intelligence expertise team Management / Sécurité SI / IA, Blockchain, IOT

- 5. Le responsable du traitement met en œuvre des mesures techniques et organisationnelles appropriées pour s'assurer et être en mesure de démontrer que le traitement est effectué conformément au présent règlement. Article 24 - Responsabilité du responsable du traitement Lorsqu'un traitement doit être effectué pour le compte d'un responsable du traitement, celui-ci fait uniquement appel à des sous-traitants qui présentent des garanties suffisantes quant à la mise en œuvre de mesures techniques et organisationnelles appropriées Article 28 - Sous-traitant Le sous-traitant et toute personne agissant sous l'autorité du responsable du traitement ou sous celle du sous-traitant, qui a accès à des données à caractère personnel, ne peut pas traiter ces données, excepté sur instruction du responsable du traitement Article 29 - Traitement effectué sous l'autorité du responsable du traitement ou du sous-traitant Relation Responsable de traitement / sous-traitant un organisme qui souhaite confier tout ou partie d’un traitement à un prestataire devra sélectionner ce prestataire en fonction des garanties qu’il présente quant à sa conformité >>

- 6. Principalement les grands comptes ou ETI. Qui sont les émetteurs ? • Accélération du digital • Data considérée de plus en comme un actif essentiel de l’entreprise • Développement des rançongiciels et les cyber-attaques qui impose une prudence toute particulière dans les domaines de cybersécurité et la protection des données Pourquoi cela revêt désormais une telle importance? • De nombreuses PME/ETI ont perdu des marchés ces douze derniers mois parce qu’elles avaient sous-estimées la portée de leurs réponses aux questionnaires RGPD qui accompagnaient les appels d’offre • Ces questionnaires se révèlent complexes, exigeants et engageants et les PME/ETI ont du mal à faire face Quelles conséquences en 2021 ? Questionnaire sous-traitant Le contexte

- 7. • Présence d'un Responsable Sécurité • Présence d’un DPO • Certifications sécurité de la société - Périmètre et organisme certificateur • Présence d'une Politique Sécurité, disponible pour consultation • Présence d'un processus de gestion des risques • Présence d'un processus de gestion des identités et des accès • Présence d'un processus de gestion des incidents de sécurité • Sensibilisation et formation à la sécurité des personnels de la Société • Charte et engagement personnel pour les employés de la Société détenteurs de comptes à privilèges et/ou droits d'accès élevés Questionnaire principal Questionnaire sous-traitant Exemples de contenu Présence d'un Responsable Sécurité (préciser l'adresse de contact) Certifications sécurité de la société - Périmètre et organisme certificateur Présence d'une Politique Sécurité, disponible pour consultation (URL, fichier attaché) Présence d'un processus de gestion des risques Présence d'un processus de gestion des identités et des accès Présence d'un processus de gestion des incidents de sécurité Sensibilisation et formation à la sécurité des personnels de la Société Charte et engagement personnel pour les employés de la Société détenteurs de comptes à privilèges et/ou droits d'accès élevés

- 8. • Analyse de risques • Cadrage de la relation contractuelle • Sécurité liée aux Ressources Humaines • Confidentialité • Gestion des identités et des accès • Traçabilité • Protection des données • Sécurité de l'infrastructure • Hébergement • Incidents de sécurité • Continuité et niveau de service • Sécurité des développements • Propriété intellectuelle • Audit • Réversibilité Politique de sécurité des tiers Questionnaire sous-traitant Exemples de contenu Présence d'un Responsable Sécurité (préciser l'adresse de contact) Certifications sécurité de la société - Périmètre et organisme certificateur Présence d'une Politique Sécurité, disponible pour consultation (URL, fichier attaché) Présence d'un processus de gestion des risques Présence d'un processus de gestion des identités et des accès Présence d'un processus de gestion des incidents de sécurité Sensibilisation et formation à la sécurité des personnels de la Société Charte et engagement personnel pour les employés de la Société détenteurs de comptes à privilèges et/ou droits d'accès élevés

- 9. • Présence d'un DPO (Data Privacy Officer) • responsable de traitement ou sous-traitant • exercice des droits • PIA, Registre des Traitements • Catégorie, localisation des données personnelles traitées (actives, sauvegardes, archives) • Durées de conservation et cycle de vie des données • Possibilité de chiffrer / masquer les données, pseudonymiser, anonymiser les données • Liste des sous-traitants éventuels et traitements qu'ils réalisent • Existence d'un processus de gestion des violations de données et d'un processus de gestion de crise Traitement des données personnelles Questionnaire sous-traitant Exemples de contenu Présence d'un Responsable Sécurité (préciser l'adresse de contact) Certifications sécurité de la société - Périmètre et organisme certificateur Présence d'une Politique Sécurité, disponible pour consultation (URL, fichier attaché) Présence d'un processus de gestion des risques Présence d'un processus de gestion des identités et des accès Présence d'un processus de gestion des incidents de sécurité Sensibilisation et formation à la sécurité des personnels de la Société Charte et engagement personnel pour les employés de la Société détenteurs de comptes à privilèges et/ou droits d'accès élevés

- 10. A minima, Les Registres des Traitements (Sous-traitant et Responsable de Traitement) et le PIA (Privacy Impact Assessment ou AIPD – Analyse d’Impact relative à la Protection des Données) Disposer des documents de la conformité Veiller à ce qu’un premier contrôle visuel du site du sous-traitant rassure le Responsable de Traitement. A minima, s’assurer que les Conditions générales d’utilisation, la Politique de confidentialité, la Gestion des cookies et les Mentions légales sont bien présentes en bas du site web et proprement rédigées Soigner le site web du sous-traitant, sa vitrine Questionnaire sous-traitant Comment s’y préparer Depuis quelques mois, les parcours de référencement se sont durcis. Les questionnaires “Data Protection” peuvent désormais s’accompagner d’un grand oral de contrôle des déclarations du Prestataire préalablement à la signature du Contrat, afin de s’assurer que le Prestataire a répondu en pleine conscience et connaissance. Ne pas répondre « oui » systématiquement

- 11. • Un Data Processing Agreement (DPA) est un document juridiquement contraignant à conclure entre le responsable du traitement et le sous-traitant par écrit ou sous forme électronique. Elle réglemente l'étendue et la finalité du traitement, ainsi que la relation entre le responsable du traitement et le sous-traitant. Le contrat est important pour que les deux parties comprennent leurs responsabilités et obligations. • Le DPA peut dans certains cas suffire au Responsable de Traitement et donc se révéler un outil précieux pour éviter de se faire déborder par la complexité des questionnaires • Le DPA permet de mettre en avant les dispositions prises par le sous-traitant pour sécuriser les données personnelles et ainsi rassurer le Responsable de Traitement Être en mesure de proposer un Data Processing Agreement Questionnaire sous-traitant Comment s’y préparer • Les DPO des grands comptes sont souvent très aguerris. Il est essentiel de faire intervenir un DPO expérimenté, susceptible de défendre le dossier du sous-traitant • Bien maîtriser les éléments de base du RGPD : la description fonctionnelle du cycle de vie des données, les finalités du traitement, la formalisation des fondements rendant licite le traitement, la durée de conservation des données, la vérification que les données collectées sont adéquates, pertinentes et limitées à ce qui est nécessaire au regard des finalités pour lesquelles elles sont traitées Se préparer à un éventuel oral de contrôle

- 12. Le Trust Center permet de regrouper dans un espace d’information unique (généralement une page web) les ressources et bonnes pratiques pour aider le Responsable de Traitement à sécuriser les systèmes, garantir la confidentialité de chacun, s’assurer de la disponibilité et démontrer la conformité Il permet de centraliser dans un endroit unique les documents de référence de la conformité. Tout écrit faisant référence à ces documents fournit un lien sur la page du « Trust Center ». Construction du « Trust Center » Questionnaire sous-traitant Principes d’industrialisation • Les documents principaux apparaissant sur le site (Conditions générales d’utilisation, la Politique de confidentialité, la Gestion des cookies et les Mentions légales, Data Processing Agreement, …) sont mis à disposition dans le « Trust Center » • Au fur et à mesure des rencontres avec des prospects, le sous-traitant apprend à affiner son offre. Une FAQ est mise régulièrement à jour alimentée par les questions récurrentes apparaissant dans les questionnaires et les réponses jugées satisfaisantes par le Responsale de Traitement. Arrivée à maturité, cette FAQ est mise directement à disposition des équipes commerciales qui acquièrent ainsi une autonomie dans ce domaine. Alimentation du « Trust Center »

- 14. Questionnaire sous-traitant Le rôle determinant du DPO et du RSSI Le DPO et le RSSI sont là encore les meilleurs alliés du Prestataire pour trouver le niveau de détail approprié pour garantir un niveau de sécurité adéquat, compte tenu de la nature, de la portée, du contexte et de la finalité du traitement. Le DPO et le RSSI permettent ainsi au Prestataire de remporter des marchés, mais surtout de protéger durablement ce qui est désormais l’un de ses principaux actifs, à savoir ses données.