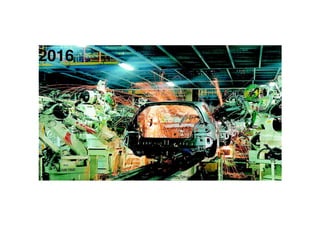

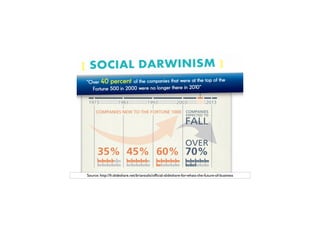

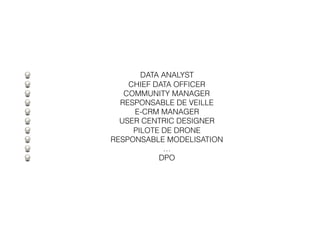

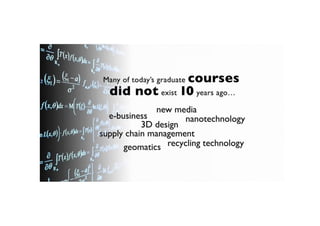

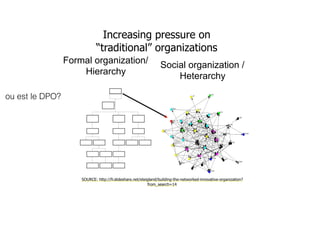

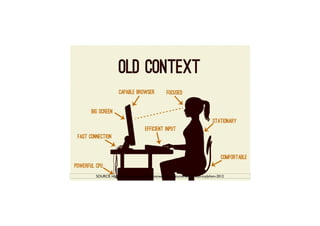

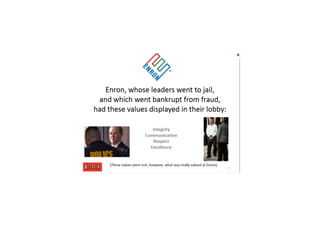

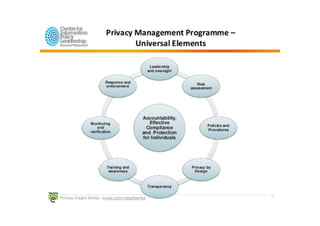

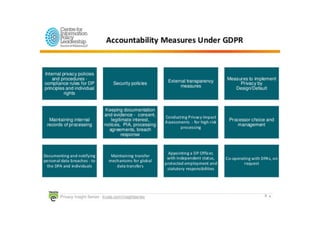

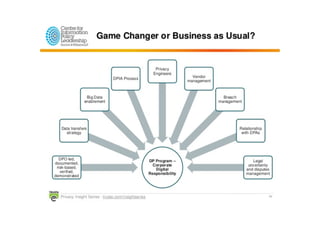

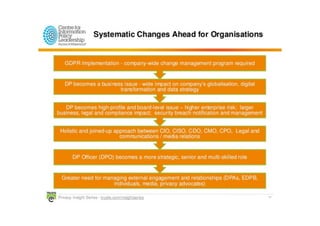

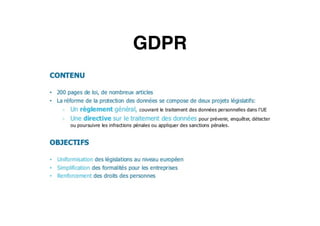

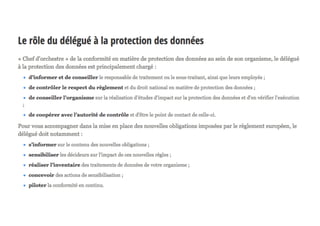

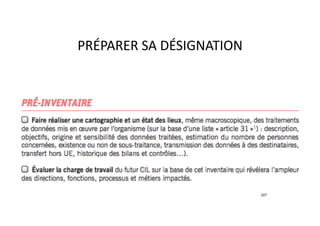

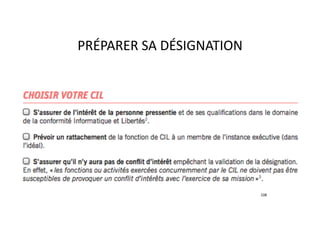

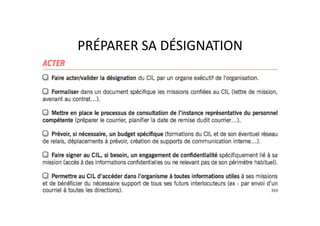

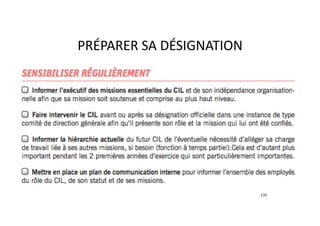

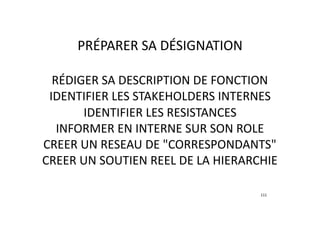

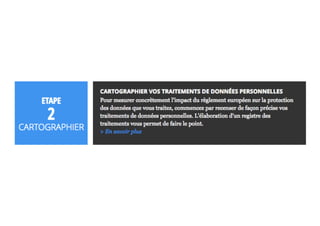

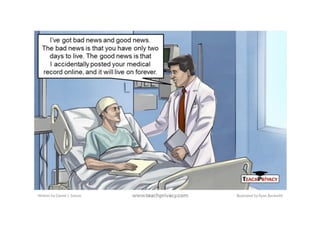

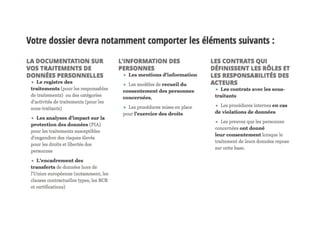

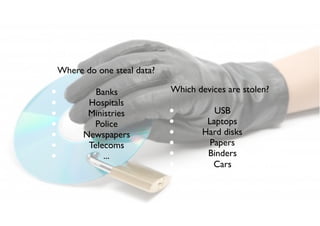

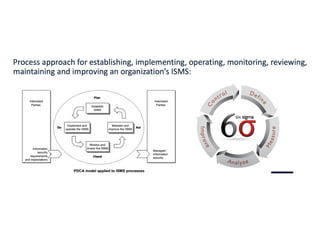

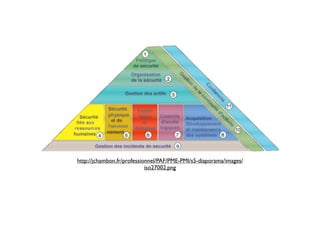

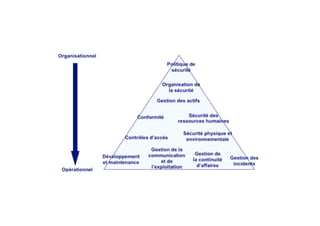

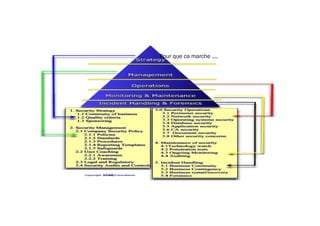

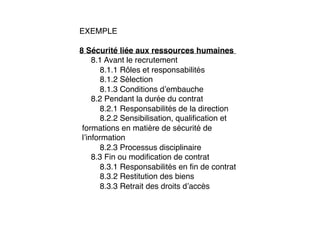

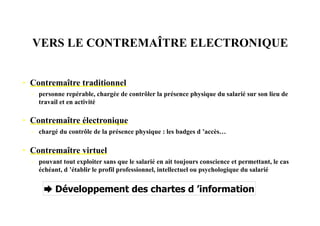

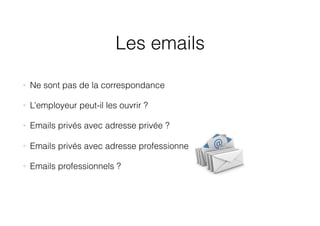

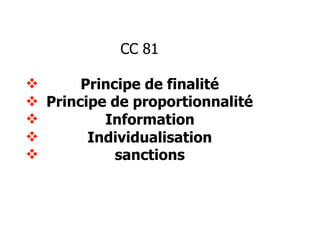

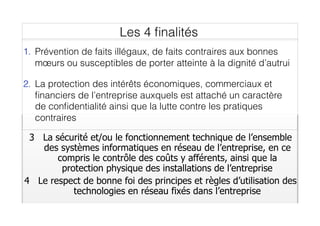

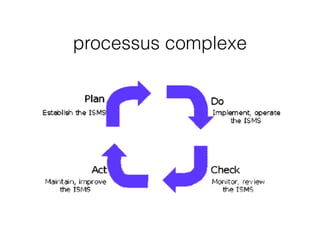

Le document aborde l'importance du contexte organisationnel pour la mise en œuvre réussie du GDPR, mettant en avant les changements rapides des environnements de travail et la nécessité d'adapter la culture d'entreprise face à ces défis. Il souligne également le rôle essentiel du DPO et les défis liés à la sécurité des informations personnelles, tout en mentionnant les évolutions requises dans le recrutement et la formation au sein des organisations. Enfin, il évoque les tensions entre sécurité des données et contrôles imposés aux employés dans un paysage numérique en constante évolution.