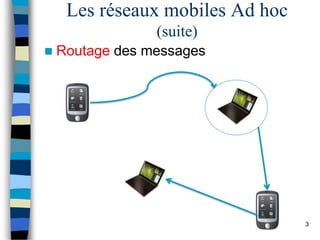

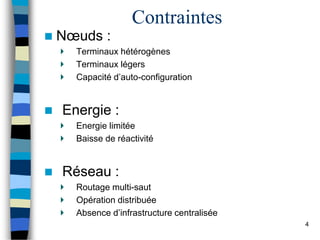

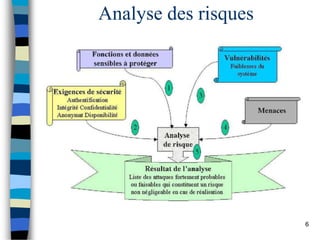

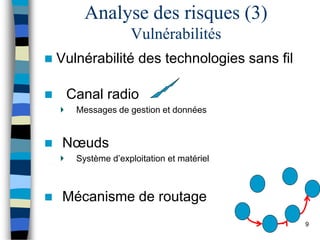

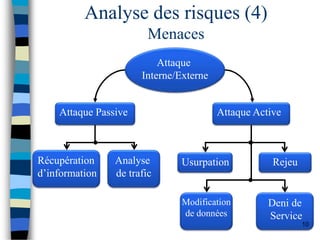

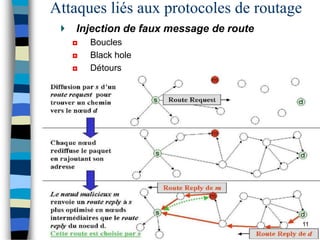

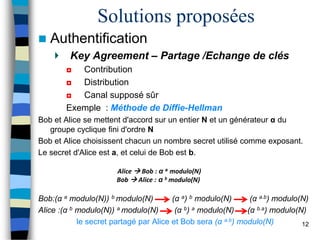

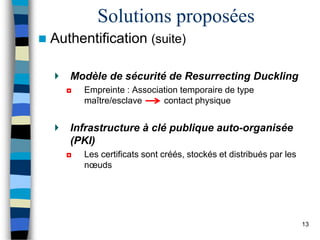

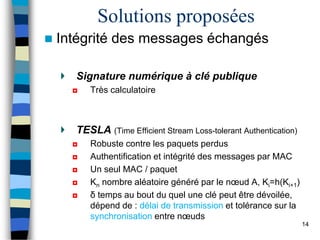

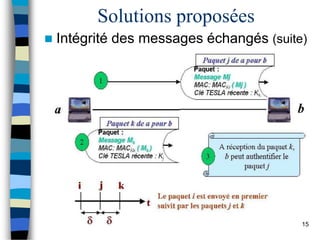

Le document traite des défis de sécurité dans les réseaux mobiles ad hoc, caractérisés par des nœuds autonomes sans infrastructure fixe et présentant des contraintes liées à la mobilité et à l'énergie. Il examine les risques associés, notamment les vulnérabilités des technologies sans fil et les menaces d'attaques passives et actives, ainsi que les solutions proposées comme l'authentification, l'intégrité des messages par signature numérique et la confidentialité des communications. La conclusion souligne le besoin de concevoir de nouveaux protocoles de routage qui équilibrent sécurité et efficacité.