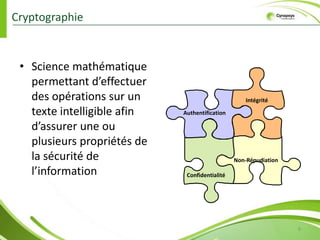

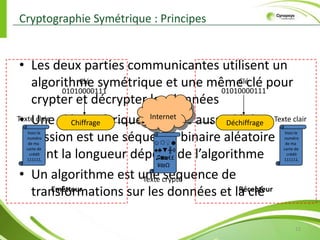

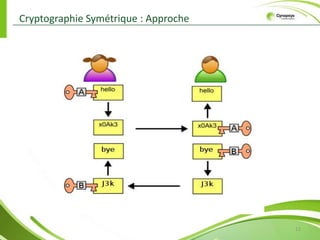

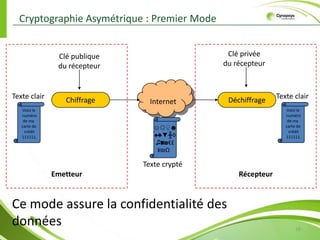

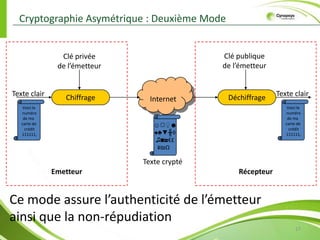

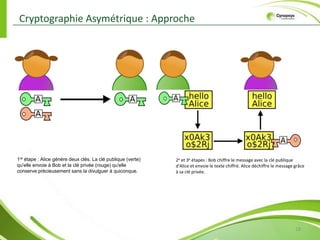

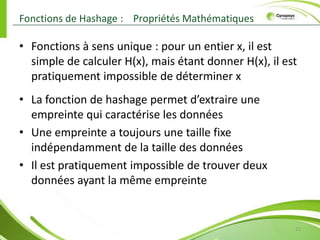

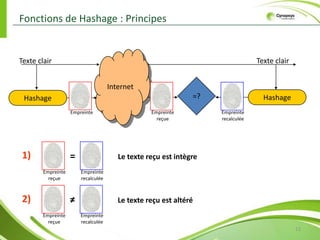

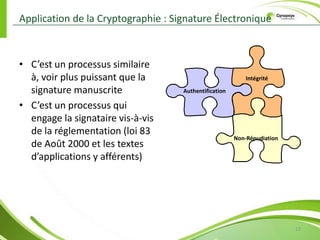

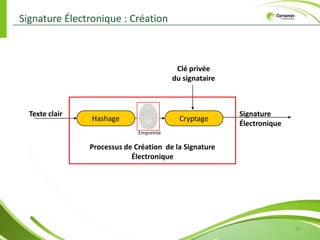

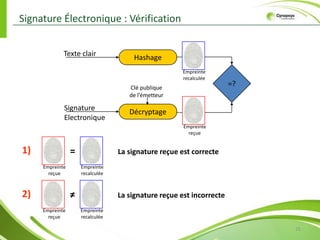

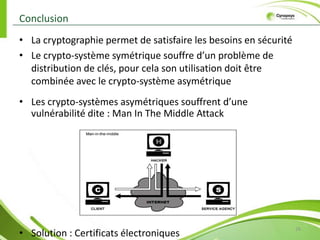

Ce document traite de la cryptographie, en abordant les besoins de sécurité tels que la confidentialité, l'authentification et l'intégrité des données. Il explique les principes des systèmes de cryptographie symétriques et asymétriques, en détaillant leurs mécanismes, avantages et inconvénients, ainsi que l'importance des fonctions de hashage et des signatures électroniques. En conclusion, il souligne que la combinaison de ces systèmes est essentielle pour répondre aux défis de sécurité actuels, notamment les attaques de type 'man in the middle'.