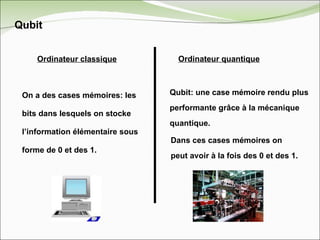

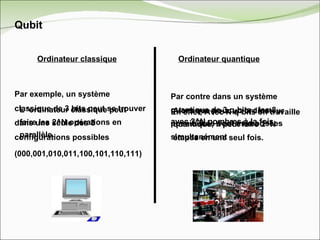

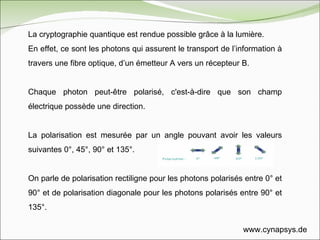

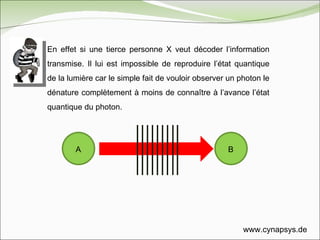

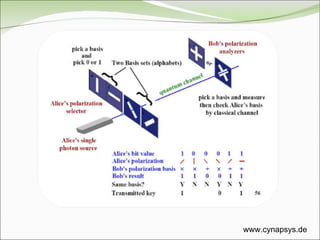

L'informatique quantique exploite des phénomènes tels que l'intrication et la superposition pour révolutionner le calcul et la cryptographie. Ses applications incluent la cryptographie quantique, qui assure une confidentialité inviolable des informations grâce à la polarisation des photons, et la téléportation quantique, permettant de déplacer des états quantiques sans transporter d'objets physiques. Bien que ce domaine soit encore à ses débuts, des avancées expérimentales promettent un avenir viable pour les ordinateurs quantiques.