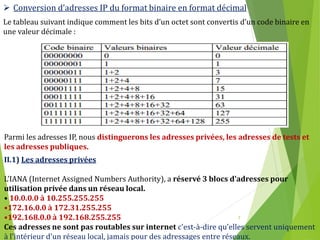

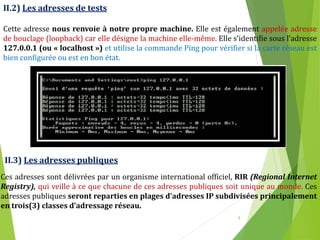

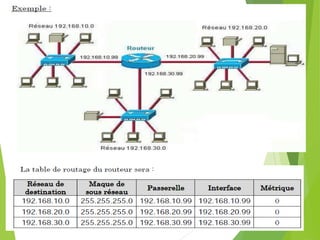

Le document explore le rôle fondamental de la couche réseau et introduit les concepts d'adressage IP, en se concentrant davantage sur l'IPv4 et ses caractéristiques. Il explique les distinctions entre les adresses MAC et IP, les types d'adresses, ainsi que le découpage en sous-réseaux et le routage IP, soulignant l'importance de chaque élément dans la gestion de réseaux informatiques. Enfin, il aborde les différents formats d'adresses et les classes d'adresses IP, incluant des exemples pour clarifier ces concepts.