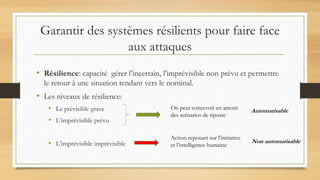

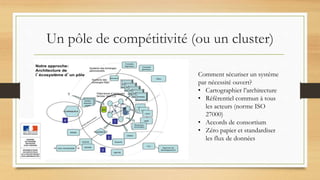

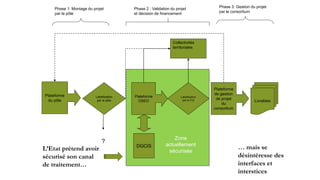

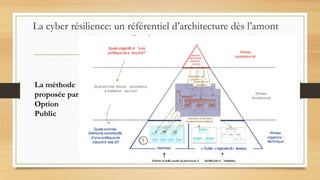

Le document traite de la cybersécurité dans les entreprises et met l'accent sur l'importance de concevoir des systèmes résilients plutôt que de se fier uniquement à des outils automatisés. Il souligne la nécessité de préparer les organisations à réagir face à l'imprévisible, notamment à travers des processus de formation et de cartographie des systèmes. En définitive, la cyber-résilience doit être intégrée dès la conception des processus pour assurer une meilleure gestion des crises cyber.