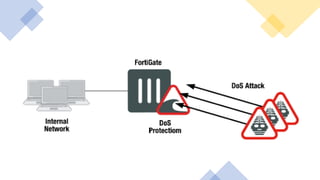

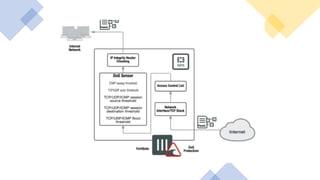

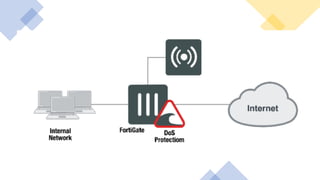

Le document fournit des informations détaillées sur les solutions de sécurité Fortinet, y compris la gestion des paramètres réseau, la protection contre les attaques DDoS et les capacités d'automatisation du Fortinet Security Fabric. Il décrit également les types d'attaques réseau, les méthodes de détection et de blocage, ainsi que les configurations standard et hors bande pour la protection du réseau. Enfin, le document met en avant l'importance de l'accélération matérielle et du centre Fortiguard pour rester informé sur les menaces de sécurité.