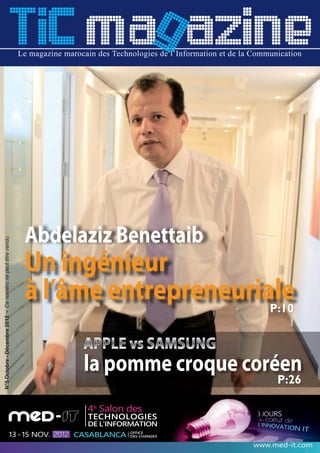

Le numéro d'octobre-décembre 2012 de TIC Magazine aborde les enjeux de la protection des données à caractère personnel au Maroc, notamment avec l'entrée en vigueur de la loi 09-08 sur la protection de la vie privée. Cela répond à des préoccupations internationales concernant la sécurité des données et vise à encourager les investissements étrangers dans le secteur des technologies. Le magazine présente également des actualités sur les tendances des télécommunications et la consommation d'Internet au Maroc.

![Fait marquant

monopole?

une guerre de...

par S. Zinnid

Les deux géants des Smartphones et tablettes se livrent une bataille juridique

sans précédent dans plusieurs pays. Mais, le procès qui sort du lot est celui qui

a connu un verdict historique en Californie. La marque Samsung est sommée

de payer un milliard de dollars pour avoir violé plusieurs brevets, selon le

jugement prononcé par un jury populaire au sein du tribunal de San José. Une

somme qui risque de tripler conformément au droit américain sur la propriété

intellectuelle. Bien que les enjeux financiers pour les deux mastodontes soient

de taille, ce sont plutôt les impacts sur le marché qui risquent de causer bien des

chamboulements.

L

a guerre des brevets, entre Apple Samsung de payer le montant de 1 milliard

et Samsung, qui est en train de se de dollars. Un montant qui risque de tripler

passer un peu partout dans le mon- puisque la marque à la pomme croquée

de ne met pas en relation de sim- a demandé au même tribunal le 21 sep-

ples opérateurs. Ce sont d’abord les deux tembre dernier d’augmenter le montant.

chefs de file du secteur des Smartphones Cette demande intervient dans le cadre

et tablettes. Mais, paradoxalement, ce sont d’une disposition particulière au droit amé-

aussi deux partenaires, puisque Apple est ricain. Cette disposition permet de tripler le

le premier client de Samsung. Cela ne les montant d’un jugement lorsqu’il peut être

empêche pas de se faire trainer devant les démontré que la contrefaçon a été volon-

tribunaux. Des actions auxquelles le sec- taire et en connaissance de cause. Pire

teur de la technologie, en particulier celui encore, le même jour, Apple a demandé

des Smartphones et tablettes, ne reste pas un amendement au verdict pour rehausser

insensible puisque les enjeux dépassent les dommages et intérêts de 707 millions

les entendements. de dollars. Suite à ce jugement, Samsung

n’a pas tardé à réagir. En effet, quelques

De quoi s’agit-il ? heures après le verdict, la marque coréen-

Apple et Samsung s’accusent mutuel- ne a fait une déclaration officielle un peu

lement depuis quelques mois de viola- amère : «le verdict rendu […] ne doit pas

tions, voire vol, de brevets concernant être vu comme une victoire pour Apple,

le design des Smartphones et tablettes mais comme une perte pour le consom-

ou leur système d’exploitation, si ce n’est mateur américain. Il devrait amener sur

même l’emballage. Ainsi, les deux leaders peu de choix, moins d’innovation, et des

du marché mènent, l’un contre l’autre, prix potentiellement plus élevés. C’est re-

une guerre sans merci dans plusieurs grettable que la loi des brevets puisse être

pays : Etats-Unis, France, Grande-Breta- manipulée de manière à donner le mono-

gne, Allemagne, Australie, Corée, Japon, pole (Sic) à une société pour de simples

etc. Toutefois, le procès le plus médiatisé rectangles aux bords arrondis, ou pour une

reste celui des Etats-Unis. Et pour cause, technologie qui est sans cesse améliorée

en Aout dernier, le tribunal de San José par Samsung, mais aussi par d’autres. Les

en Californie a prononcé un verdict sans consommateurs ont le droit de choisir, et ils

précédent. En effet, selon le jury populaire savent ce qu’ils achètent lorsqu’ils font le

qui a répondu à quelques 600 questions, choix Samsung. Nous n’avons pas dit no-

Samsung a bien violé les droits de proprié- tre dernier mot dans cette affaire, et dans

té. Le tribunal californien a donc sommé les batailles menées tout autour du monde,

N°5 Octobre - Décembre 2012](https://image.slidesharecdn.com/n5ticmagbr-01-10-2012-121105185054-phpapp01/85/TIC-MAGAZINE-N5-26-320.jpg)