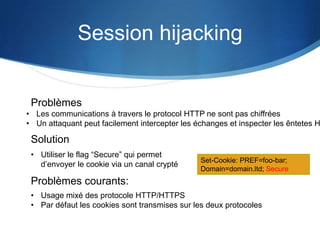

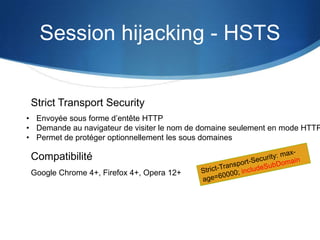

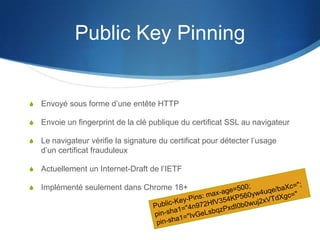

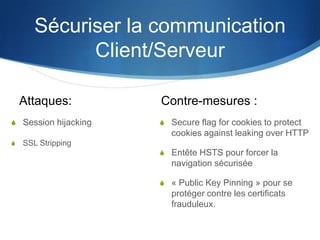

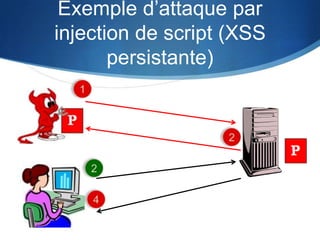

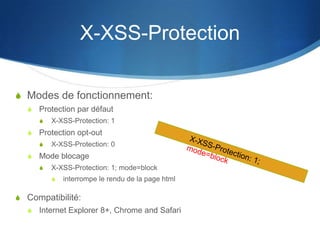

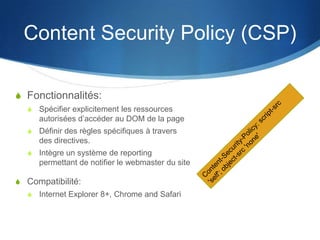

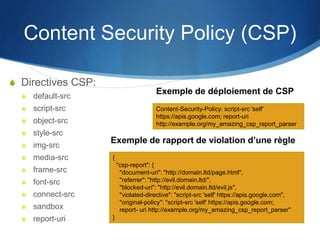

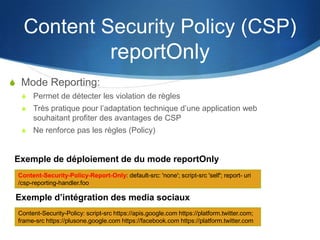

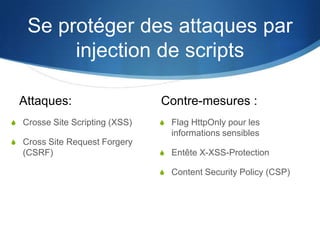

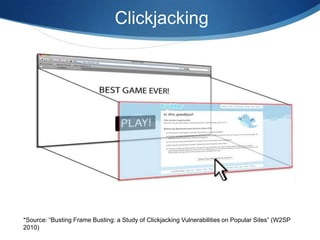

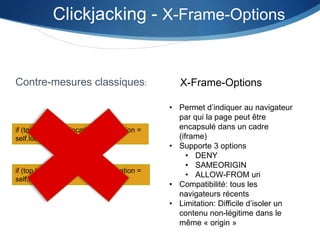

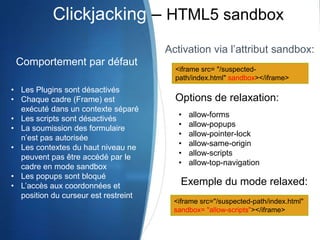

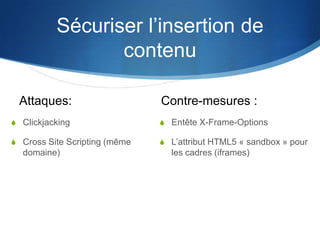

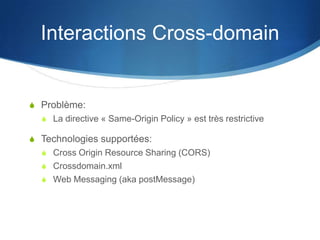

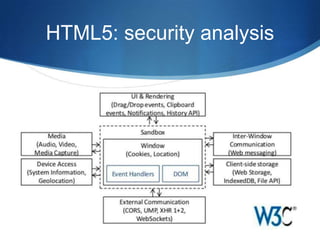

Le document présente des mesures de sécurité pour renforcer la sécurité des applications web côté client, y compris des recommandations comme l'utilisation des flags sécurisés pour les cookies, les en-têtes HSTS et le pinning des clés publiques. Il décrit également des protections contre les attaques telles que le session hijacking, l'injection de scripts et le clickjacking, tout en soulignant l'importance des bonnes pratiques de programmation sécurisée. Enfin, il conclut que ces contre-mesures sont essentielles pour les développeurs souhaitant améliorer la sécurité de leurs applications web.