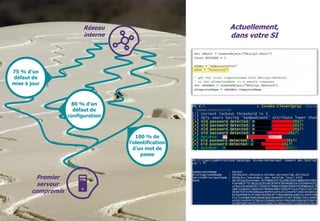

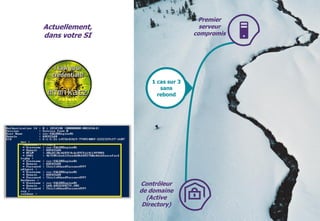

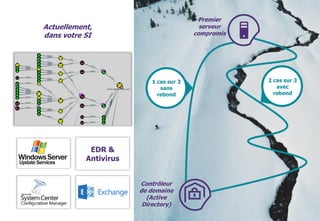

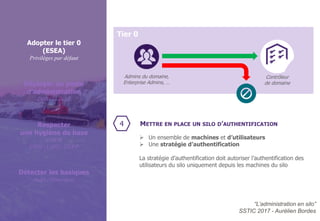

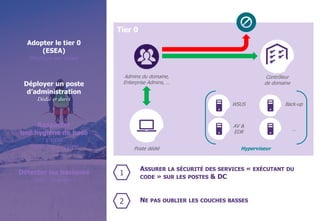

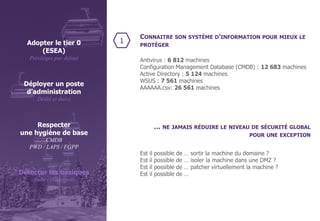

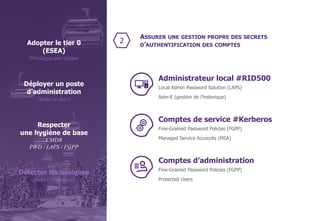

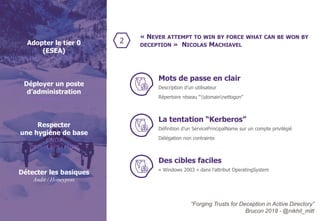

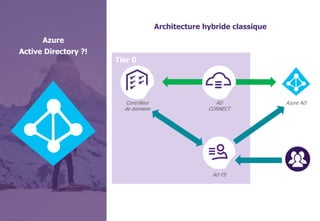

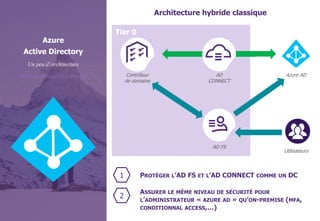

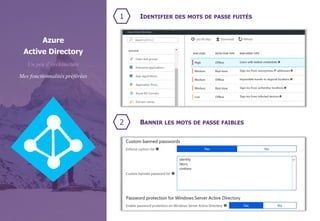

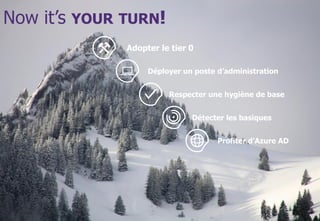

Le document traite de la sécurité et de la défense de l'Active Directory, soulignant les vulnérabilités majeures liées à la compromission qui peuvent affecter l'ensemble des systèmes d'entreprise. Il propose des recommandations pour durcir l'environnement, telles que l'adoption d'un modèle de 'tier 0', la mise en place de postes d'administration sécurisés, et le respect de pratiques de gestion des mots de passe. Les tests d'intrusion révèlent que 75% des compromis résultent d'un défaut de mise à jour ou de configuration, ce qui souligne la nécessité d'une vigilance constante.