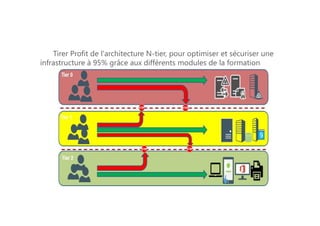

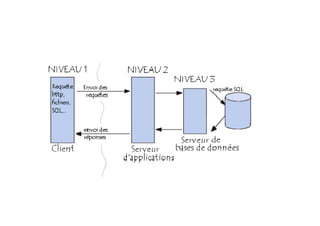

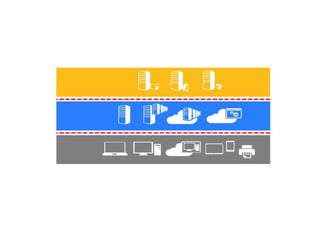

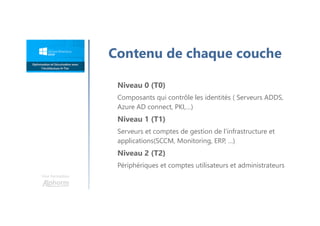

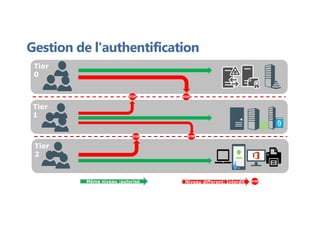

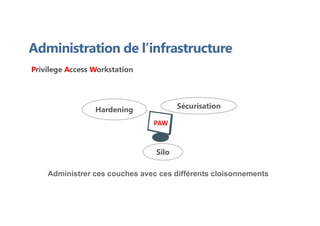

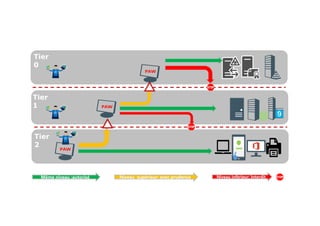

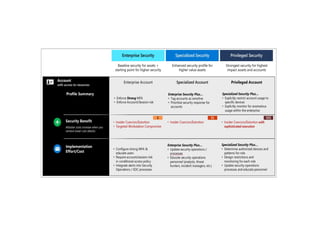

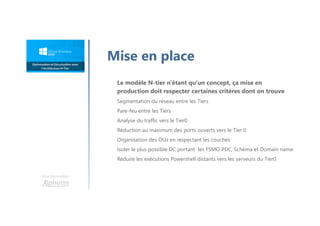

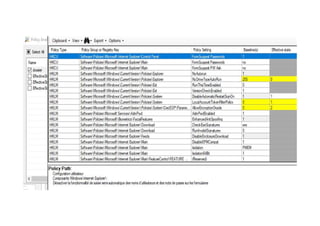

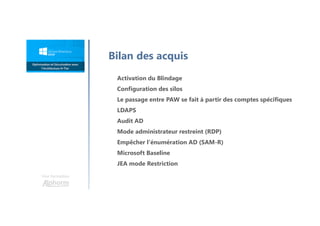

La formation sur Active Directory 2019 se concentre sur l'optimisation et la sécurisation des infrastructures en utilisant l'architecture n-tier de Microsoft, répondant aux défis modernes liés au cloud et à la cybersécurité. Elle aborde des thèmes clés tels que la configuration des stratégies d'authentification, la mise en place de politiques de sécurité avancées, et le durcissement du système pour protéger les données et les accès. Grâce à des exercices pratiques et des recommandations conformes aux normes, elle vise à renforcer la sécurité des systèmes informatiques des entreprises.